블루크랩 랜섬웨어 유포 중단, 이유는?

자바스크립트(JavaScript) 파일 형태의 블루크랩(BlueCrab) 랜섬웨어 유포가 2021년 7월 13일부터 중지되었다. 그간 일정 기간 유포를 중단한 이후 변형을 만들어 공격을 재개한 이력이 다수 있지만 이처럼 장기간 동안 유포를 중단한 사례는 없었다.

이번 글에서는 블루크랩 랜섬웨어 유포 중단 배경과 그래도 경계를 늦춰선 안되는 이유에 대해 살펴본다.

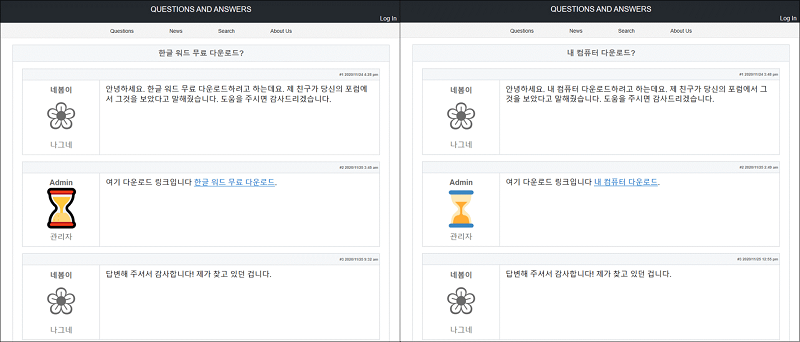

블루크랩 랜섬웨어는 파일 다운로드를 위장한 포럼 페이지를 통해 유포되어 왔다. 자바스크립트 파일을 다운로드 받아 실행하면, 공격자 서버(C2)를 통해 다운로드되는 스크립트가 실행되어 랜섬웨어에 감염되는 구조이다.

[그림 1] 블루크랩 랜섬웨어 유포 페이지

블루크랩 랜섬웨어는 국내 사용자를 타겟으로 하며, 안랩의 안티바이러스(AV) 제품을 겨냥해 꾸준히 변형을 만들어왔기 때문에 중점 모니터링 대상이었다. 이에 ASEC 분석팀에서는 자동화된 모니터링 시스템을 구축하여 변형 발생 시 빠르게 대응해왔으며, 본 블로그에서도 이와 관련한 다양한 정보를 다수 게시한 바 있다.

• 새롭게 변형되어 유포 중인 JS.BlueCrab 랜섬웨어

• 지속적으로 탐지 우회를 시도 중인 BlueCrab 랜섬웨어

• BlueCrab 랜섬웨어, 기업 환경에서는 CobaltStrike 해킹툴 설치

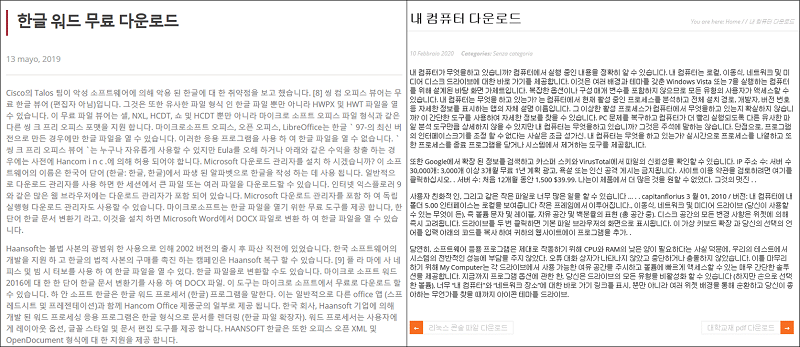

다만, 블루크랩 랜섬웨어는 올해 7월 13일 이후로 악성 페이지로의 리다이렉션(Redirection)이 이루어지지 않고 있다. 때문에 악성 게시글 접속 시 기존과는 다르게 게시글 본문이 그대로 출력된다.

[그림 2] 블루크랩 랜섬웨어 악성 게시글 본문

[그림 2] 블루크랩 랜섬웨어 악성 게시글 본문

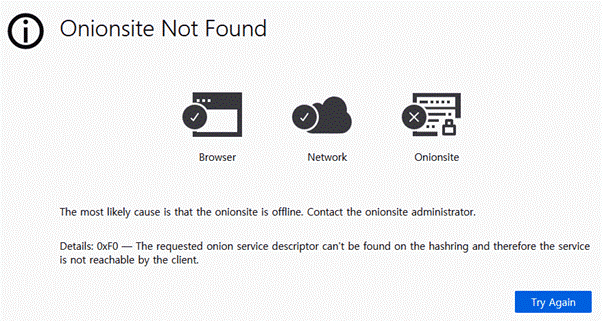

마지막 유포일 샘플을 기준으로, 현재 C2에서는 아무런 응답이 없으며, 감염 시 확인 가능한 랜섬 페이지 또한 연결이 불가능한 상황이다. 랜섬 페이지 도메인 중 onion 도메인이 아닌 “decoder.re” 또한 현재 DNS 쿼리에 응답이 없다.

[그림 3] 응답이 없는 랜섬 페이지

해외에서도 최근 발생한 미국 기업 공급망 공격 및 랜섬웨어 감염 사건 발생 이후 다크웹 상에서 블루크랩(REvil) 랜섬웨어와 관련된 웹 페이지가 모두 셧다운 되었다고 보도하는 가운데, 본 유포 중단 상황도 이와 연관이 있을 것으로 추정된다.

다만 공격자가 정상 웹 서버를 탈취하여 개시해 놓은 수 만개의 악성 게시글은 그대로 남아있는 상태이기 때문에 언제든 유포가 다시 시작될 수 있어 경계를 늦춰선 안된다.

참고로, 지난 약 1년 간의 진단 로그를 분석한 결과 많이 탐지되는 키워드는 다음과 같다. 사용자는 주로 게임, 유틸리티 등을 받으려다 랜섬웨어 파일을 다운로드 하게 된다. 비록 블루크랩 랜섬웨어 유포는 현재 중단된 상태이지만, 이와 비슷한 방식의 악성코드 유포 사례가 늘고 있어 사용자들의 주의가 요구된다.

마인크래프트 정품 무료, 로블록스 핵, 슈퍼 버니맨 무료, 마크 포켓몬 모드,캐논 서비스 툴, 아이작 최신버전, 키뷰어, 마인크래프트 포트마이너, 천재교육 교과서 pdf, 윈도우7 professional k iso, 곰플레이어 통합 코덱, 지오메트리대쉬 2.0 pc, 바인딩 오브 아이작 애프터버스 플러스, miplatform activex, 키즈짱 시장놀이, 마인크래프트 점프맵, 한쇼 파워포인트, 철권7 무료, lg 스마트체 ttf, 윈도우 10 어도비 플래시 수동, 마인크래프트 도시맵, 스팀 게임 무료, 구글 스케치업 무료, 움직이는 배경화면 무료, 스페이스데스크, 닌텐도wii 게임, 나 혼자만 레벨업 pdf, 한글 워드 무료, 오토캐드 2019 x force,ddos 공격 프로그램, 한글 2010 무료, 삼국지11pk 무설치, hevc 코덱, 잉크샌즈 보스전, pmbok 한글판 pdf, 프레디의 피자가게1, 스타크래프트 리마스터 맵, 포켓몬스터 알파 사파이어 롬파일, 스케치업2017 크랙, 리마스터 맵핵, 일러스트 무설치, 전기 내선규정, 자바스크립트로 파일, 7080 노래 모음, 디스아너드2 한글패치, 오토캐드 2014 키젠, 심즈4 한글 무료, 인디자인 cs6 한글판, 윤디자인 무료폰트,

출처 : AhnLab