업무, 학술 관련 악성 파일 유포 사례 3가지 비교분석!

ASEC은 최근 9~10월간 논문, 자기소개서, 이력서 등 업무나 학술 관련 내용으로 위장한 악성 파일을 이용해 악성코드를 유포하는 사례를 잇따라 발견했다. 구체적인 사례를 통해 악성코드의 특징을 살펴본다.

[논문 위장 사례]

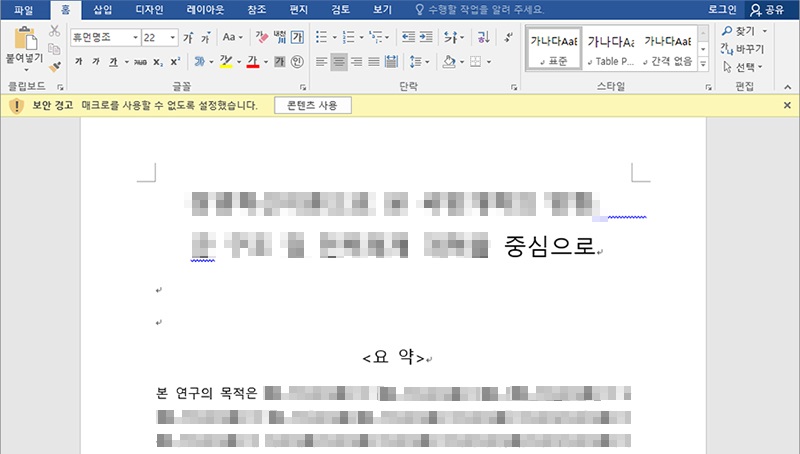

공격자는 특정 국방관련 논문 파일(.doc)에 악성 매크로를 삽입해 변조한 후 이를 유포했다. 해당 파일을 열면 상단에 ‘콘텐츠 사용’ 버튼이 나타난다(그림 1 참고). 만약 사용자가 ‘콘텐츠 사용’ 버튼을 누르면 즉시 악성코드에 감염된다.

[그림 1] 논문 위장 사례

[그림 1] 논문 위장 사례

감염 이후 해당 악성코드는 C&C 서버(*)에 접속해 공격자의 명령에 따라 사용자 PC의 정보를 탈취하는 등 악성 행위를 수행할 수 있다. 또한, 사용자가 악성 문서 파일을 실행해도 정상적인 논문 내용이 나타나기 때문에 사용자가 악성코드 감염 사실을 알아차리기 어렵다.

*C&C서버: Command & Control 서버. 공격자가 악성코드를 원격으로 조종하기 위해 사용하는 서버

[자기소개서 위장 사례]

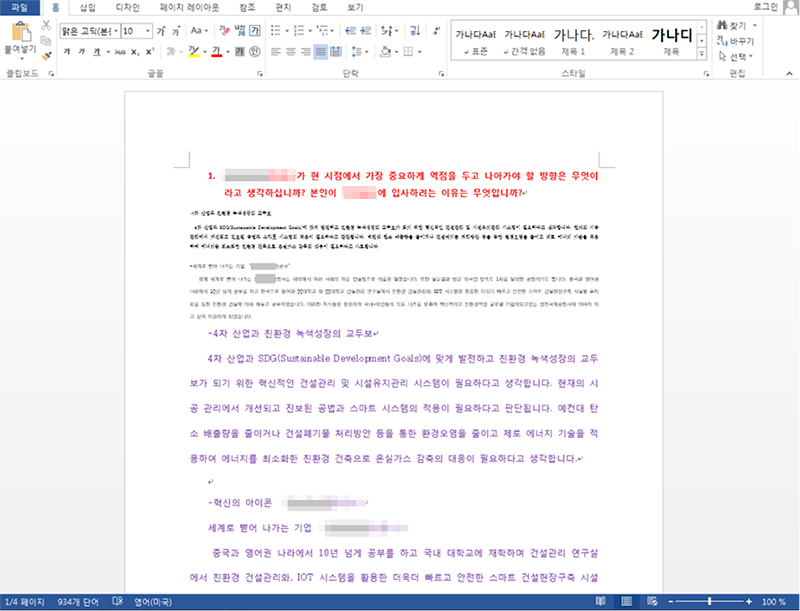

최근 하반기 공채, 상시 모집 등 채용 진행 기업이 늘어나는 가운데, 자기소개서를 위장한 악성 문서 파일도 발견됐다. 안랩이 발견한 악성 문서 파일(확장자: .rtf*)은 특정 기업명이 파일명(‘OOO(특정 기업명)’ 자소서_.rtf)에 사용됐고 내부에는 악성스크립트가 포함되어 있다(그림 2 참고).

[그림 2] 자기소개서 위장 사례

만약 사용자가 최신 보안패치를 하지 않은 MS워드 프로그램으로 해당 악성 문서파일을 실행하면 정상적인 자기소개 내용이 나타남과 동시에 문서 내 악성 스크립트가 사용자 몰래 자동으로 동작해 사용자 PC가 악성코드에 감염된다. 감염 이후 해당 악성코드는 악성 URL에 접속해 추가 악성코드 다운로드를 시도한다.

*RTF(Rich Text Format): 서로 다른 기종이나 운영체제간 문서 교환을 위해 개발된 문서 파일 형식.

[이력서 파일 위장 사례]

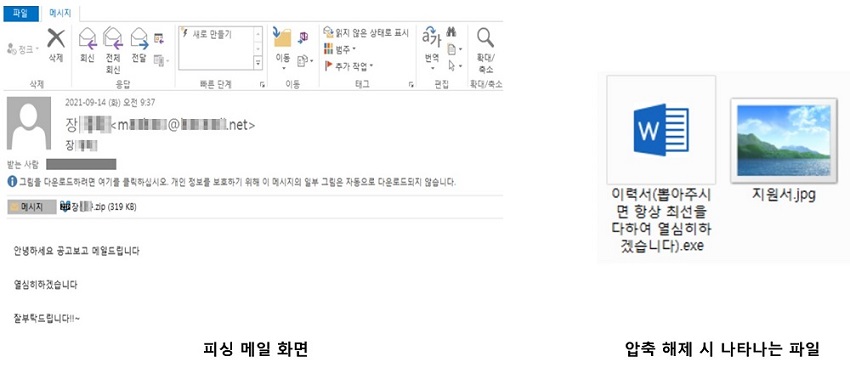

9월에는 이력서로 위장한 랜섬웨어 유포 사례가 발견됐다. 먼저 공격자는 임의의 이름을 제목으로, “안녕하세요 공고보고 메일드립니다”라는 본문이 적힌 메일을 무작위로 발송했다. 메일에는 특정인의 이름을 파일명으로 한 압축파일(XXX(특정인 이름).zip)을 첨부했다. 만약 사용자가 속아 압축파일을 내려 받고 모두 해제하면 최종적으로 ‘이력서(뽑아주시면 항상 최선을 다하여 열심히 하겠습니다)’라는 이름의 파일이 나타난다. 이 파일은 워드파일 아이콘으로 위장했지만 실제로는 랜섬웨어 실행파일(.exe)이다(그림 3 참고). 이 파일을 실행할 경우, 사용자의 PC는 MAKOP(마콥) 랜섬웨어에 감염된다.

[그림 3] 이력서 파일 위장 사례

현재 V3 제품군은 위 악성 파일을 모두 진단하고 실행 차단하고 있다.

피해를 예방하기 위해서는 ▲오피스 SW, OS(운영 체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등) 등 프로그램 최신 보안 패치 적용 ▲출처가 불분명한 문서 파일의 실행 및 ‘콘텐츠 사용’ 버튼 클릭 금지 ▲파일 실행 전 실제 파일 형식(확장자) 확인하기 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 등 보안 수칙을 지켜야 한다.

안랩 분석팀 양하영 팀장은 “공격자는 업무 및 일상생활에서 익숙한 소재를 활용해 악성 파일을 유포한다”며, “사용자는 출처가 불분명한 메일의 첨부 파일을 실행하지 않고 사용 중인 문서프로그램, SW 등의 최신 패치를 적용하는 등 기본 보안수칙 준수를 생활화해야 한다”고 말했다.

출처 : AhnLab