대북 관련 문서 이용한 IE 제로데이 공격 주의!

ASEC은 그 동안 지속적으로 대북 관련 내용을 포함하고 있는 악성 문서에 대해 소개해왔다. 최근에도 비슷한 형태의 파일을 이용한 공격들을 포착해 분석을 진행했다. 그런데 이번에 발견한 파일에서는 마이크로소프트가 지난 9월에 발표한 신규 취약점(CVE-2021-40444)을 포함하고 있다는 점에서 주목할만하다. 이번 글에서는 MSHTML 취약점(CVE-2021-40444)을 활용한 최신 공격에 대해 알아본다.

대북 관련 악성 문서는 과거부터 공격자들이 꾸준히 이용한 공격 방식이지만, 최근 공격자들은 신규 취약점을 활용하는 등 발빠르게 새로운 기법들은 적용해 유포를 시도하고 있다.

CVE-2021-40444는 MSHTML 관련 원격 코드 실행이 가능한 취약점이다. MSHTML은 인터넷 익스플로러 브라우저 렌더링 엔진으로, 인터넷 익스플로러 및 오피스 문서 작업 프로그램에서 작동한다. 매그니베르 랜섬웨어도 9월부터 해당 취약점을 악용해 인터넷 익스플로러를 통해 지금까지 유포되고 있다.

해당 취약점(CVE-2021-40444)을 포함한 워드(.docx) 문서는 다음과 같이 대북 관련 파일명으로 유포되고 있다.

■ (2021-1118) 통일**원-**대 통일****원 공동세미나 프로그램(final).docx

■ +북.중.러 초국경협력 촉진을 위한 길잡이.docx

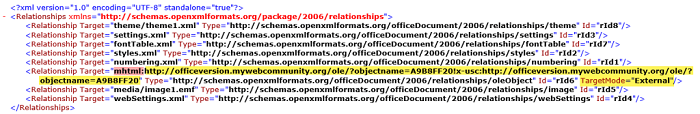

취약점 작동 방식은 [그림 1]과 같이 외부(External) 링크를 이용하고 있으며, 아래와 같은 순서대로 공격이 진행된다.

1. MHTML(MIME HTML) 프로토콜을 통해 악성 URL에 접근

2. 오피스 문서 프로그램 내 브라우저 렌더링 엔진을 이용해 악성 구문으로 이루어진 자바스크립트(JavaScript) 실행

3. CAB 파일을 다운로드하여 CAB 파일 내 INF 확장자를 가진 악성 DLL 파일을 로드해 악성 행위 실행

[그림 1] 악성 문서 파일 내 XML 파일에 삽입되어 있는 외부(External) 링크

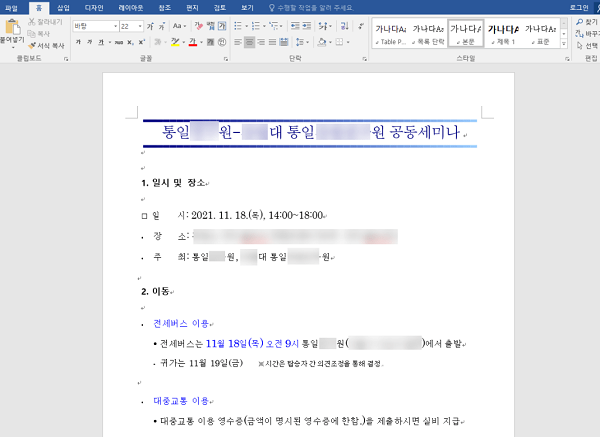

악성 행위가 실행되면 [그림 2]와 같은 문서 본문 내용을 확인할 수 있다. 문서 본문은 11월 18일(목)에 예정되어 있는 세미나 관련 내용을 포함하고 있다.

[그림 2] 대북 관련 문서의 본문

대북 관련 문서 두개 모두 동일한 외부 URL로 접근하는 것으로 보아 동일 그룹의 소행으로 추정할 수 있다. 현재 서버는 열려있지만 접근하지 못하도록 막아놓은 상태이다.

위에 소개된 내용과 같이 대북 관련 악성 문서들은 다양한 취약점을 이용하여 꾸준히 유포되고 있으며, 문서 내용도 실제 관련된 내용을 담고 있어 사용자가 문서 파일을 실행해도 악성 파일임을 인지하기 어려워 각별한 주의가 요구된다.

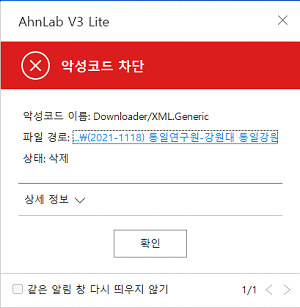

[그림 3] V3 Lite 진단

현재 V3는 아래와 같은 진단명으로 해당 악성코드를 사전에 탐지 및 차단하고 있다.

[파일 진단]

Downloader/XML.Generic

Exploit/XML.Cve-2021-40444.S1697

[IOC 정보]

1132d2a12b6fd6cbbc8046df3612d725

2edbab4834a1315b476278fb6ed2592f

809c4c40537c60e224363b94296fbbf2

hxxp://officeversion[.]mywebcommunity[.]org/ole/

출처 : AhnLab