국내 유명 포털사이트 사칭한 피싱 메일 주의!

ASEC 분석팀은 국내 포털 사이트 관련 파일로 위장한 정보유출형 악성코드가 유포되는 정황을 확인했다. 피싱 메일에 포함된 악성 URL에서 'NAVER.zip' 파일을 다운로드하며, 압축 파일 내부에는 ‘네이버지키미.exe’ 파일명의 실행 파일이 포함된 것을 확인할 수 있다.

이번 글에서는 정보유출형 악성코드를 유포하는 피싱 메일의 특징에 대해 자세히 알아본다.

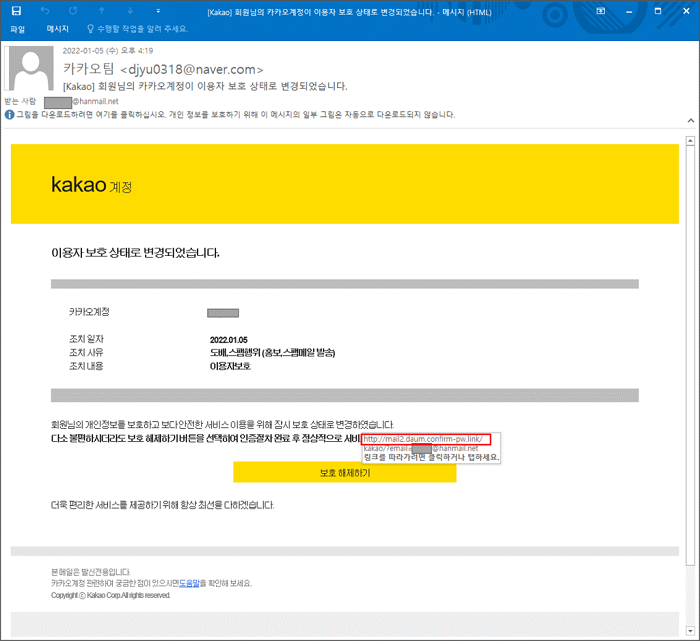

악성 URL이 확인된 피싱 메일은 아래와 같이 카카오 계정과 관련한 내용을 담고 있으며, 사용자가 <보호 해제하기> 버튼 클릭 시 hxxp://mail2.daum.confirm-pw[.]link/kakao/?email=[이메일 주소]로 리다이렉트 되어 사용자의 계정 정보를 탈취한다.

[그림 1] 피싱 메일

피싱 메일 존재하는 URL의 상위 주소인 hxxp://mail2.daum.confirm-pw.link로 접속 시 hxxp://downfile.navers.com-pass[.]online/NAVER.zip로 리다이렉트 되어 NAVER.zip 압축 파일을 다운로드된다.

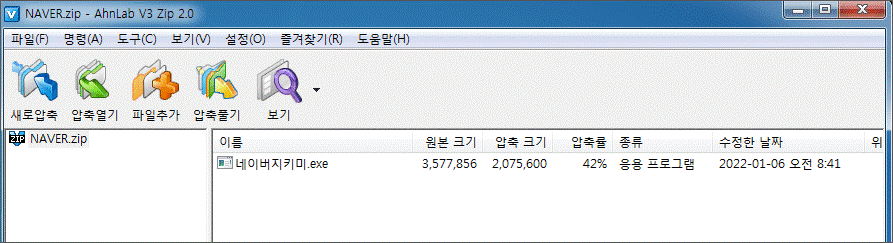

[그림 2] NAVER.zip 파일

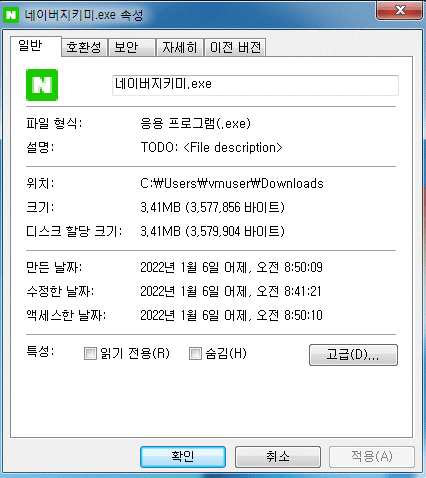

NAVER.zip 압축 파일은 [그림 2]와 같이 '네이버지키미.exe' 이름의 파일을 포함하고 있다. [그림 3]에서 확인할 수 있듯이, 파일명과 아이콘을 이용해 국내 포털 사이트 관련 프로그램으로 위장하고 있다.

[그림 3] 네이버지키미.exe 파일 속성

파일 실행 시 %AppData%\Local\Microsoft\Outlooka 폴더를 생성한 후 AWasctUI.exe, rdpclipe.exe 등 추가 악성 파일을 드롭 및 실행한다.

AWasctUI.exe 파일은 사용자 PC 정보를 수집해 전송하며, rdpclipe.exe 파일은 키로깅을 수행한다. 또한, 해당 파일들이 자동으로 실행될 수 있도록 시작프로그램 폴더에 파일 각각에 대해 아래와 같이 링크 파일을 생성한다.

• \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\AWastUI.exe.lnk

• \AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\rdpclipe.exe.lnk

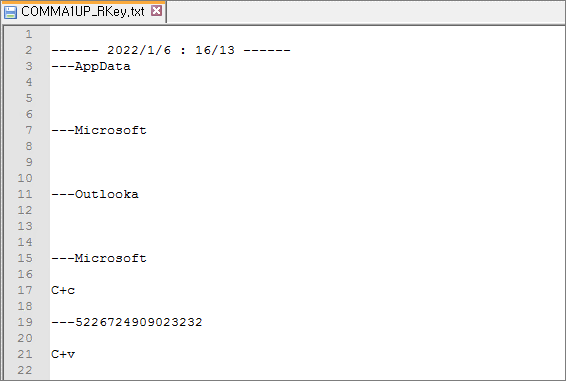

rdpclipe.exe 파일을 실행 시 \AppData\Local\Microsoft\Outlooka 폴더에 COMMA1UP_RKey.txt를 생성하고 해당 파일에 사용자 키입력 등 로그를 저장한다.

[그림 4] 생성된 COMMA1UP_RKey.txt 파일

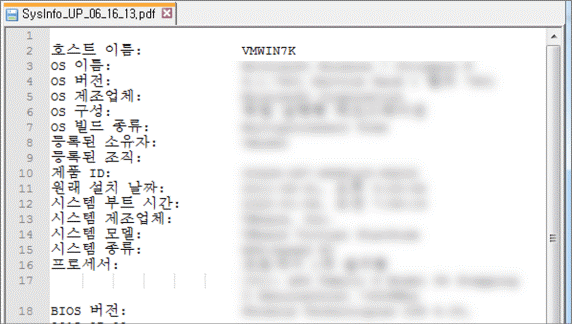

AWasctUI.exe 파일을 실행 시 cmd /c systeminfo 명령어를 이용해 그 결과를 Outlooka 폴더에 SysInfo_UP_[day]_[Hour]_[min].pdf 으로 저장한다.

[그림 5] 생성된 SysInfo_UP_[day]_[Hour]_[min].pdf 파일

[그림 5] 생성된 SysInfo_UP_[day]_[Hour]_[min].pdf 파일

이후 파워쉘(PowerShell)을 통해 tree 명령어를 실행해 A부터 Z 드라이브를 탐색하고, 해당 드라이브 폴더 하위에 존재하는 폴더와 파일 목록을 UP[드라이브명] 파일에 저장한다.

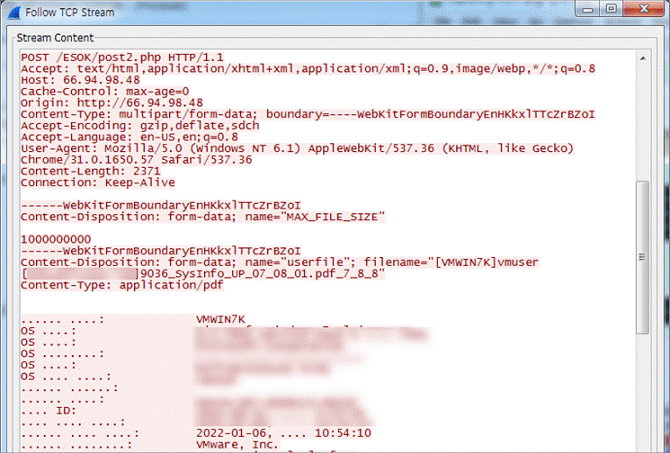

이후 Outlooka 폴더 내 파일 중 파일명에 ‘UP’이 포함되어 있는 COMMA1UP_RKey.txt, UP[드라이브명] 등 수집한 정보를 저장한 파일들을 hxxp://66.94.98[.]48/ESOK/post2.php로 전송한다.

[그림 6] 정보 전송 패킷 화면

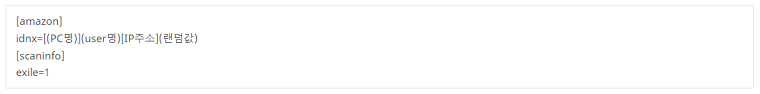

nlashine.ini 파일에 아래와 같은 정보를 저장하며, 해당 값은 수집한 정보 전송 시 filename에 사용된다.

[그림 7] nlashine.ini 내용

[그림 7] nlashine.ini 내용

이후, 66.94.98[.]48/ESOK/dwn.php?downfname=[(PC명)](user명)[IP주소](랜덤값) 에 접속하여 추가 데이터를 다운로드해 AppData\Local\MICROS~1\Outlooka\dwn.dat 에 저장하기 때문에 본문에 설명한 정보 유출 이외의 악성 행위를 수행할 가능성이 존재한다.

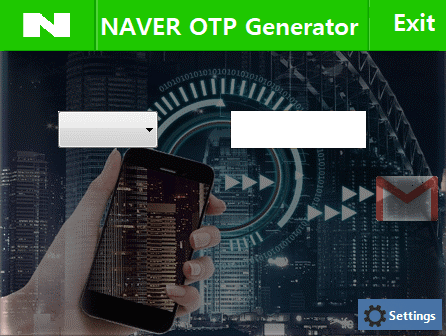

네이버지키미.exe는 TEMP 폴더에 OTPGenerator.exe를 드롭 및 실행해 아래와 같은 화면이 나타나게 한다. 따라서 사용자는 악성코드가 실행되고 있음을 인지하기 어렵다.

[그림 8] OTPGenerator.exe 실행 화면

[그림 8] OTPGenerator.exe 실행 화면

이번 글에서 설명한 악성코드는 국내 포털 사이트를 위장하고 있어, 국내 사용자를 타깃으로 제작된 것으로 추정된다. 이처럼 정상 프로그램으로 위장한 악성 파일이 꾸준히 유포되고 있어 사용자의 각별한 주의가 필요하다.

출처 : AhnLab