Vidar 악성코드, 이번엔 마스토돈 SNS 플랫폼 악용

최근 ASEC 분석팀은 Vidar 인포스틸러 악성코드가 마스토돈(Mastodon)이라는 SNS 플랫폼을 악용하는 정황을 확인했다.

이번 글에서는 스팸 메일 및 PUP, KMSAuto 인증 툴로 위장해 유포되고 있는 정보 탈취형 악성코드 'Vidar'를 살펴본다.

Vidar는 정보 탈취형(인포스틸러) 악성코드로 스팸 메일이나 PUP, 그리고 KMSAuto 인증 툴을 위장하여 설치되며, 최근에는 Stop 랜섬웨어와 같이 다른 악성코드를 통해 설치되는 등 과거부터 꾸준히 유포되고 있다.

Vidar가 실행되면 먼저 정보 탈취 행위를 수행하기 이전에 명령제어(C&C) 서버에 접속하여 탈취할 정보들에 대한 명령과 필요한 DLL들을 전달받는다.

과거에는 일반적인 악성코드들과 같이 단순히 C&C 서버에 접속하여 명령 및 추가 파일들을 전달받았다면, 최근 확인되고 있는 Vidar는 실제 C&C 서버를 구하기 위해 다양한 플랫폼을 악용하고 있다. 작년에는 FaceIt(페이스잇)이라는 게임 매칭 플랫폼을 악용하기도 했다.

최근 확인되고 있는 Vidar는 마스토돈(Mastodon)이라고 하는 SNS 플랫폼을 악용하고 있다. Vidar가 실행되면 C&C 서버 통신 이전에 마스토돈, 즉 noc.social 웹 사이트에 접속한다. 해당 웹 페이지는 구체적으로 “banda5ker”라는 사용자의 프로필 페이지이다.

[그림 1] 마스토돈(Mastodon) 홈페이지

[그림 1] 마스토돈(Mastodon) 홈페이지

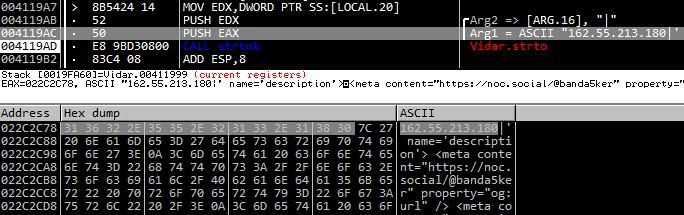

해당 프로필의 자기 소개란을 보면 다음과 같은 문자열을 확인할 수 있다. 이 문자열은 Vidar 악성코드의 실제 C&C 서버 주소이다.

“hello 162.55.213[.]180|”

Vidar는 해당 웹 페이지의 본문을 다운로드 받아 “hello” 문자열을 검색한 후 “|” 구분자 사이에 존재하는 C&C 주소를 파싱한다.

[그림 2] C&C 주소 파싱 루틴

[그림 2] C&C 주소 파싱 루틴

만약 공격자가 프로필 항목을 수정하여 다른 주소를 적는다면 Vidar 인포스틸러도 수정한 C&C 서버에 접속해 악성 행위를 수행하는 것으로 추정된다. 마스토돈의 공격자 계정이 막히지 않는다면, 공격자는 주기적으로 C&C 서버를 수정해 동일한 악성코드라고 하더라도 다른 C&C 서버에 접속하게 할 수 있다. 즉, 이러한 방식을 사용하는 것은 C&C 주소에 대한 네트워크 탐지를 우회하기 위한 것으로 보인다.

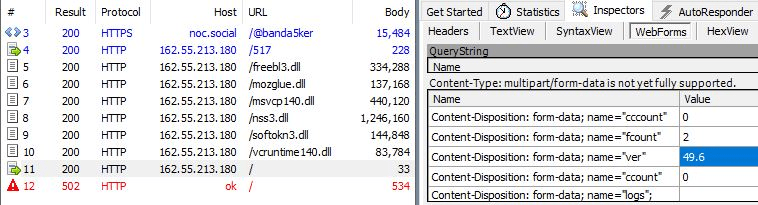

Vidar는 이렇게 확보한 실제 C&C 서버에 접속해 명령 및 정보 탈취에 필요한 DLL들을 전달받으며, 최종적으로 탈취한 정보를 C&C 서버에 전달한다. 참고로 전달하는 데이터를 보면 해당 Vidar의 버전이 v49.6인 것을 알 수 있다. 과거 Faceit을 악용했던 Vidar는 버전이 v38.6이었다.

[그림 3] 탈취한 정보를 전달하는 Vidar의 네트워크 행위

[그림 3] 탈취한 정보를 전달하는 Vidar의 네트워크 행위

현재 V3 제품은 해당 악성코드를 진단할 수 있다.

출처 : AhnLab