코인 관련 악성 문서를 이용한 APT 공격 발견!

ASEC 분석팀은 지난 3월 21일 김수키(Kimsuky) 그룹이 코인 관련 내용의 워드 문서로 APT 공격을 수행 중인 것을 확인했다. 공격에 사용된 피싱 문서는 총 3건이 확인되었으며, 이를 통해 정보유출형 악성코드가 유포되고 있다.

이번 글에서는 정보유출형 악성코드를 유포하는 피싱 메일의 특징에 대해 자세히 알아본다.

ASEC 분석팀이 발견한 문서 3건은 다음과 같다.

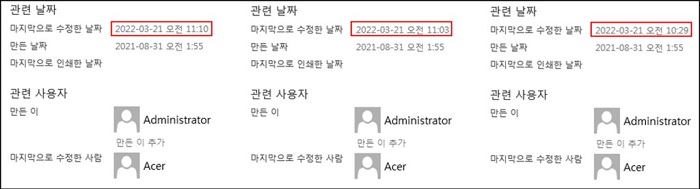

• 주주물량관련.doc (수정한 사람: Acer, 수정날짜: 2022-03-21 10:29)

• 자산부채현황.doc (수정한 사람: Acer, 수정날짜: 2022-03-21 11:10)

• 제 3차 정기총회.doc (수정한 사람: Acer, 수정날짜: 2022-03-21 11:03)

문서 3건 모두 정상적으로 작성된 워드 문서를 바탕으로 악의적 매크로 코드가 추가된 것으로 추정된다. 또한 내용이 모두 가상화폐와 관련되어 있는 것으로 보아 코인 업체를 대상으로 한 공격으로 추정된다.

[그림 4]와 같이 문서를 최종 수정한 날짜는 3월 21일로 모두 동일하며, 문서를 수정한 사람은 모두 "Acer"로 동일하다. 최근에 발견된 만큼 최신 공격에 사용될 확률이 높아 각별한 주의가 요구된다.

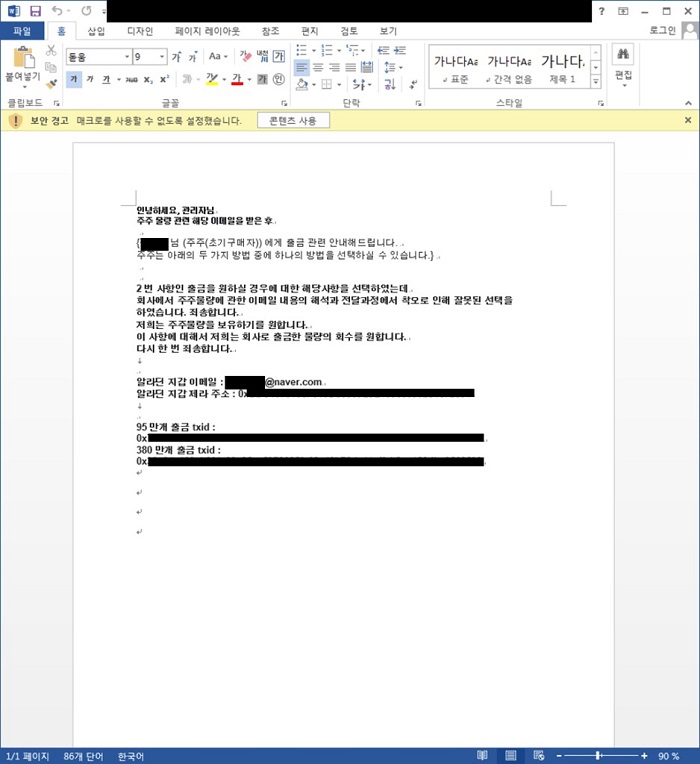

[그림 1] 주주물량관련.doc

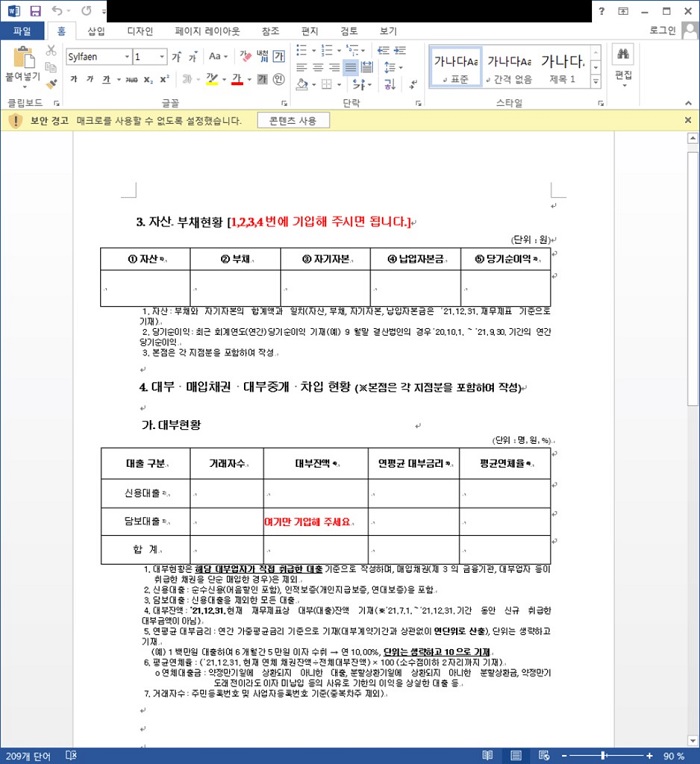

[그림 2] 자산부채현황.doc

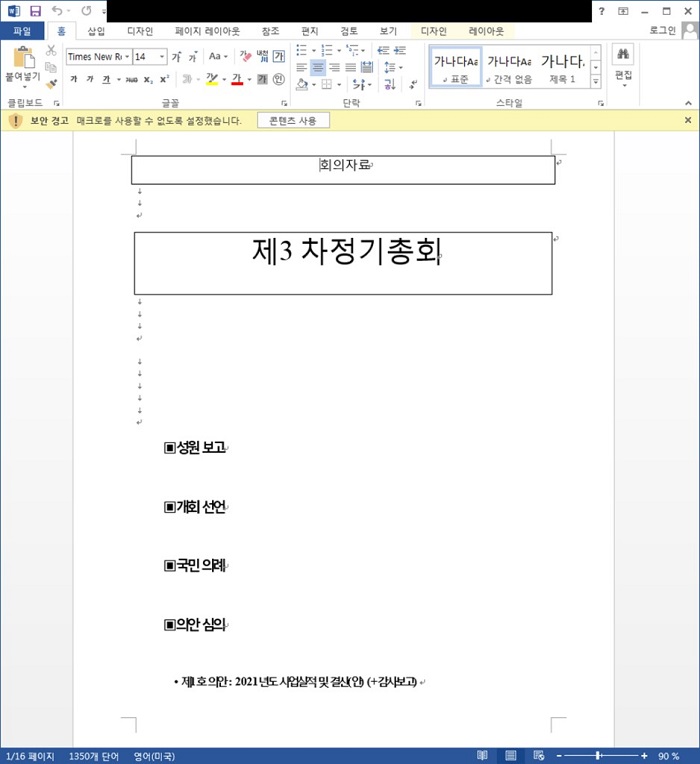

[그림 3] 제 3차 정기총회.doc

[그림 4] 문서 최종 수정 시간 비교 (좌측부터 문서 제목: 자산부채현황.doc, 제 3자 정기총회.doc, 주주물량관련.doc)

이번에 발견된 문서 3건 모두 지난 시큐리티레터 910호에서 소개한 "제품소개서.doc으로 위장한 악성 워드 문서"와 매크로 제작자 및 동작 방식이 동일하다. temp.doc을 이용한 매크로 코드와 기능 또한 일치했다.

• 기능 : “C:\Users\Public\Documents\no1.bat” 파일 실행

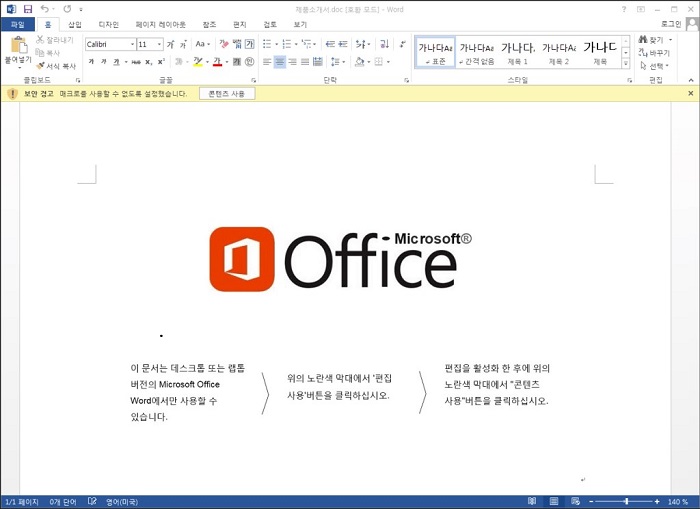

“no1.bat” 파일을 생성하는 주체는 수집된 문서 파일이 아닌 다른 문서에 의해 생성된 것으로 추정된다. 이는 [그림 5]와 같이, 매크로 사용 버튼 클릭을 유도하는 문서의 매크로에 의해 생성된 것으로 보인다.

[그림 5] 매크로 사용 버튼 클릭을 유도 최초 악성 문서

결과적으로 제품소개서로 위장한 악성 워드 문서의 유포 방식과 이번 사례의 유포 및 동작 방식은 완전히 일치했다. 따라서 해당 공격 그룹은 물류, 쇼핑 뿐만 아니라 가상자산 사업자에도 공격을 수행하고 있는 것으로 보인다.

사용자는 출처가 불분명한 워드 파일 실행 시 각별한 주의가 필요하다. [그림 5]와 같은 문구가 확인될 경우 악성 워드 문서일 가능성이 있으므로 “콘텐츠 사용” 버튼 클릭을 자제해야 한다.

현재 안랩 V3 는 이와 같은 공격을 지속적으로 모니터링하고 있으며 진단명을 통해 효과적으로 탐지 및 대응하고 있다.

출처 : AhnLab