유명 은행에서 온 거래통지, 이 또한 피싱 메일일 수 있다

안랩 ASEC 분석팀이 2023년 3월 19일부터 3월 25일까지 확인된 피싱 사례와 이를 유형별로 분류한 통계 정보를 공개했다. 올해 3월에는 세금, PO(Purchase Order), 수입신고수리내역서 등의 내용으로 위장해 가짜 페이지(FakePage, 59%) 접속을 유도하는 피싱 메일이 가장 많이 발견됐다. 이번에는 악성코드가 어떤 키워드로 유포됐는지 알아보자.

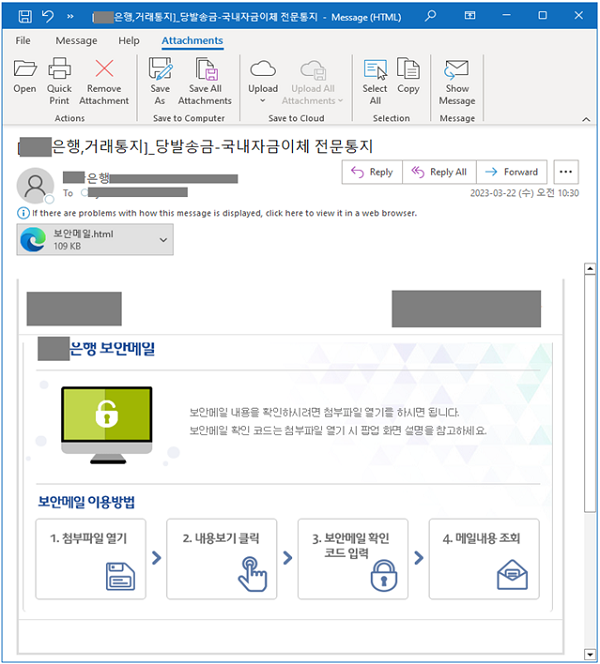

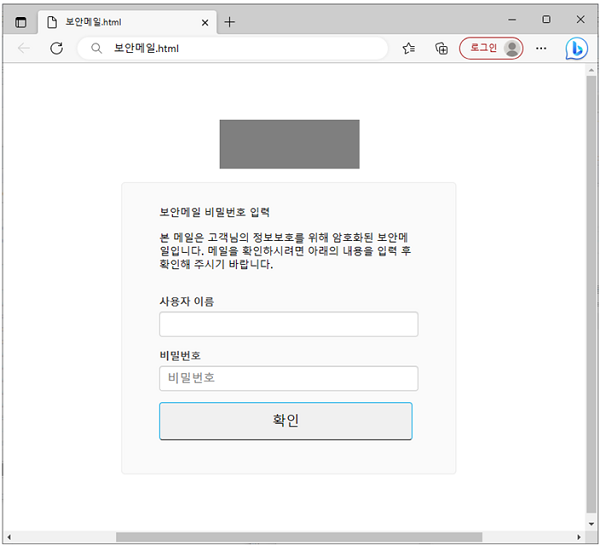

안랩은 금융기관을 사칭해 ‘거래통지’ 제목으로 유포 중인 메일을 조심할 것을 권고했다. 해당 피싱 메일은 서툰 한국어로 작성된 대다수 피싱 페이지보다 훨씬 더 교묘하게 위장했다. 메일 내부에는 HTML 악성 파일이 첨부돼 있으며, 이를 클릭하면 사용자 계정 정보 입력을 유도하는 창이 나타난다. 로그인하는 순간 사용자 정보는 공격자 서버로 유출된다.

[그림 1] 거래통지 제목으로 발송된 피싱 메일

[그림 1] 거래통지 제목으로 발송된 피싱 메일

[그림 2] 첨부된 HTML 파일 클릭 시 나타나는 로그인 화면

[그림 2] 첨부된 HTML 파일 클릭 시 나타나는 로그인 화면

이 밖에, 가짜 페이지 연결을 이용한 공격 외에도 스모크로더(Smokeloader), 구로더(GuLoader) 등 다운로더(DownLoader) 악성코드와 SMTP 프로토콜(Simple Mail Transfer Protocol)을 사용해 대량 메일 발송 등을 수행하는 웜(Worm) 악성코드, 그리고 인포스틸러(InfoStealer), 트로이목마, 취약점을 악용한 피싱 메일도 확인됐다.

이처럼 피싱 공격은 송장이나 세금 납부 등의 내용으로 위장해 사용자가 가짜 로그인 페이지에 접속하거나 악성코드를 무심코 실행하도록 한다. 가짜 로그인 페이지는 갈수록 정교해지고 있으며, 악성코드는 압축 파일 포맷으로 패키지돼 안티바이러스의 탐지를 우회한다. 따라서 사용자는 피싱 메일에 의한 악성코드 감염 피해에 노출되지 않도록 각별히 주의해야 할 것이다. 안랩이 아래 5가지 이메일 보안 수칙은 지키는 것이 좋다.

신뢰할 수 없는 발신자가 보낸 이메일에 포함된 링크 또는 첨부파일은 가급적 클릭하거나 실행하지 않는다.

계정과 같은 민감한 정보는 신뢰할 수 있기 전까지는 입력하지 않는다.

파일 확장자가 익숙하지 않은 첨부파일은 함부로 실행하지 않는다.

안티바이러스 등 보안 제품을 사용한다.

출처 : AhnLab