Adobe Reader 설치 파일로 위장한 인포스틸러

AhnLab SEcurity intelligence Center(ASEC) 은 최근 Adobe Reader 설치 파일로 위장한 인포스틸러 악성코드가 유포 중인 것을 확인했다. 해당 파일은 PDF를 통해 유포되고 있으며, 사용자로 하여금 파일을 다운로드하고 실행하도록 유도한다.

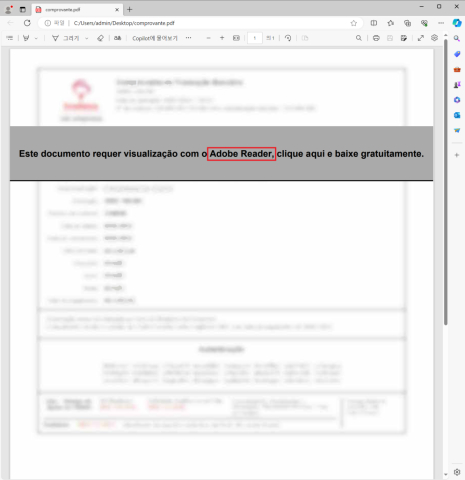

[그림 1]의 위장 PDF에는 포르투갈어로 문서를 보기 위해서는 Adobe Reader 설치가 필요하며, 클릭하여 다운로드하라고 적혀있다. 사용자가 문서를 열람하기 위해 Adobe Reader가 필요한 것처럼 위장하여 사용자로 하여금 공격자의 악성코드를 다운로드 및 실행하도록 유도한다.

그림 1. 위장 PDF

그림 1. 위장 PDF

[그림1]의 회색 영역을 클릭하면 아래의 주소로 접속하여 악성코드를 다운로드한다.

- hxxps://raw.githubusercontent[.]com/fefifojs/reader/main/Reader_Install_Setup.exe

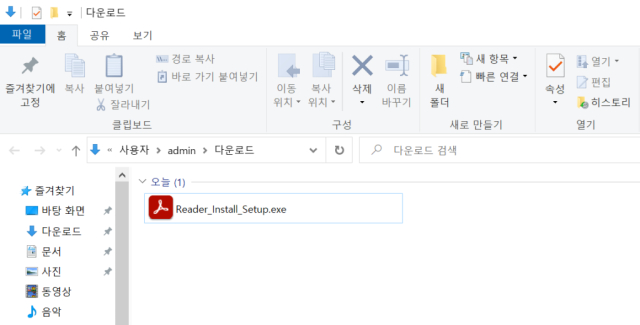

다운로드한 파일은 Adobe Reader 아이콘을 사용하고, 파일 이름은 Reader_Install_Setup.exe로 정상 Adobe Reader 설치 파일로 위장하여 실행을 유도한다.

그림 2. Reader_Install_Setup.exe

그림 2. Reader_Install_Setup.exe

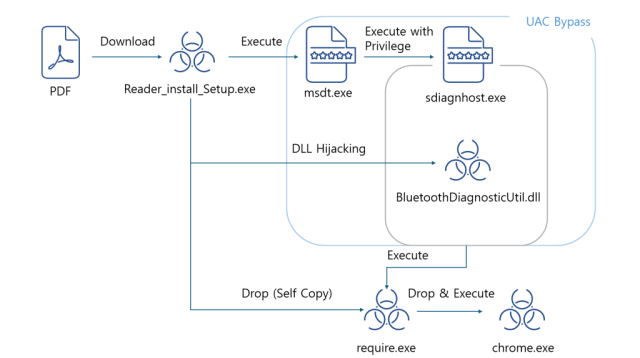

PDF 파일부터 악성 파일 다운로드를 포함한 전체 흐름은 아래 도식도와 같다.

그림 3. 도식도

그림 3. 도식도

다운로드된 파일의 실행 과정은 3단계로 나누어 볼 수 있다.

1. 파일 생성

2.DLL Hijacking & UAC Bypass

3.정보 유출

1. 파일 생성

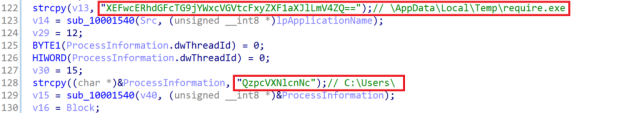

다운로드된 악성 파일인 Reader_Install_Setup.exe 를 실행하면 아래의 행위를 한다.

1. %TEMP%\require.exe 파일 생성

2. %AppData%\Local\Microsoft\WindowsApps\BluetoothDiagnosticUtil.dll

3. msdt.exe 실행

2. DLL Hijacking & UAC Bypass

Reader_Install_Setup.exe는 두 악성 파일을 생성한 후 아래의 명령어로 정상 Windows 시스템 파일인 msdt.exe 를 아래의 명령어로 실행한다.

"C:\Windows\SysWOW64\msdt.exe" -path "C:\WINDOWS\diagnotics\index\BluetoothDiagnostic.xml" -skip yes

실행된 msdt.exe 프로세스는 관리자 권한으로 sdiagnhost.exe를 실행하는 역할을 한다.

1. 관리자 권한으로 재귀 실행

2. sdiagnhost.exe 실행

sdiagnhost.exe는 악성 BluetoothDiagnosticUtil.dll을 로드한다.

1. 악성 BluetoothDiagnosticUtil.dll 로드 (DLL Hijacking)

2. 악성 DLL 모듈의 DllMain 함수에 의해 require.exe 실행

Windows 시스템은 기본적으로 “%AppData%\Local\Microsoft\WindowsApps” 경로가 PATH 환경 변수로 등록되어 있다. 따라서 sdiagnhost.exe 프로세스가 BluetoothDiagnosticUtil.dll을 로드하는 과정에서 악성 DLL 파일이 로드된다.

위의 과정을 통해 공격자는 DLL 하이재킹을 통한 UAC(User Account Control) 우회가 가능해진다.

악성 BluetoothDiagnosticUtil.dll 은 정상 DLL 파일과는 달리 export 함수가 없으며, DllMain 함수만 있다.

DllMain 함수에서는 Reader_Install_Setup.exe 파일이 생성한 require.exe 악성 파일을 실행한다.

그림 4. 생성된 BluetoothDiagnosticUtil.dll 파일 DLL Main 함수

그림 4. 생성된 BluetoothDiagnosticUtil.dll 파일 DLL Main 함수

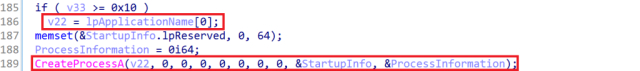

그림 5. CreateProcess 함수로 require.exe 실행

3. 정보 유출

실행된 require.exe 는 아래의 행위를 수행한다.

1. PC 정보 수집 및 C2 통신

– C2 주소 : hxxps://blamefade.com[.]br/

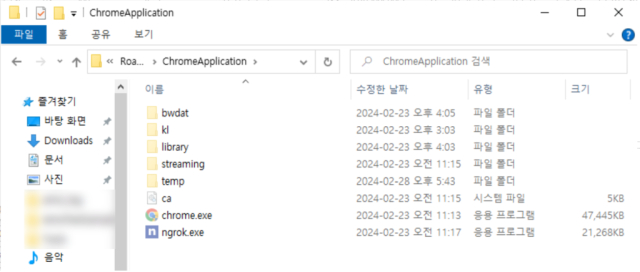

2. 아래 경로 생성 및 Windows Defender 예외 경로 등록

– 경로 : %AppData%\Roaming\ChromeApplication

3. 생성한 경로에 chrome.exe를 포함한 파일 생성 및 숨김 속성으로 설정

그림 6. 생성된 ChromeApplication 폴더

그림 6. 생성된 ChromeApplication 폴더

생성된 chrome.exe는 실제 구글사의 chrome 브라우저와는 관계가 없는 악성 파일이며, 파일 아이콘으로 실제 브라우저 실행 파일인 것처럼 위장하고 있다.

1. 시스템 정보와 사용자의 브라우저 정보 수집 및 C2 서버로 전송

– C2 주소 : hxxps://thinkforce.com[.]br/

이처럼 사용자들을 속여서 악성코드를 실행하도록 유도하는 파일은 각별히 주의해야 하며, 특히 공식 사이트가 아닌 다른 곳으로부터 다운로드 받은 파일은 실행 시 주의해야 한다.

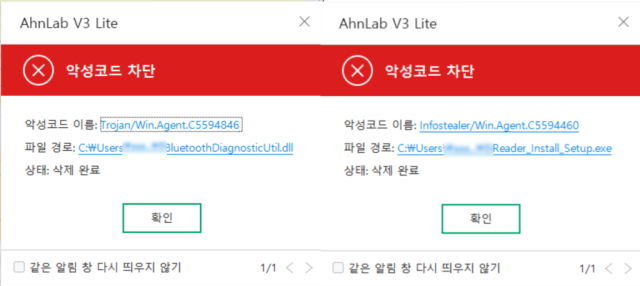

V3 진단 정보와 IOC는 아래와 같다.

그림 7. V3 파일 진단 정보

그림 7. V3 파일 진단 정보

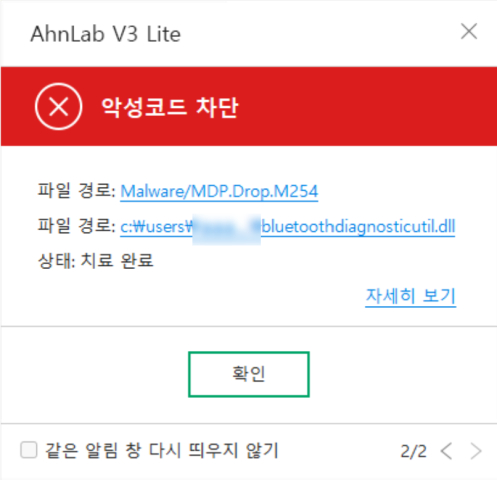

그림 8. V3 행위 진단 정보

[파일 진단]

– Trojan/Win.Agent.C5594460 (2024.02.28.00)

– Infostealer/Win.Agent.C5594461 (2024.02.28.00)

– Trojan/Win.Agent.C5594846 (2024.02.28.00)

– Phishing/PDF.Agent (2024.02.24.00)

[행위 진단]

– Malware/MDP.Drop.M254 (2017.01.18.00)

[IOC 정보]

[MD5]

84526c50bc14838ddd97657db7c760ca

0eebfc748bc887a6ef5bade20ef9ca6b

b24441f5249d173015dd0547d1654c6a

02b96e2079bbc151222bb5bd10a4be9d

[C&C]

hxxps://blamefade.com[.]br/

hxxps://thinkforce.com[.]br/

출처 : AhnLab