넷플릭스 피싱 메일 조심하세요! 피해 예방 필수

안랩은 최근 유명 OTT 플랫폼 넷플릭스(Netflix)를 사칭한 피싱 메일이 유포되고 있는 정황을 확인했다. 넷플릭스는 사람들이 일상에서 많이 사용하고 있으며, 전 세계 구독자 수도 지속적으로 증가하는 추세다. 따라서 넷플릭스를 악용한 사이버공격의 피해 규모도 굉장히 클 것으로 보인다. 이번 글에서는 넷플릭스를 사칭한 피싱 메일에 대해 알아본다.

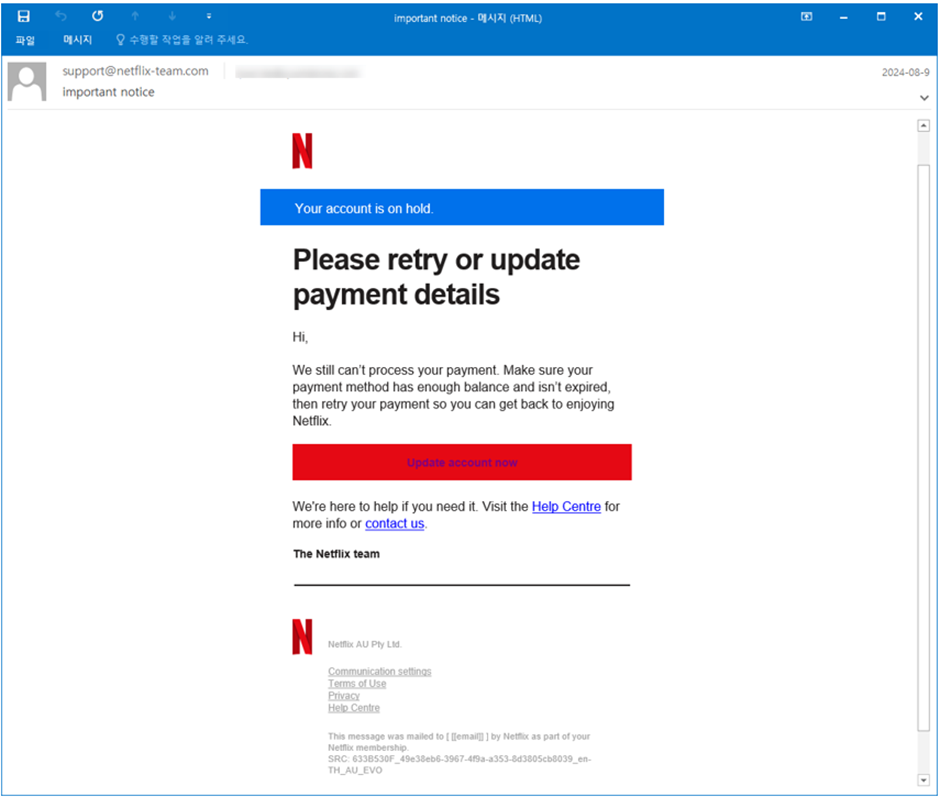

실제 피싱 메일의 본문은 [그림 1]과 같다. 본문 내용은 넷플릭스 구독 결제에 실패했음을 알리고 지불 방법(payment)을 수정하라는 내용으로 위장했으며, 하이퍼링크에 접속해 로그인 하도록 유도했다.

[그림 1] 넷플릭스로 위장한 피싱 메일 본문

겉으로만 봐서는 피싱 메일이라고 의심하기 어려울 정도로 교묘하다. 공격자가 사용한 이메일 주소도 “netflix-team[.]com”으로, 언뜻 보면 전혀 의심스럽지 않았다.

사실 해당 발신 주소는 공격자가 피싱 공격을 수행하기 위해 만든 도메인으로 추정되며, 넷플릭스에서 사용하는 공식 메일 주소가 아니다.

* 넷플릭스 공식 메일 발신인 주소: netflix[.]com

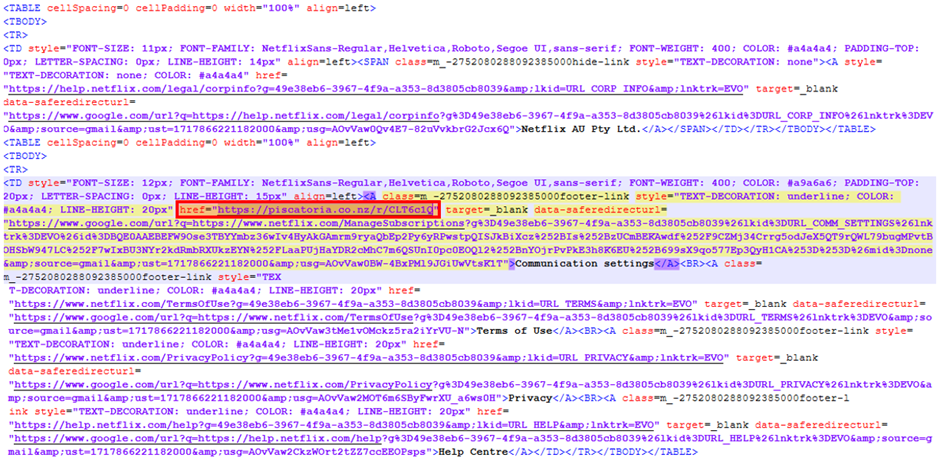

[그림 2] 넷플릭스가 아닌 도메인으로 연결되도록 설정된 하이퍼링크

공격자는 “Help Center”, “Contact” 등 다른 하이퍼링크에는 관련 넷플릭스 공식 홈페이지 링크를 걸었지만, 빨간색으로 강조된 “Update account now” 버튼에는 피싱 페이지 URL을 삽입했다.

해당 피싱 URL의 도메인을 분석한 결과, 이는 정상적으로 서비스 중인 도메인이 아니었으며, 하위 URL들에서 페이스북, 구글 등 유명 플랫폼의 CSS 파일들이 함께 발견된 정황으로 보아, 공격자가 다양한 소재를 활용해 추가 피싱 페이지를 제작했을 것으로 추정된다.

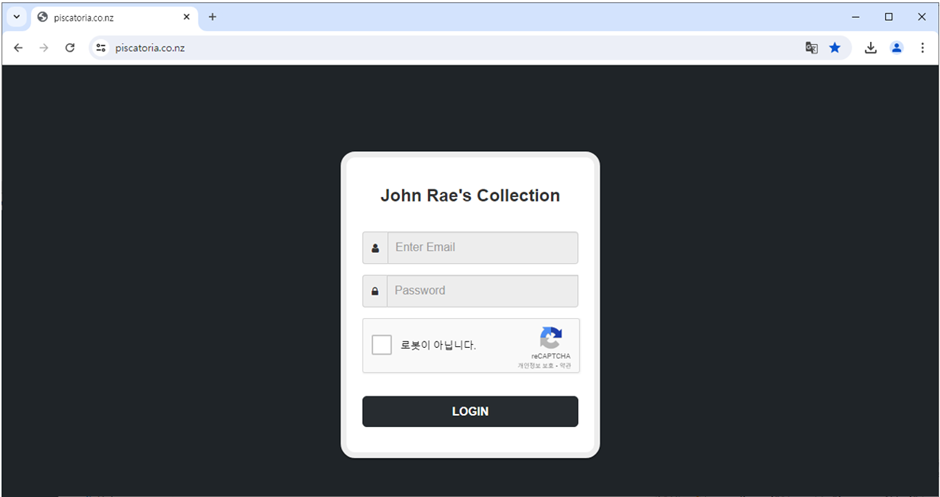

[그림 3] 하이퍼링크에 삽입된 URL 도메인

이처럼 공격자는 사용자의 의심을 피하기 위해 대중들에게 친근한 OTT 플랫폼인 넷플릭스를 악용했으며, 정상 넷플릭스 공식 URL을 본문에 섞어 피싱 메일을 제작했다.

피싱 메일의 교묘한 수법은 나날이 발전할 것으로 보이며, 사용자의 보안 의식이 무엇보다도 필요하다.

이메일 내부 하이퍼링크를 클릭했을 때 연결되는 URL을 반드시 확인해야 하며, 웬만하면 하이퍼링크를 클릭하기 보다는 공식 홈페이지에 접속해 관련 내용을 확인해야 한다.

출처 : AhnLab