국내 기업 노린 백도어 악성코드 주의

최근 안랩 분석팀은 TIDRONE 공격자가 국내 기업들을 표적으로 삼아 공격하고 있는 것을 확인했다. 이들은 주로 Enterprise Resource Planning(ERP) 소프트웨어를 악용해 ‘CLNTEND’라는 백도어 악성코드를 설치하는 것으로 나타났다. TIDRONE은 대만 방산업체 중에서도 드론 개발 업체를 중점적으로 공격하며, 중국어를 사용하는 공격 그룹과의 연관성이 있는 것으로 알려졌다. TIDRONE은 대만 외에도 여러 국가를 공격 대상으로 삼고 있으며, ERP 소프트웨어나 원격 데스크톱 소프트웨어인 UltraVNC를 이용해 ‘CXCLNT’와 ‘CLNTEND’라는 백도어 악성코드를 설치한다. TIDRONE 공격자가 국내 기업을 대상으로 공격한 사례를 살펴보자.

안랩에서는 2024년 상반기 국내 기업을 대상으로 한 공격에서 CLNTEND가 사용됐으며, 2024년 7월부터는 국내 ERP가 악용되고 있는 정황을 확인했다. 해당 ERP들은 공식 홈페이지가 확인되지 않으며, 사용자 수가 소수인 것으로 보아 소규모 제작 업체가 만들어 소수의 국내 업체들을 대상으로만 배포하고 있는 것으로 추정된다.

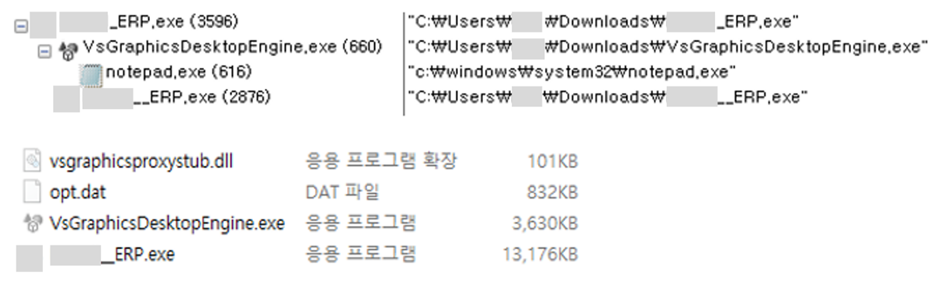

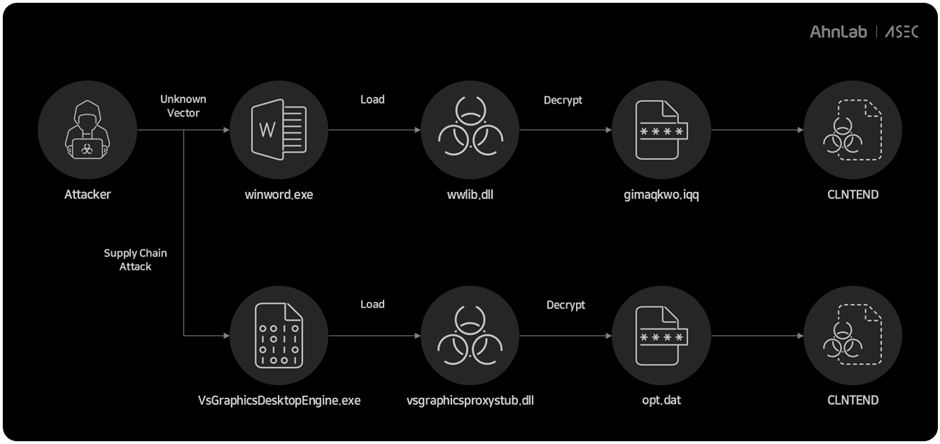

[그림 1] ERP와 함께 설치되는 CLNTEND

2024년 상반기에 확인된 공격은 최초 유포 방식이 아직 확인되지 않았다. DLL 사이드로딩(DLL Side-Loading) 방식으로 “winword.exe”가 사용됐다는 점만 확인된다. 하지만 2024년 7월부터는 크게 2가지 종류의 ERP를 통해 악성코드가 유포된 정황이 확인된다.

첫 번째 유형은 국내 소규모 개발 업체와 연관이 있는 ERP로 보인다. 해당 제작사는 고객사마다 ERP를 커스터마이징해 제공하는 것으로 추정되는데, 자사 ASD 상에서 확인되는 해당 업체의 정상 ERP들은 20MB 가까운 크기를 갖는 반면, 공격에 사용된 악성코드들은 모두 4MB 정도의 크기를 갖는 것이 특징이다.

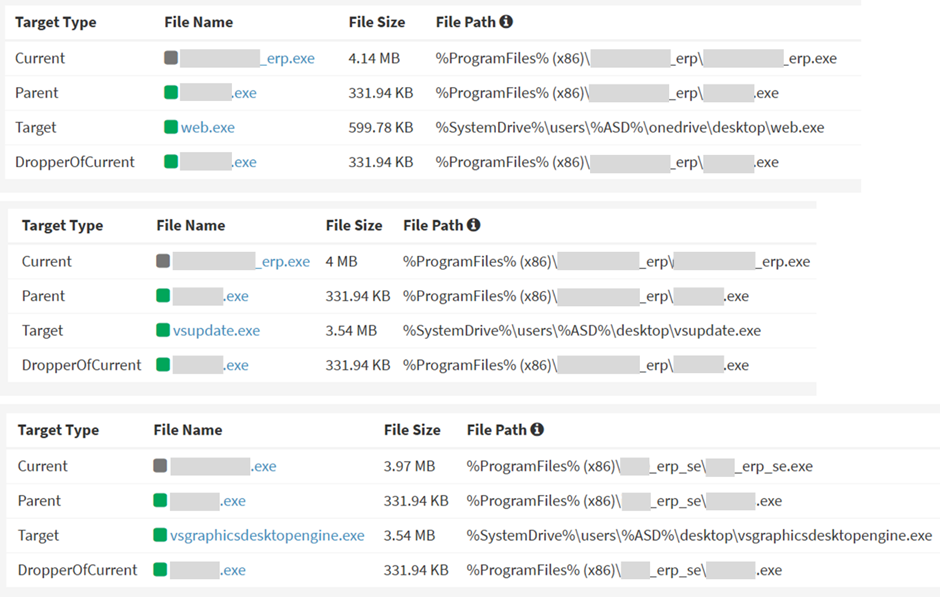

[그림 2] ERP를 악용한 공격 사례

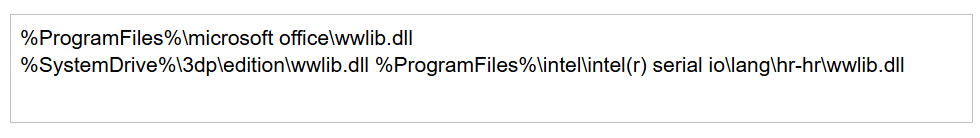

비록 직접 유포되는 악성코드는 수집되지 않았지만, 해당 악성코드가 생성하는 “VsGraphicsDesktopEngine.exe”는 또 다른 DLL 사이드로딩에 악용되는 정상 프로그램이다. 그리고 이후 아래 경로들에서 공통적으로 TIDRONE의 로더(Loader) 악성코드가 확인된다.

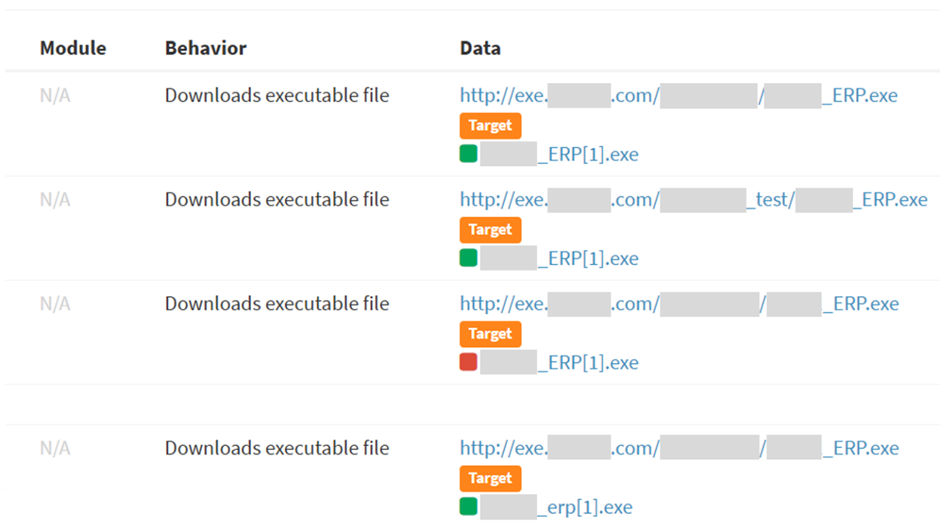

두 번째 유형은 실제 악성코드 유포 사례가 확인됐다. 이 유형의 경우에도 공식 홈페이지는 존재하지 않는 것으로 보인다. 위의 사례와 유사하게 고객사마다 다른 경로의 파일을 업로드하여 배포하는데, 특정 고객의 경우 처음에는 정상 ERP가 배포됐지만, 얼마 후 ERP와 CLNTEND를 함께 설치하는 드로퍼(Dropper)로 변경됐다.

[그림 3] ERP 배포 서버에서 다운로드된 CLNTEND

위 공격을 통해 설치되는 악성코드는 정상 실행 파일과 로더 기능을 담당하는 DLL, 그리고 암호화된 CLNTEND이며, 배포 이후 배포한 실행 파일을 실행한다. 정상 실행 파일은 DLL 사이드로딩 방식을 통해 동일 경로에 함께 배포된 악성 DLL을 로드하며, 최종적으로 또 다른 암호화된 파일을 복호화해 메모리 상에서 실행한다.

[그림 4] 동작 흐름도

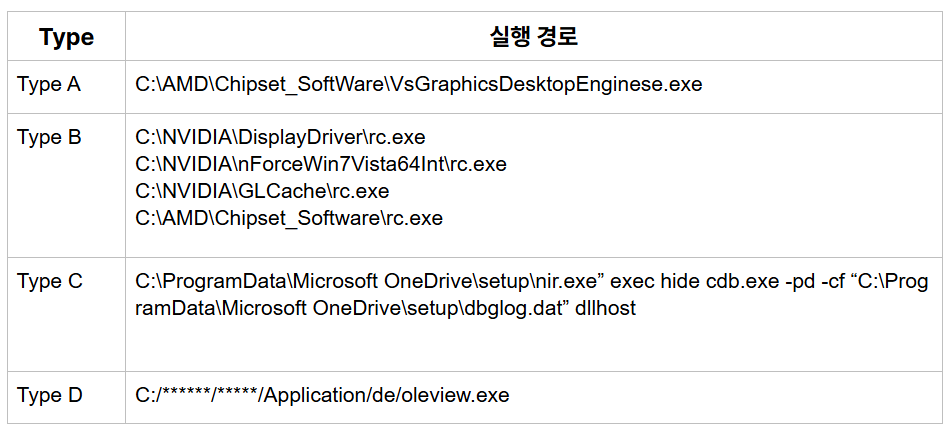

가장 많이 악용되는 실행 파일은 MS Office의 워드 및 “VsGraphicsDesktopEngine.exe”이며, 최근에는 “rc.exe”가 악용되고 있다.

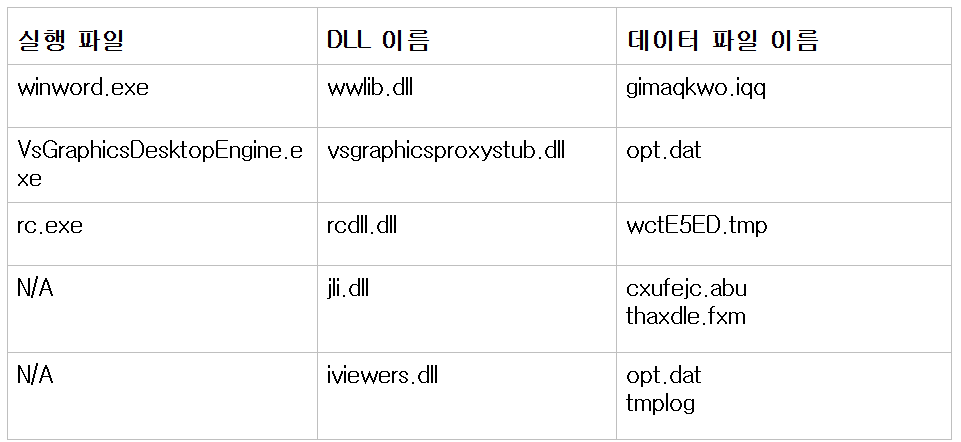

[표 1] DLL 사이드로딩

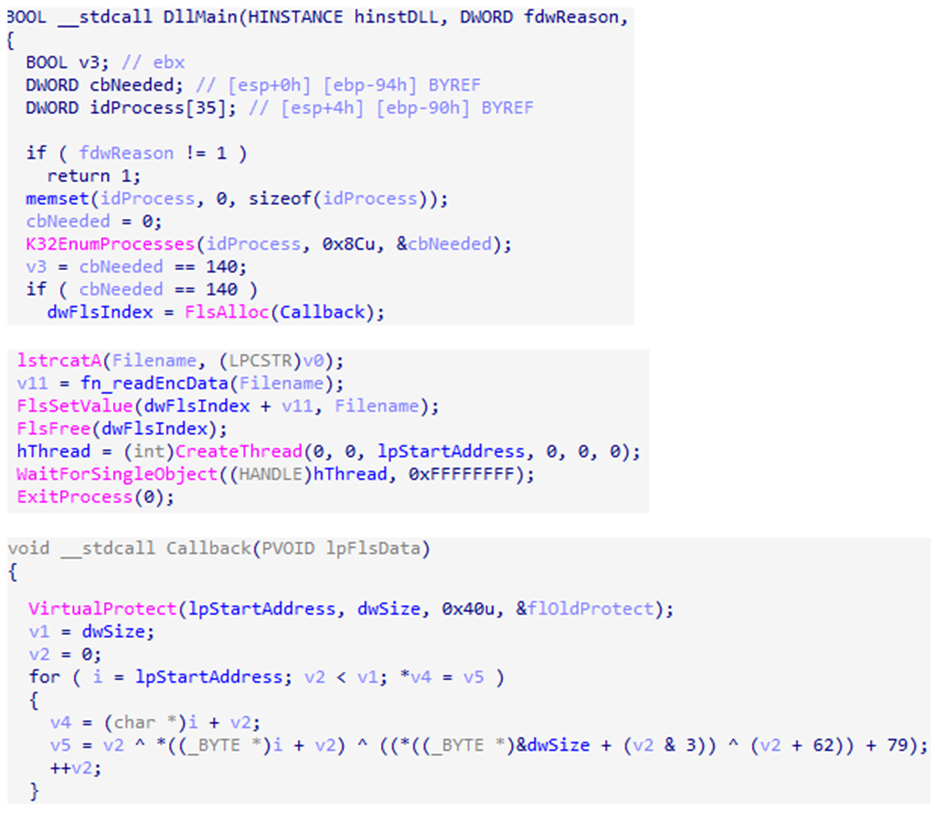

공격 과정에서는 다양한 로더 악성코드들이 사용되며, 공격자는 분석 방해를 목적으로 다양한 종류의 로더를 만들어왔다. 최근 사용된 로더 악성코드는 난독화 방식을 사용하거나, FlsCallback을 사용해 암호화된 데이터 파일 “wctE5ED.tmp”를 복호화하는 것이 특징이다.

[그림 5] FlsCallback을 이용한 복호화 루틴

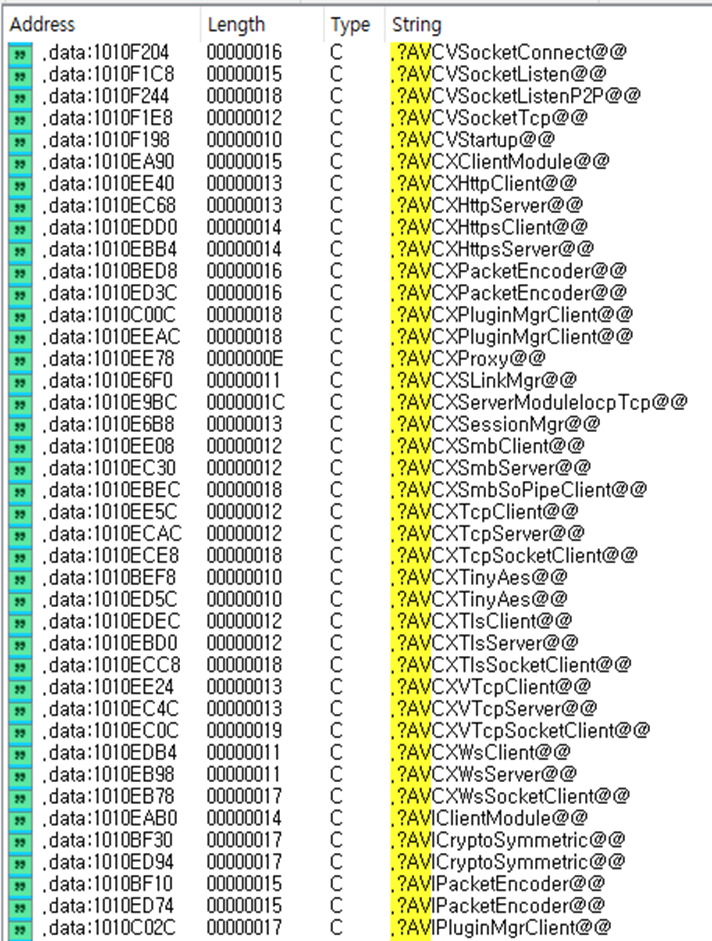

CLNTEND는 RAT 악성코드로, 트렌드 마이크로의 보고서에 따르면 CXCLNT와 함께 공격에 사용돼 왔던 것으로 알려져 있다. CLNTEND는 CXCLNT와 다르게 TCP(Raw Socket, Web Socket), TLS, HTTP, HTTPS, SMB와 같은 다양한 통신 프로토콜을 지원한다.

[그림 6] CLNTEND의 클래스 이름

공격자는 로더와 암호화된 데이터뿐만 아니라 런처(Launcher) 악성코드를 유포하기도 했다. 단순히 특정 경로의 파일들을 실행하는 기능을 담당하지만, 하드코딩된 경로명들을 통해 악성코드 설치 위치와 파일명을 추정할 수 있다.

[표 2] Launcher의 실행 경로

이처럼 TIDRONE 공격자의 활동이 국내에서도 지속적으로 확인되고 있다. 최근 확인되는 공격 사례들은 영세한 개발 업체가 제작한 것으로 추정되는 ERP들을 악용한 공격이다.

사용자들은 보안 제품을 이용하여 공격자의 접근을 통제해야 한다. 또한, AhnLab V3를 최신 버전으로 업데이트헤 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab