아키라 랜섬웨어 공격 패턴과 탐지 방법

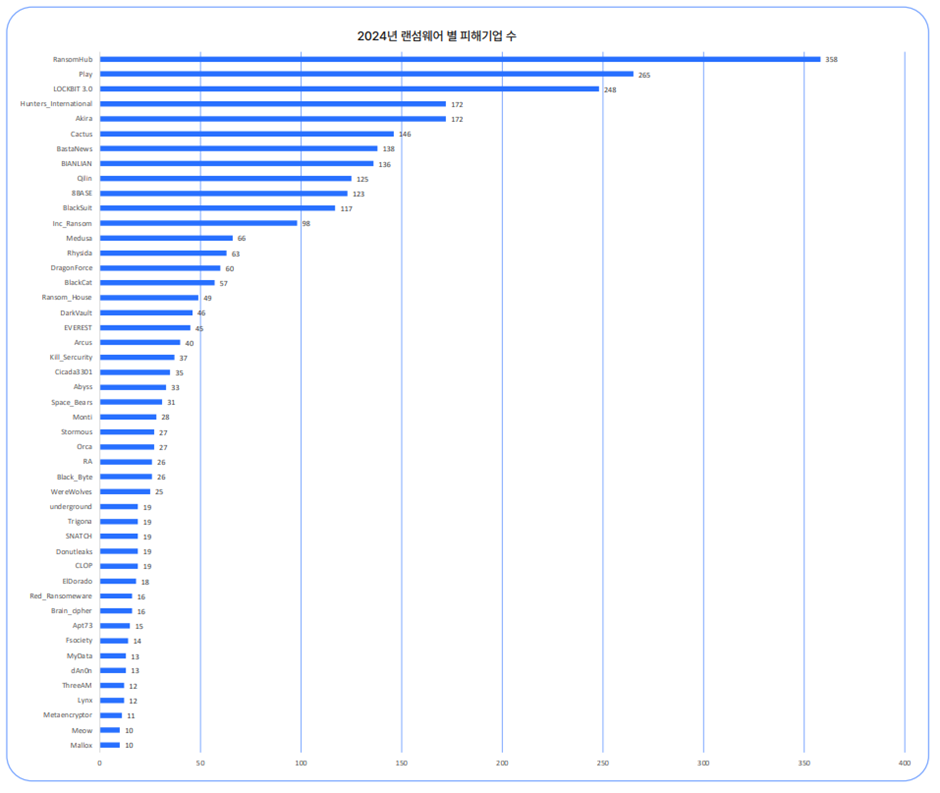

아키라(Akira)는 2023년 3월부터 활동을 시작한 비교적 최근에 등장한 랜섬웨어 공격자로, 다른 랜섬웨어 공격자들과 유사하게 조직에 침투한 이후 파일을 암호화하고 민감한 정보를 탈취해 이를 협상 도구로 활용한다. 2024년 통계에서도 아키라 랜섬웨어에 의해 피해를 입은 기업의 수가 상위권을 차지하며, 그 위협의 심각성을 더욱 부각시키고 있다. 이번 글에서는 아키라 랜섬웨어 공격자의 알려진 공격 방식들을 소개하고, 이를 안랩의 EDR로 탐지하는 방법들을 살펴본다.

2024년 랜섬웨어 별 피해 기업에 관한 통계는 [그림 1]과 같다. 아키라 랜섬웨어가 가장 높은 수치를 기록한 것을 확인할 수 있다.

[그림 1] 2024년 랜섬웨어 피해 통계

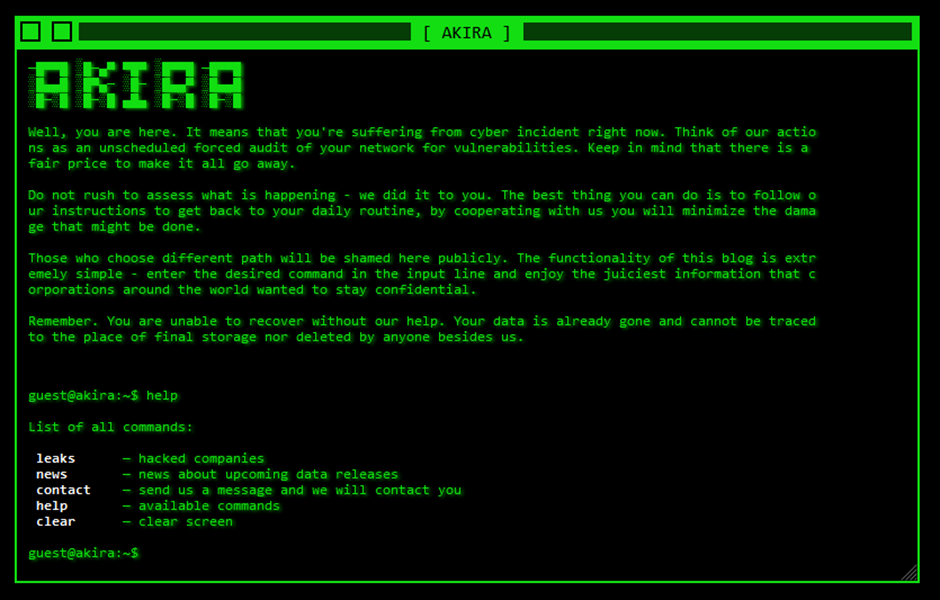

공격자는 랜섬웨어를 통해 조직의 시스템을 암호화한 후 협상을 위한 토어(Tor) 웹사이트를 안내하는데, 요구사항이 충족되지 않을 경우 공격 과정에서 탈취한 민감한 정보를 공개하기도 한다. 실제 공격자가 운영하는 토어 웹사이트에서도 피해 업체들이 지속적으로 공개되고 있다.

[그림 2] 아키라 공격자의 토어 웹사이트

초기 침투 방식으로는 다중 요소 인증(MFA)이 적용되지 않은 VPN 계정을 악용하거나 다양한 취약점들을 공격하는 것으로 알려져 있다. 대표적으로 포티넷(Fortinet)사의 CVE-2019-6693와 CVE-2022-40684, CVE-2023-48788, 그리고 시스코 사의 CVE-2020-3259, CVE-2023-20269이 있다. 또한, 소닉월(SonicWall) 제품의 CVE-2024-40766 취약점을 공격하기도 했다. 아키라 랜섬웨어 공격자는 이외에도 공격 과정에서 권한 상승을 목적으로 빔 백업&리플리케이션(Veeam Backup & Replication) 서버의 CVE-2024-40711 취약점이나 VM웨어 ESXi(VMware ESXi)의 CVE-2024-37085 취약점을 악용하기도 했다.

안랩은 자사 EDR 솔루션인 ‘AhnLab EDR’을 활용해 아키라 랜섬웨어를 탐지했다. 안랩에 따르면, 아키라 랜섬웨어는 다음 7단계를 과정을 거쳐 공격 행위를 펼치는 것으로 확인된다.

[그림 3] AhnLab EDR

1. 탐지(Discovery)

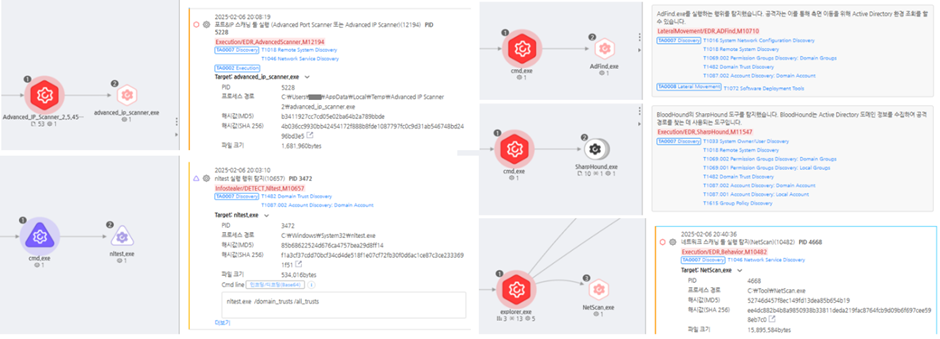

공격자들은 포트 스캐닝을 통해 공격 대상 도메인에서 현재 활성화된 시스템 및 포트 번호, 다시 말해동작 중인 서비스의 정보를 획득할 수 있다. 이러한 네트워크 탐색 과정을 통해 서브넷 정보, 호스트 정보 등 네트워크 구조를 확인한다. 아키라 랜섬웨어 공격자는 네트워크 정보를 수집하는 과정에서 고급 IP 스캐너(Advanced IP Scanner)나 넷스캔(NetScan) 도구를 활용하는 것으로 알려져 있다.

이후 도메인 컨트롤러나 도메인 트러스트 관계 등 현재 네트워크 상의 액티브 디렉터리(Active Directory) 정보를 수집한다. 공격자는 윈도우 기본 도구인 Nltest를 활용하거나 대표적인 도구인 AdFind를 설치하기도 한다. 공격자는 AdFind의 결과를 활용해 도메인 환경의 구조를 파악하고, 측면 이동을 위한 공격 대상을 식별할 수 있다.

또한, 공격자는 블러드하운드(BloodHound)도 사용한다. 블러드하운드는 액티브 디랙터리 도메인 관련 정보를 수집해 권한 상승이 가능한 공격 경로를 분석하는 도구이다. 이 도구는 GUI 기반의 모델링 결과를 제공하며, 공격자가 도메인 내에서 관리자 권한을 얻기 위한 최단 경로를 그래프 형태로 시각화해 보여준다.

[그림 4] 디스커버리 단계에서 사용되는 공격자의 행위들에 대한 EDR 탐지

2. 자격 증명 접근(Credential Access)

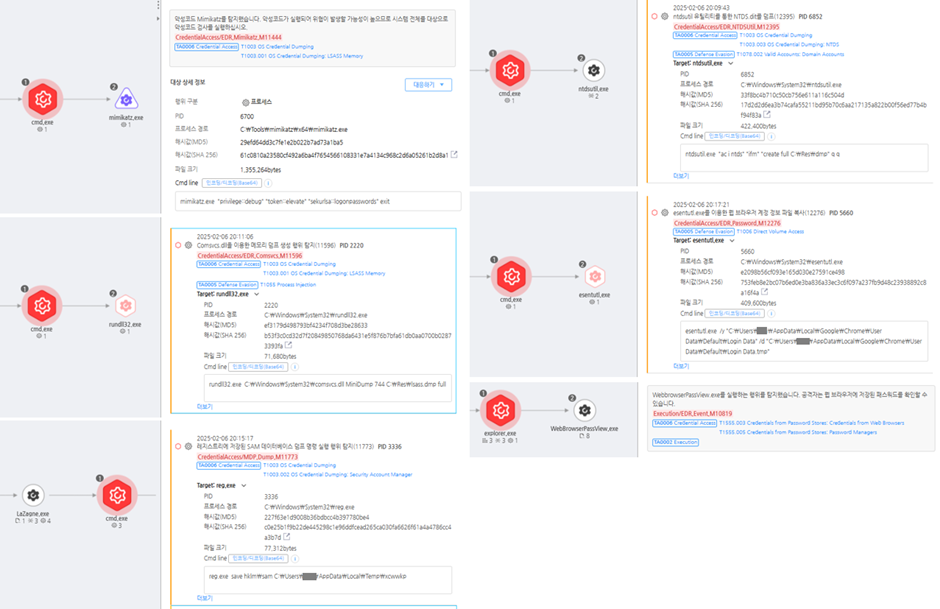

조직의 인프라가 액티브 디렉터리를 사용하는 환경이라면, 공격자는 먼저 디스커버리 과정을 거쳐 도메인 환경의 정보를 수집한 뒤, 자격 증명 정보를 탈취한다. 이후 이를 바탕으로 측면 이동하여 최종적으로 도메인 환경을 장악할 수 있다.

아키라 랜섬웨어 공격자는 이를 위해 미미카츠(Mimikatz)를 사용하거나 Comsvc.dll를 악용하는 것으로 알려져 있다. 미미카츠는 윈도우 운영체제 환경에서 자격 증명 정보를 추출하는 기능을 갖는 프로그램으로, LSASS 프로세스의 메모리에 저장된 NT Hash(NTLM 인증 프로토콜에서 사용하는 해시)를 추출하는 방식을 지원한다.

하지만 이러한 메모리 덤프 행위는 보안 제품들에 의해 의심스러운 행위로 간주되며, 미미카츠와 같이 의심스러운 도구들은 보안 제품들의 주요한 탐지 대상이 되고 있다. 이를 우회하기 위한 방식으로 Comsvc.dll를 상용하는 방식이 있는데, 윈도우 환경에서 기본적으로 설치돼 있는 Comsvc.dll의 MiniDump 함수를 악용해 LSASS 프로세스에 대한 메모리 덤프를 생성하는 기능을 악용하는 것이다.

이 외에도 공격자는 오픈 소스 해킹 툴인 LaZagne를 악용하기도 한다. LaZagne는 시스템에 저장된 자격 증명 정보를 추출하는 도구로, 대표적으로 사용자의 자격 증명 정보가 저장된 SAM(Security Accounts Manager) 데이터베이스를 덤프해 측면 이동 공격에 활용할 수 있다. 그리고 AD 서버에서는 “ntdsutil.exe” 도구를 사용해 액티브 디렉터리 환경의 사용자 계정과 그룹, 정책 등 중요한 정보를 포함하고 있는 NTDS.dit 파일을 덤프하기도 한다.

운영체제에 저장된 자격 증명 외에도 웹 브라우저에 저장된 사용자의 자격 증명 정보 또한 탈취 대상이다. 공격자는 이를 위해 NirSoft사의 WebBrowserPassView 도구를 사용하거나 “esentutl.exe”를 악용해 크롬 웹 브라우저의 자격 증명 정보가 포함된 데이터 파일을 복사하기도 했다.

[그림 5] 자격 증명 접근 단계에서 악용되는 공격자의 행위들에 대한 EDR 탐지

3. 명령 및 제어(Command and Control)

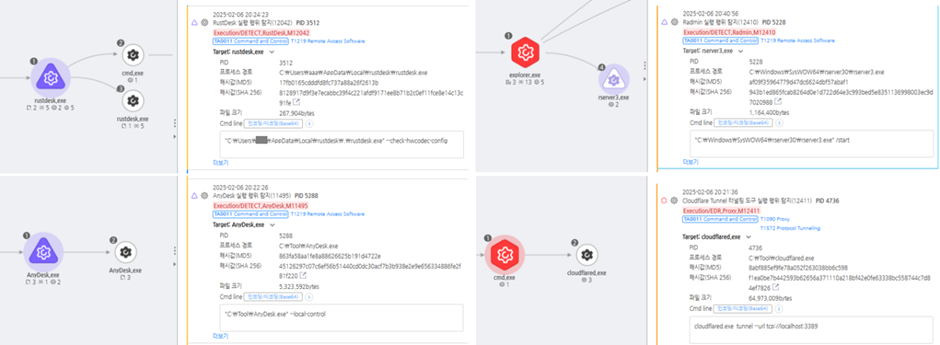

감염 대상 시스템을 제어하는 단계에서는 주로 애니데스크(AnyDesk), 러스트데스크(RustDesk), 라드민(Radmin)과 같은 원격 관리 도구들을 설치한다. 이러한 원격 관리 도구들은 원격 제어 및 관리를 위한 정상적인 목적으로 사용하는 경우가 많으며, 이에 따라 안티바이러스(AntiVirus) 제품에서 이를 단순하게 탐지하고 차단하는 데 한계가 존재한다. AhnLab EDR은 사용자가 원격 제어를 위해 정상적인 목적으로 원격 제어 도구들을 사용하는 행위에 대해서도 관련 정보를 수집해 보여줌으로써 관리자가 의심스러운 행위를 인지하고 대응할 수 있도록 한다.

공격자들은 직접적으로 C&C 서버와 통신하기도 하지만 프록시 도구들을 설치하기도 한다. 이는 감염 대상 시스템이 사설 네트워크 즉, NAT 환경 내부에 존재할 경우 외부에서 접근이 불가해 이러한 시스템을 외부에 노출시켜 주는 목적으로 주로 사용된다. 아키라 랜섬웨어 공격자도 엔그록(Ngrok)이나 클라우드플레어(Cloudflare)의 터널링 도구(Cloudflare Tunnel)를 공격에 사용한 것으로 알려져 있다.

[그림 6] 명령 및 제어 단계에서 사용되는 공격자의 행위들에 대한 EDR 탐지

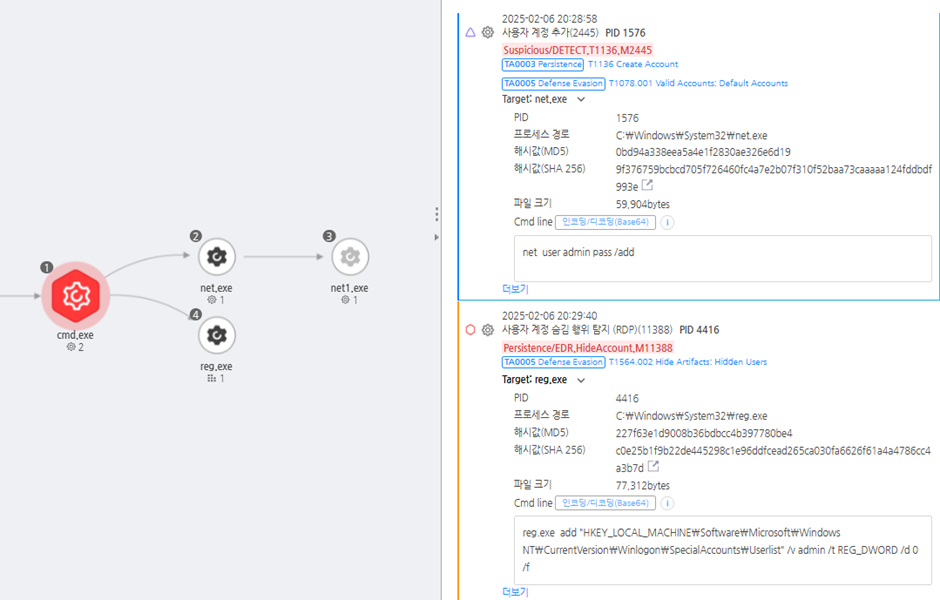

4. 지속성 확보/방어 회피(Persistence/Defense Evasion)

아키라 랜섬웨어 공격자는 새로운 계정을 추가한 후 해당 계정으로 감염 대상 시스템을 제어하는 방식으로 지속성을 유지한다. 하지만 계정이 추가되면 로그온 시 추가된 계정이 보여지기 때문에 시스템의 사용자가 이를 인지할 수 있다. 이를 막기 위해 공격자는 SpecialAccounts에 생성한 계정을 등록해 로그온 시에도 보이지 않도록 한다.

[그림 7] 계정 은폐 행위에 대한 EDR 탐지

5. 측면 이동(Lateral Movement)

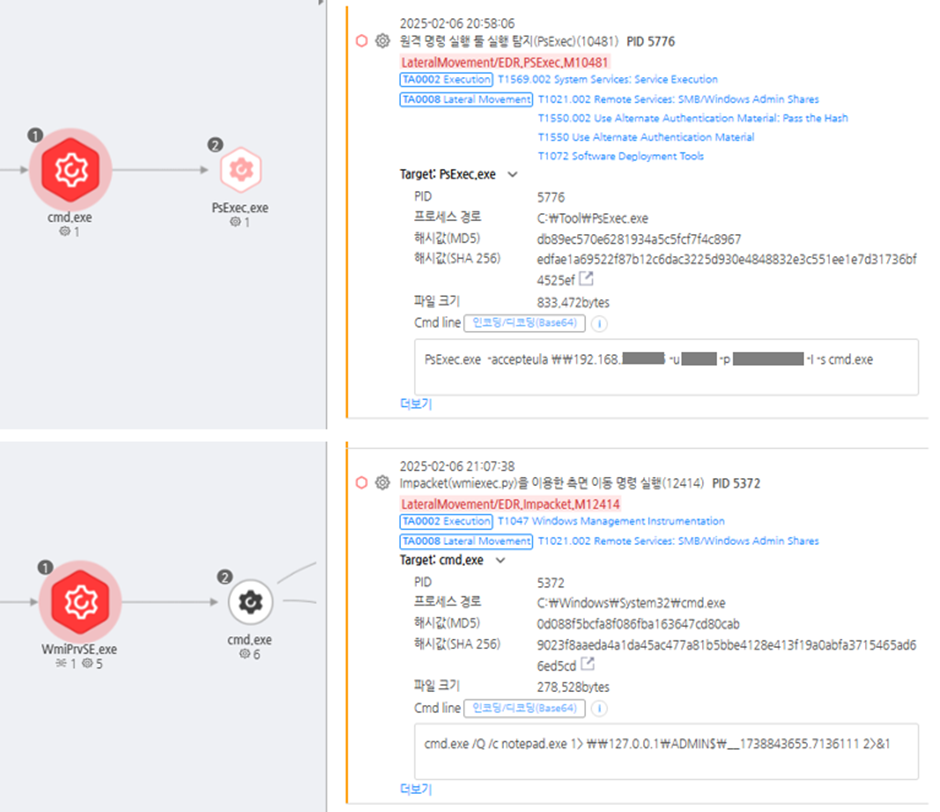

공격자들은 자격 증명 접근 단계에서 수집한 자격 증명 정보를 활용해 측면 이동해 조직의 내부망을 장악해 나갈 수 있다. 아키라 랜섬웨어 공격자는 측면 이동 즉, 탈취한 자격 증명 정보를 활용해 다른 시스템에 대한 제어를 획득하는 과정에서 RDP를 악용하거나 PsExec, Impacket의 wmiexec 도구를 사용해 명령을 실행했다.

[그림 8] 측면 이동 단계에서 사용되는 공격자의 행위들에 대한 EDR 탐지

6. 데이터 수집 및 유출(Collection/Exfiltration)

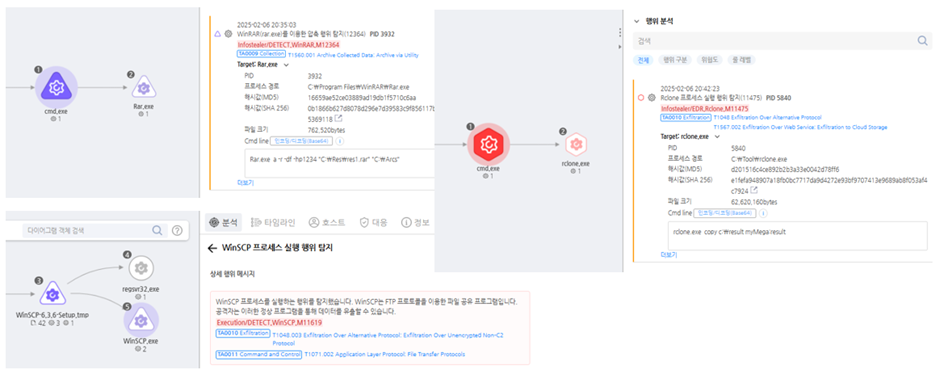

아키라 랜섬웨어 공격자 또한 다른 랜섬웨어 공격자들처럼 조직의 시스템들을 암호화할 뿐만 아니라 그 이전에 정보들을 탈취하고 협박에 활용한다. 공격자들은 제어를 탈취한 시스템에서 조직의 민감한 정보들을 수집하고 압축한 후 이를 탈취한다.

파일 및 폴더를 압축하는 도구는 많지만, 아키라 랜섬웨어 공격자는 주로 WinRAR를 활용하는 것으로 있다. 이렇게 생성된 압축 파일은 이후 FTP 프로토콜 또는 클라우드 스토리지 서비스를 통해 탈취했다. FTP 프로토콜을 사용할 때는 WinSCP 및 FileZilla가 사용됐으며, 클라우드 스토리지 서비스의 경우 메가(Mega)를 악용하거나 알클론(Rclone) 도구를 이용하기도 했다.

알클론은 다양한 클라우드 스토리지 서비스들에 대해 파일 전송 기능을 지원하는 프로그램이다. 윈도우, 리눅스, 맥 등 대다수 운영체제와 드롭박스(Dropbox), 구글 드라이브, 마이크로소프트 원 드라이브, 메가 클라우드와 같은 클라우드 서비스 대부분을 지원한다.

[그림 9] 정보 탈취 과정에서 사용되는 공격자의 행위들에 대한 EDR 탐지

7. 영향(Impact)

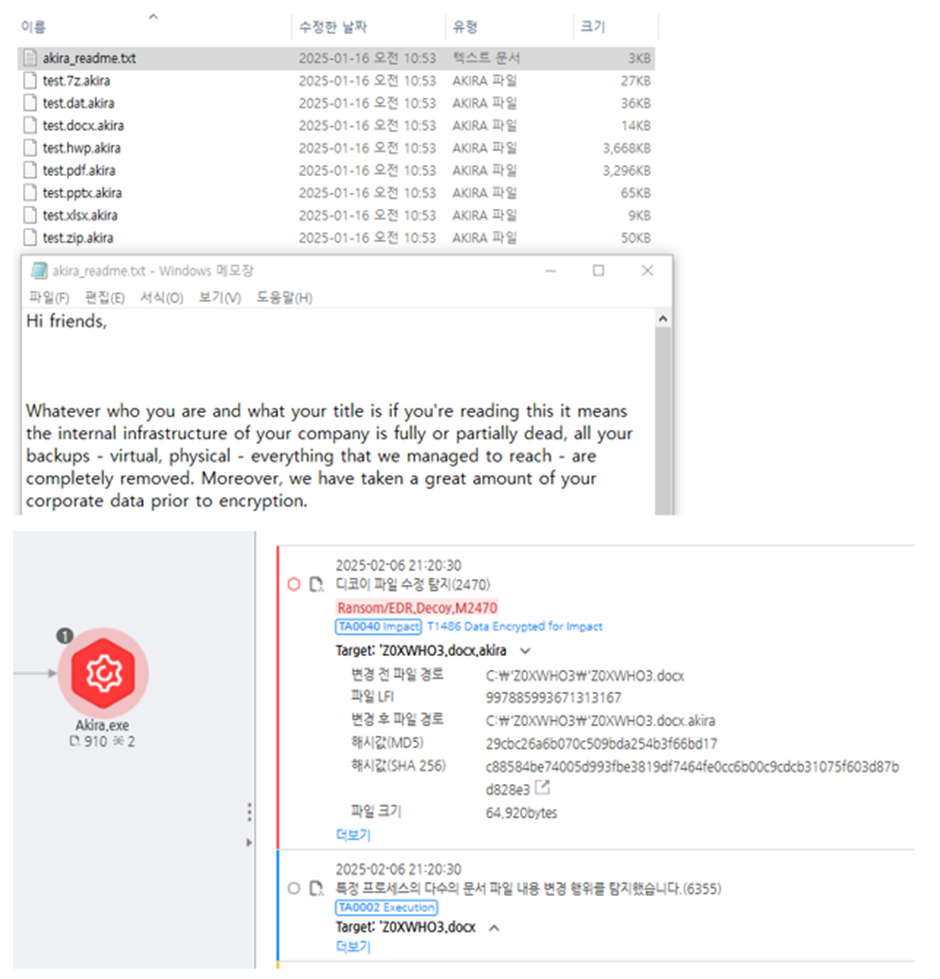

아키라 랜섬웨어는 사용자의 파일들을 암호화한 후 “.akira” 확장자를 덧붙이며 “akira_readme.txt”라는 이름의 랜섬노트를 생성한다. 랜섬노트에는 Onion 주소와 함께 채팅 로그인에 사용할 피해자의 코드가 포함돼 있다.

[그림 10] 아키라 랜섬웨어에 대한 EDR 탐지

8. 결론

아키라 랜섬웨어 공격자는 여전히 활발히 유포되고 있으며, 올 1월에도 발견됐다. 알려진 취약점들을 공격하거나 탈취한 계정을 악용해 조직에 침투한 이후 내부망을 장악하며 민감한 정보를 수집하고 최종적으로 장악한 시스템들을 암호화한 후 협상에 사용해 수익을 얻고 있다.

AhnLab EDR은 외부에 알려진 아키라 랜섬웨어 공격자의 공격 방식에 대해 각 단계별로 위협을 탐지해 관리자가 원인을 파악하고 적절한 대응 및 재발 방지 프로세스를 수립할 수 있도록 도와준다. 또한, 조직에서 의심스러운 도구가 설치되거나 실행되는 행위에 관한 정보를 주요 행위로 수집해 보여줌으로써 관리자가 의심스러운 행위를 인지하고 대응할 수 있도록 한다.

AhnLab EDR

AhnLab EDR은 국내 유일의 행위 기반 분석 엔진을 기반으로 엔드포인트 영역에서 강력한 위협 모니터링과 분석, 대응 역량을 제공하는 차세대 엔드포인트 위협 탐지 및 대응 솔루션이다. 의심스러운 행위에 대한 유형별 정보를 상시로 수집해 탐지와 분석, 대응 관점에서 사용자가 위협을 정확하게 인식하고, 종합 분석을 통해 원인 파악과 적절한 대응, 재발 방지 프로세스를 수립할 수 있느느 기능을 제공한다.

출처 : AhnLab