USB로 전파되는 암호화폐 채굴 악성코드 유포 사례

암호화폐의 가격이 지속적으로 상승하면서 암호화폐 채굴 악성코드(Crypto-Mining)가 점점 더 활발하게 유포되고 있다. 암호화폐 채굴 악성코드는 사용자의 동의 없이 PC에 상주하여 CPU 및 GPU 자원을 무단으로 활용하여 암호화폐를 채굴하며, 감염된 시스템의 성능 저하를 초래한다.

최근 AhnLab SEcurity intelligence Center(ASEC)이 확인한 채굴 악성코드는 불특정 다수에게 USB로 전파된다. 해당 악성코드는 암호화폐 채굴 행위 뿐만 아니라 시스템 전력 설정 정보, HVCI(Hypervisor Protected Code Integrity) 비활성화 등 채굴의 성능 및 보안 제품 탐지 회피를 위한 시스템 설정을 무단으로 변경하였다.

이번 글에서는 해당 악성코드에 대해 ASEC이 분석한 내용을 공유한다.

암호화폐 채굴 악성코드의 동작 흐름

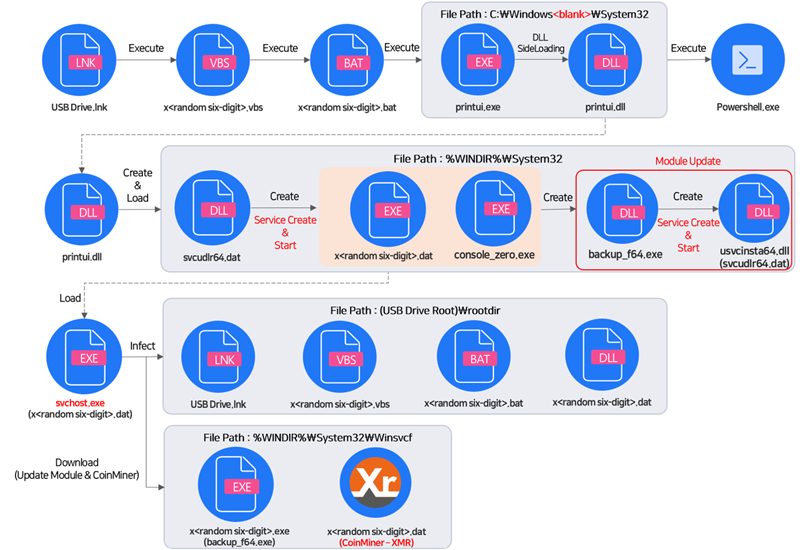

악성코드의 전체적인 동작 흐름은 다음과 같다.

①바로가기 파일을 통한 악성코드 실행 → ②다운로더 악성코드 서비스 등록 및 실행 → ③시스템 설정 변경 → ④PostgreSQL DB를 이용한 C&C 통신 수행 → ⑤암호화폐 채굴 악성코드 다운로드 및 실행 → ⑥USB 전파

[그림 1] USB로 전파되는 암호화폐 채굴 악성코드 동작 흐름

1. 바로가기 파일을 통한 악성코드 실행

해당 암호화폐 채굴 악성코드의 최초 유포 방식은 확인되지 않았다. 하지만 이번 공격의 핵심 기능을 수행하는 악성코드는 x<랜덤 6자리 숫자>.dat([그림 1]의 svchost.exe에서 동작하는 파일)로 밝혀졌다. x<랜덤 6자리 숫자>.dat 악성코드는 감염된 PC에 이동식 저장 매체(이후 USB)가 연결되었을 때 자동으로 채굴 악성코드와 실행 스크립트, 바로가기 파일을 USB에 생성하여 감염시킨다. 이러한 특징으로 인해 전파력이 매우 강하다. 자사 ASD(AhnLab Smart Defense) 인프라에 따르면, 최근 발견된 x<랜덤 6자리 숫자>.dat 악성코드 파일 하나가 1,000건 이상의 PC를 감염시킨 것으로 확인되었다.

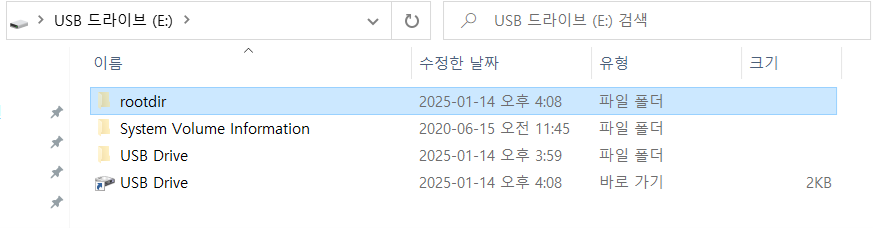

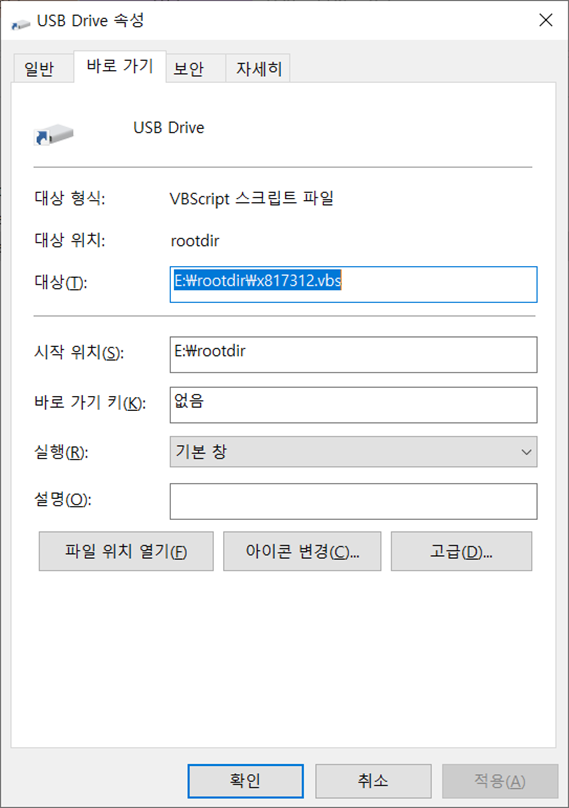

감염된 USB의 루트 디렉토리에 "USB Drive.lnk" 바로가기 파일이 생성되며 사용자가 이를 실행하면 숨겨진 폴더(rootdir)에 저장 되어있는 "rootdir\x<랜덤 6자리 숫자>.vbs"가 자동으로 실행되며 추가적인 동작을 수행한다.

[그림 2] 암호화폐 채굴 악성코드에 감염된 이동식 저장 드라이브

[그림 3] USB Drive.lnk 파일 기능 (vbs 파일 실행)

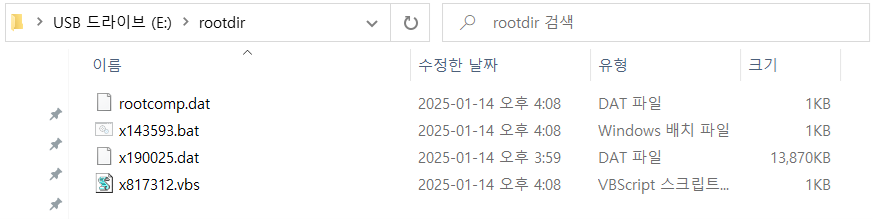

[그림 4] rootdir 폴더 내부의 악성코드 목록

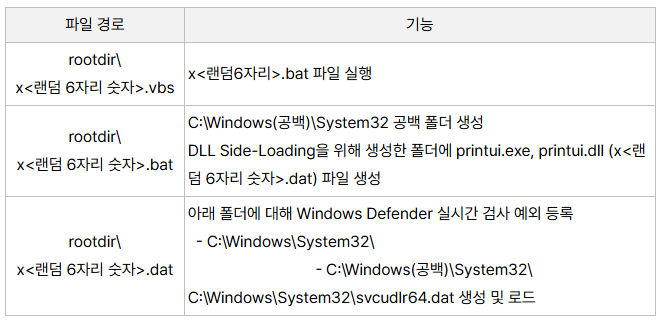

감염된 rootdir 폴더에는 x<랜덤 6자리 숫자>.vbs, x<랜덤 6자리 숫자>.bat, x<랜덤 6자리 숫자>.dat 파일이 생성되며 각각의 기능은 다음과 같다:

[표 1] rootdir 폴더 내부 악성코드의 주요 기능

2. 다운로더 악성코드 서비스 등록 및 실행과 시스템 설정 변경

[그림 1]에서 확인할 수 있듯이 x<랜덤 6자리 숫자>.bat 통해 생성된 printui.dll은 svcudlr64.dat 다운로드하고 실행한다. svcudlr64.dat 파일은 윈도우 하이버부팅을 비활성화한다. 여기서 하이버부팅은 윈도우의 절전모드 기능으로서 이를 활성화할 경우 채굴 악성코드가 시스템 자원을 사용하는데 제약이 생겨 비활성화 하는 것으로 추정된다. 이후 svcudlr64.dat 파일은 특정 경로를 Windows Defender 실시간 검사에서 제외하는 파워쉘 명령을 실행하여 탐지를 우회한다.

해당 작업을 실행한 후 악성코드는 %WINDIR%\System32\ 경로에 x<랜덤 6자리 숫자>.dat 및 console_zero.exe 파일을 생성하며 Curl과 PostgreSQL DB 통신에 필요한 정상 DLL 파일도 함께 생성한다. 특히, svcudlr64.dat가 생성한 x<랜덤 6자리 숫자>.dat 파일은 앞서 언급한 바와 같이 이번 공격에서 핵심적인 역할을 수행한다.

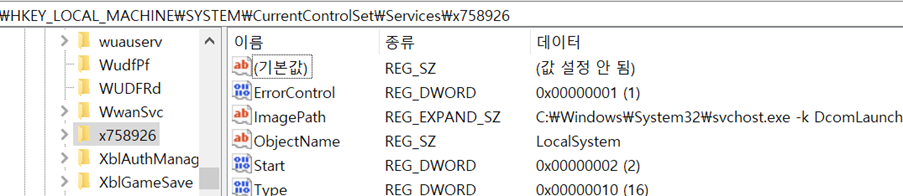

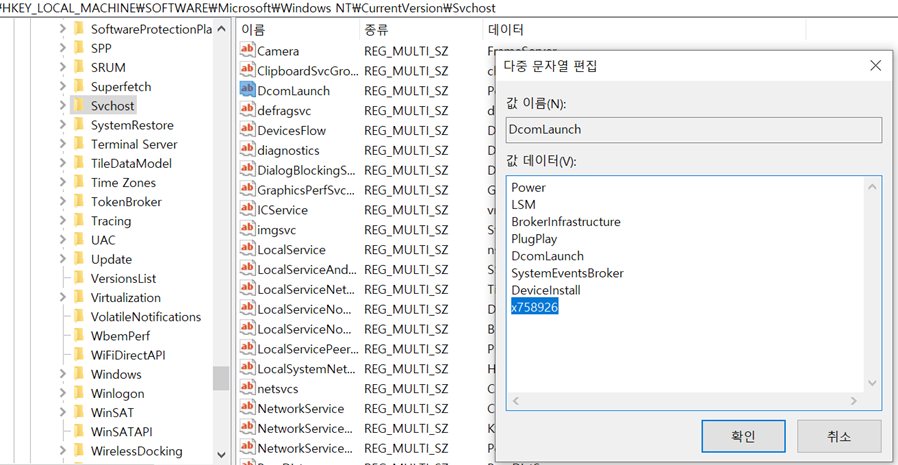

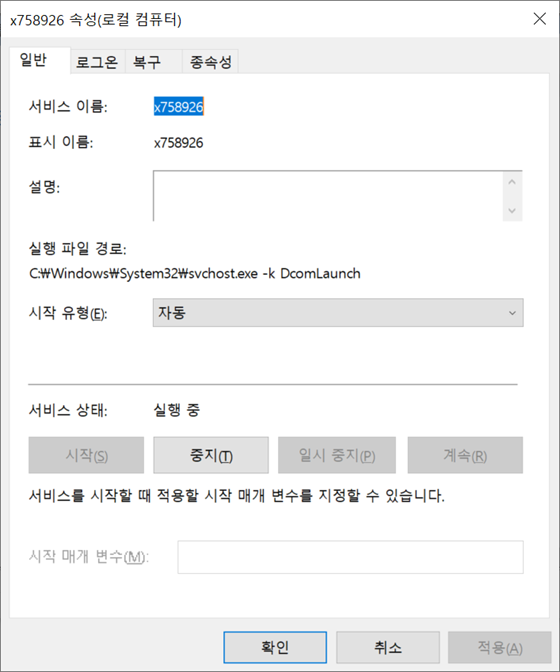

svcudlr64.dat 파일은 x<랜덤 6자리 숫자>.dat 파일을 서비스 권한으로 동작 시키기 위해 악성 서비스인 x<랜덤 6자리 숫자>를 생성한다. 이를 통해 svchost.exe -k DcomLaunch로 실행되도록 설정하며, 관련 레지스트리 키를 수정하여 해당 .dat 파일을 DcomLaunch 서비스에 등록하여 시스템 재부팅 후에도 자동 실행되도록 만든다.

[그림 5] svcudlr64.dat이 등록한 서비스 구동 관련 레지스트리 키

[그림 6] svcudlr64.dat이 수정한 서비스 구동 관련 레지스트리 키

[그림 7] svchost.exe 메모리 상에서 동작하는 악성 모듈 (x<랜덤 6자리 숫자>.dat)

svcudlr64.dat은 추가적으로 감염된 PC에서 지속성을 유지하기 위해 console_zero.exe 파일을 생성하고 실행하여 앞서 등록한 악성 서비스인 x<랜덤 6자리 숫자>가 의도한대로 동작하고 있는지 확인한다. 만약 동작이 중지된다면 채굴 악성코드를 업데이트하기 위해 backup_f64.exe 파일을 다운로드하고 실행한다.

backup_f64.exe는 svcudlr64.dat과 마찬가지로 Windows Defender의 예외 경로를 설정하여 탐지를 우회한 뒤 실행된다. 이후, 기존 x<랜덤 6자리 숫자> 악성 서비스를 중지하고 삭제한 후, 새로운 악성 서비스와 DLL(usvcinsta64.dll)을 생성 및 실행한다. 마지막으로, 자신을 삭제하는 명령을 실행하여 흔적을 지운 뒤, 일정 시간이 지나면 usvcinsta64.dll 파일도 자동으로 삭제한다.

즉, 이 과정을 통해 채굴 악성코드는 중단 없이 실행할 수 있는 환경을 만들고, 만약 중지가 된다 하더라도 자동으로 재실행 될 수 있도록 하여 감염된 PC에서 지속성을 유지할 수 있도록 하는 것이다.

3. PostgreSQL DB를 활용한 C&C 통신 수행

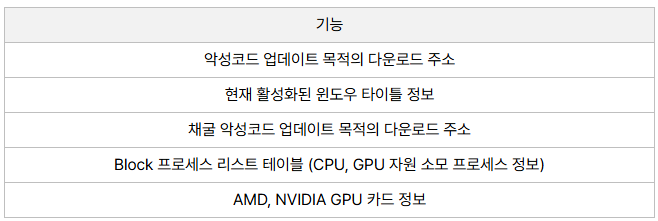

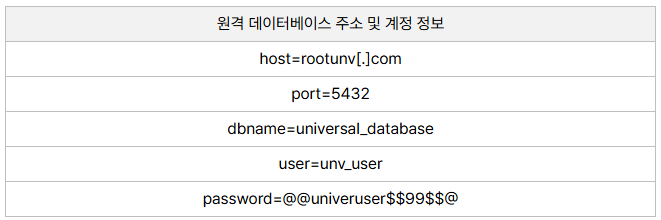

x<랜덤 6자리 숫자>.dat파일은 PostgreSQL DB를 C&C 통신하는데 활용한다. 이를 통해 원격 데이터베이스(rootunv[.]com)와 통신을 수행하며 C&C 서버와 다음과 같은 데이터를 주고받는다.

[표 2] C&C 통신 데이터 정보

[표 3] 원격 데이터베이스 주소 및 계정 정보

악성코드는 원격 데이터베이스(rootunv[.]com)에서 crpyti.exe 파일과 앞서 언급한 printui.dll을 Curl을 통해 다운로드한 후, %WINDIR%\winsvcf 경로에 저장하여 실행한다. crypti.exe 파일은 GetForegroundWindow, GetWindowTextW API를 호출하여 현재 활성화된 윈도우 창의 제목 정보를 확인한 뒤, 이를 AES로 암호화하여 C:\Users\Public\tmp.enc 파일에 저장한다.

이후 x<랜덤 6자리 숫자>.dat 악성코드는 tmp.enc 파일을 읽어 감염된 컴퓨터가 CPU와 GPU 리소스를 많이 사용하는 프로세스를 실행중인지, VM 환경에서 동작 중인지 확인한다. 확인 후, GitHub에서 코인마이너 관련된 추가 파일을 다운로드 한 뒤 실행하며 외장 디스크 드라이브에 USB가 연결되어 있다면 바로가기 파일, 배치 파일, 악성 printui.dll 등을 생성하여, 사용자가 USB 바로가기 파일을 실행했을 때 자동으로 감염되도록 만든다.

또한, 특정 외부 서버에서 backup_f64.exe와 동일한 기능을 수행하는 unvumainrestorehard.dat 파일을 다운로드 하고 실행하며 채굴 성능을 극대화하기 위해 시스템 보안 설정과 전력설정을 변경한다.

결론

이번 사례에서 확인한 암호화폐 채굴 악성코드는 USB를 통한 전파, 시스템 설정 변경, 하이버부팅 비활성화를 통한 채굴 성능 최적화 기능을 활용하여 감염 지속성을 극대화하는 특징을 보였다. 특히, PostgreSQL 데이터베이스를 이용한 C&C 통신, DLL Sideloading 기법을 활용한 실행 우회, Windows Defender 예외 설정을 통한 탐지 회피 등의 방법을 사용하여 보안 솔루션의 탐지를 효과적으로 회피했다.

이러한 특징을 기반으로 해당 악성dnj코드는 앞서 언급한 바와 같이 단 하나의 악성코드 파일이 1,000개 이상의 PC를 감염시킬 정도로 강한 전파력을 보인다. 현재도 변형된 악성코드가 제작되고 불특정 다수에게 유포되고 있어 피해가 상당이 클 것으로 추정된다. 따라서, PC 사용자는 반드시 안티바이러스와 같은 보안 제품을 최신 상태로 유지하고, 보안 점검을 철저히 수행하여 피해를 예방해야 한다.

이번 문서에서 다룬 사례들의 침해지표(IOC) 등 보다 자세한 내용을 담은 보고서 원문은 AhnLab TIP 구독 서비스를 통해 확인할 수 있다.

출처 : AhnLab