이메일 속 숨겨진 함정! 최신 피싱 공격 방법은?

안랩은 2025년 2월 한 달 동안 수집한 피싱 메일을 분석하고, 유포량 변화, 첨부 파일을 이용한 공격 사례 등을 포함한 통계 자료를 정리해 공개했다. 이번 분석을 통해 피싱 공격자들이 활용하는 최신 기법과 주요 첨부 파일 유형을 파악하고, 보안 위협에 대한 인사이트를 제공하고자 한다. 이번 글에서는 2월 피싱 메일의 동향과 주요 통계를 살펴보고, 효과적인 대응 방안을 제시한다.

1. 피싱 메일 위협 통계

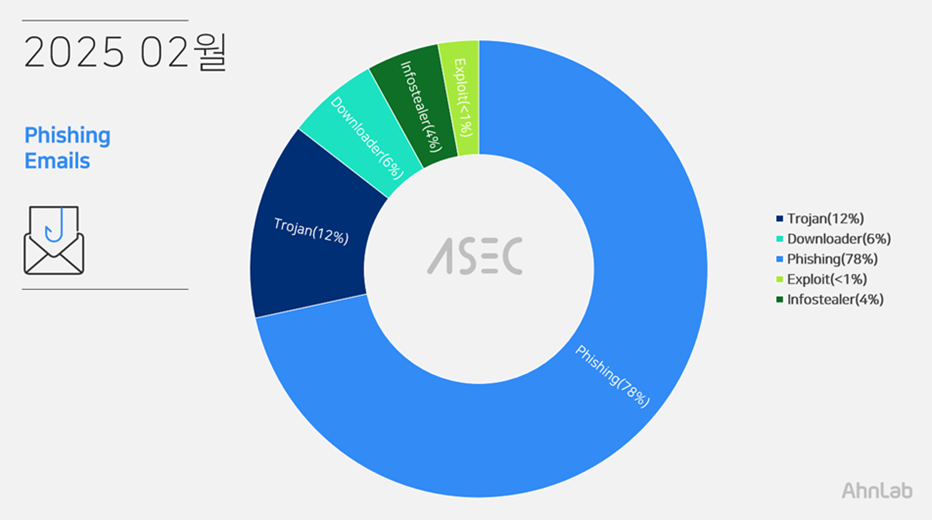

2025년 2월, 피싱이 가장 빈번한 위협 유형으로 확인됐으며, 전체 공격의 78%를 차지했다. 공격자는 HTML 등의 스크립트를 활용해 로그인 페이지나 광고성 페이지의 화면 구성, 로고, 폰트를 정교하게 모방해 사용자가 자신의 계정 정보와 비밀번호를 입력하도록 한 뒤, 이를 공격자 C2 서버로 전송하거나 사용자를 가짜 사이트로 유도하는 방식을 사용했다.

이러한 피싱 기법은 스크립트뿐만 아니라 PDF 등 문서 파일 내에 하이퍼링크를 삽입하는 형태로도 활용되며, 사용자를 공격자가 제작한 피싱 사이트로 유인하는 데 악용되고 있다.

[그림 1] 2025년 2월 피싱 메일 위협 통계

2. 한글 이메일 유포 현황

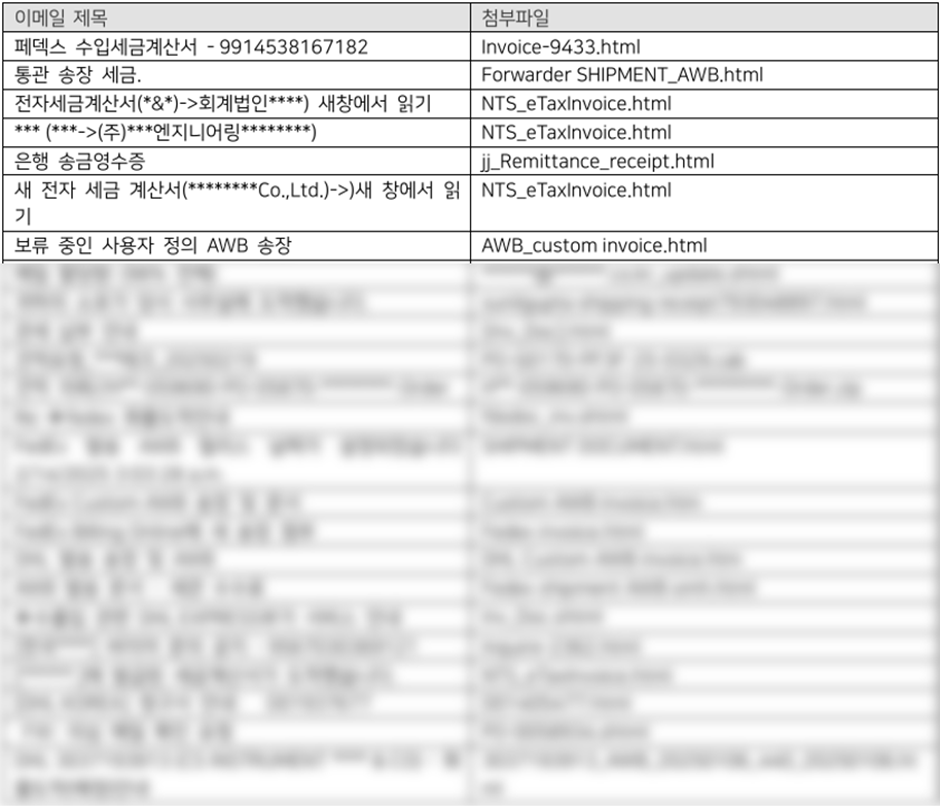

안랩은 피싱 메일 중 한글로 구성된 사례를 분류하고, 해당 샘플에서 제목과 첨부 파일명을 일부 공개했다. 이를 통해 피싱 메일에서 자주 등장하는 키워드를 분석하여 미리 위협을 예방할 수 있다.

[그림 2] 한글로 유포된 피싱 메일 목록 일부

3. 피싱 메일 유포 사례 분석

첨부 파일의 포맷(Script, Document, Compress)별 분석을 통해 올해 2월에 실제로 발생한 피싱 공격 사례를 확인할 수 있다. 지난달에는 피싱 페이지(FakePage)뿐만 아니라 문서 첨부 파일을 이용한 다운로더(Downloader) 및 정보 유출(Infostealer) 악성코드가 피싱 메일을 통해 유포됐다.

특히, 문서 파일 내부의 ‘\word\_rels\settings.rels’ 파일에 ‘External Link’를 삽입해 사용자가 문서를 실행하는 순간 악성 기능이 자동으로 동작하도록 설계된 사례가 발견됐다. 또한, 최근 .NET 기반 실행 파일(.exe)이 압축된 형태로 피싱 메일에 포함돼 유포되는 사례가 증가하고 있어, 이에 대한 주의가 필요하다.

[그림 3] Document 포맷의 첨부 파일로 유포된 악성코드

[그림 3] Document 포맷의 첨부 파일로 유포된 악성코드

[그림 4] Compress 포맷의 첨부파일로 유포된 악성코드

[그림 4] Compress 포맷의 첨부파일로 유포된 악성코드

4. 피싱 공격 대응 방안

이처럼 기업을 겨냥한 피싱 공격은 점점 더 정교해지고 있으며, 지속적인 모니터링과 예방 조치가 필수적이다. 특히, 최근에는 조직 내부를 사전에 파악해 맞춤형 공격을 시도하는 사례가 증가하고 있다. 기업이 피싱 공격에 효과적으로 대응하기 위한 방안을 몇 가지 제시한다.

1) 의심스러운 첨부 파일 및 링크 주의

이메일 첨부 파일이나 링크를 클릭하기 전, 발신자가 신뢰할 수 있는지 반드시 확인하고, 출처가 불분명한 이메일은 열지 않는다.

2) 이메일 보안 필터링 강화

이메일 보안 필터링 시스템을 활용해 피싱 메일을 사전에 차단하고, 최신 피싱 기법에 맞춘 필터링 정책을 지속적으로 업데이트한다.

3) 피싱 메일 식별 교육

사용자가 피싱 메일을 식별할 수 있도록 정기적인 모의 훈련과 교육을 실시하고, 의심스러운 이메일은 즉시 보안 팀에 보고하도록 한다.

4) 다단계 인증(MFA) 사용

계정 탈취를 방지하기 위해 중요한 서비스에는 다단계 인증(MFA)을 활성화하거나, OTP 및 보안 키를 활용해 로그인 보안을 강화한다.

5) 보안 소프트웨어 활용

피싱 메일과 악성코드를 실시간으로 차단할 수 있는 보안 소프트웨어와 솔루션을 적극적으로 활용한다.

6) 주기적인 보안 점검 및 업데이트

시스템과 소프트웨어의 보안 업데이트를 수시로 검토하고, 보안 점검 및 최신 패치 적용을 통해 취약점을 제거한다.

안랩은 자사 샌드박스 분석 솔루션, ‘AhnLab MDS’의 MTA(Mail Transfer Agent) 기능을 활용해 피싱 및스캠 메일을 탐지하고 분석한다. 메일의 발신 서버 IP, 키워드, URL, 확장자 등 머신러닝(ML) 분석에 필요한 주요 특징(Feature)을 추출한 후, 이를 클라우드 기반 메일 분석 엔진으로 수집해 AI 기반 정밀 분석을 수행한다. 또한, 이메일에 첨부된 파일에 대한 동적 분석을 통해 악성 여부를 판별하고, 악성 파일을 제거한다.

출처 : AhnLab