통관 세금 안내 메일? 구로더 악성코드 주의!

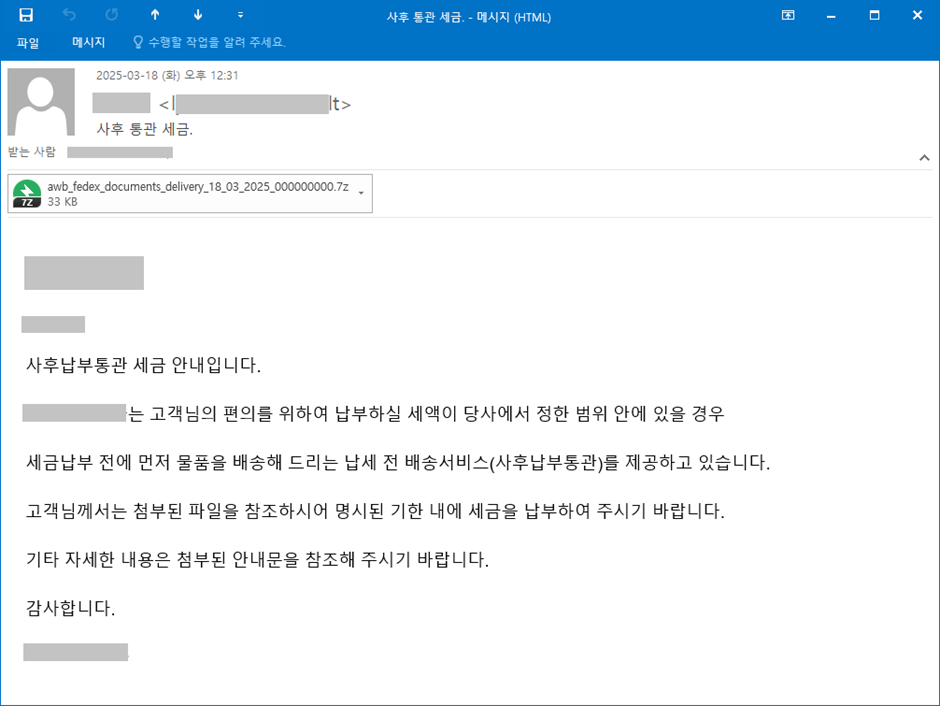

최근 안랩이 해외 유명 배송 업체를 사칭한 피싱 메일을 통해 구로더(GuLoader) 악성코드가 유포 중인 정황을 확인했다. 메일 본문에는 사용자가 사후납부통관 세금을 확인해야 한다는 내용과 함께 첨부 파일 실행을 유도하는 메시지를 담고 있었다. 구로더 악성코드는 파일을 실행하는 순간, 시스템에 악성코드를 침투시키며, 이후 다양한 공격을 수행할 수 있다. 구로더 악성코드의 실행 과정을 살펴보자.

[그림 1] 피싱 이메일 본문

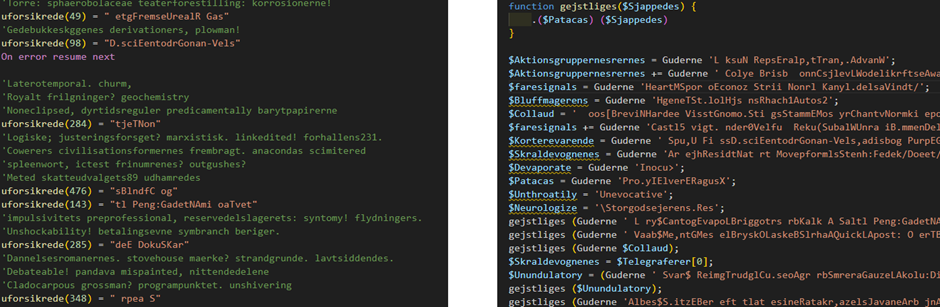

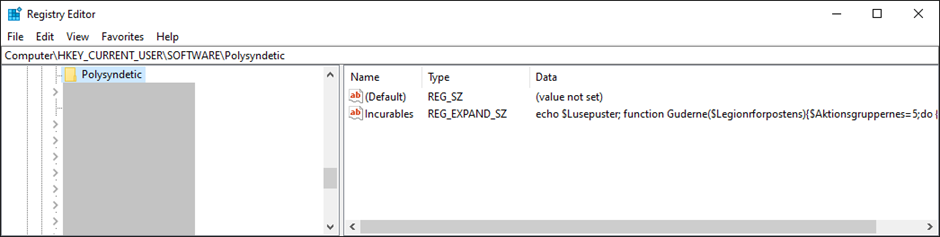

첨부 파일에는 난독화된 VBScript가 포함돼 있으며, 실행 시 내부에 포함된 파워셸(PowerShell) 스크립트를 조합해 실행하고, 외부에서 추가 파일을 다운로드한다. 이후 HKEY_CURRENT_USER\SOFTWARE[랜덤명]이름의 레지스트리 키를 생성해 난독화된 파워셸 스크립트(PowerShell Script)의 지속성을 유지한다.

※ 본문의 샘플에서는 PolySyndetic이름으로 등록된다.

[그림 2] (좌) VBScript 일부

[그림 2] (좌) VBScript 일부

[그림 3] 레지스트리 키에 등록된 파워셸 스크립트 일부

[그림 3] 레지스트리 키에 등록된 파워셸 스크립트 일부

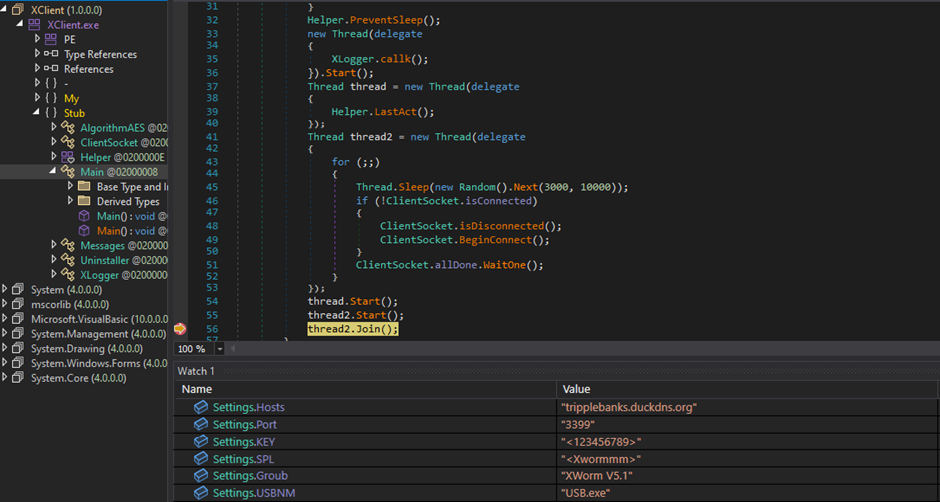

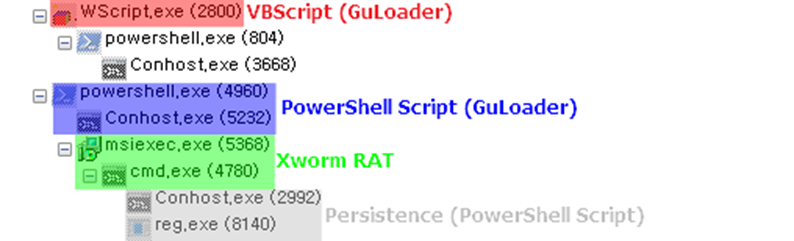

마지막으로 msiexec.exe를 자식 프로세스로 생성하고 Xworm RAT을 인젝션해 실행한다.

[그림 4] 최종 실행되는 Xworm RAT

[그림 5] 최종 프로세스 트리

구로더는 2019년 12월부터 유포되기 시작한 다운로더 악성코드로, 현재까지도 다양한 형태로 꾸준히 유포되고 있다. 다운로더 특성상 추가 악성코드를 다운로드하고 실행해 2차 피해를 초래할 수 있다. 따라서 사용자는 출처가 불분명한 이메일에 포함된 첨부 파일을 실행할 때 각별히 주의해야 할 것이다.

출처 : AhnLab