실행만 해도 해킹 위험! 고지서 사칭 파일 주의

안랩은 최근 국내 사용자를 겨냥한 악성 LNK 파일이 유포 중인 정황을 확인했다. 해당 파일은 가상자산 관련 정보, 브라우저 데이터, 공인인증서, 이메일 파일 등 공격자에게 가치 있는 다양한 데이터를 수집하며, 키로깅(KeyLogging)도 수행한다. 키로깅은 사용자가 키보드에 입력하는 모든 내용을 몰래 기록해 탈취하는 방식으로, 계정 정보나 민감한 개인 데이터를 노리는 대표적인 공격 기법이다. 이번에 포착된 악성 LNK 파일의 유포 방식에 대해 살펴보자.

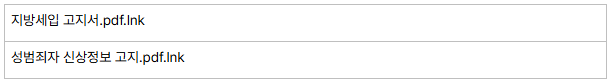

악성 LNK 파일명은 [표 1]과 같이 고지서를 사칭했다.

[표 1] 악성 LNK 파일명

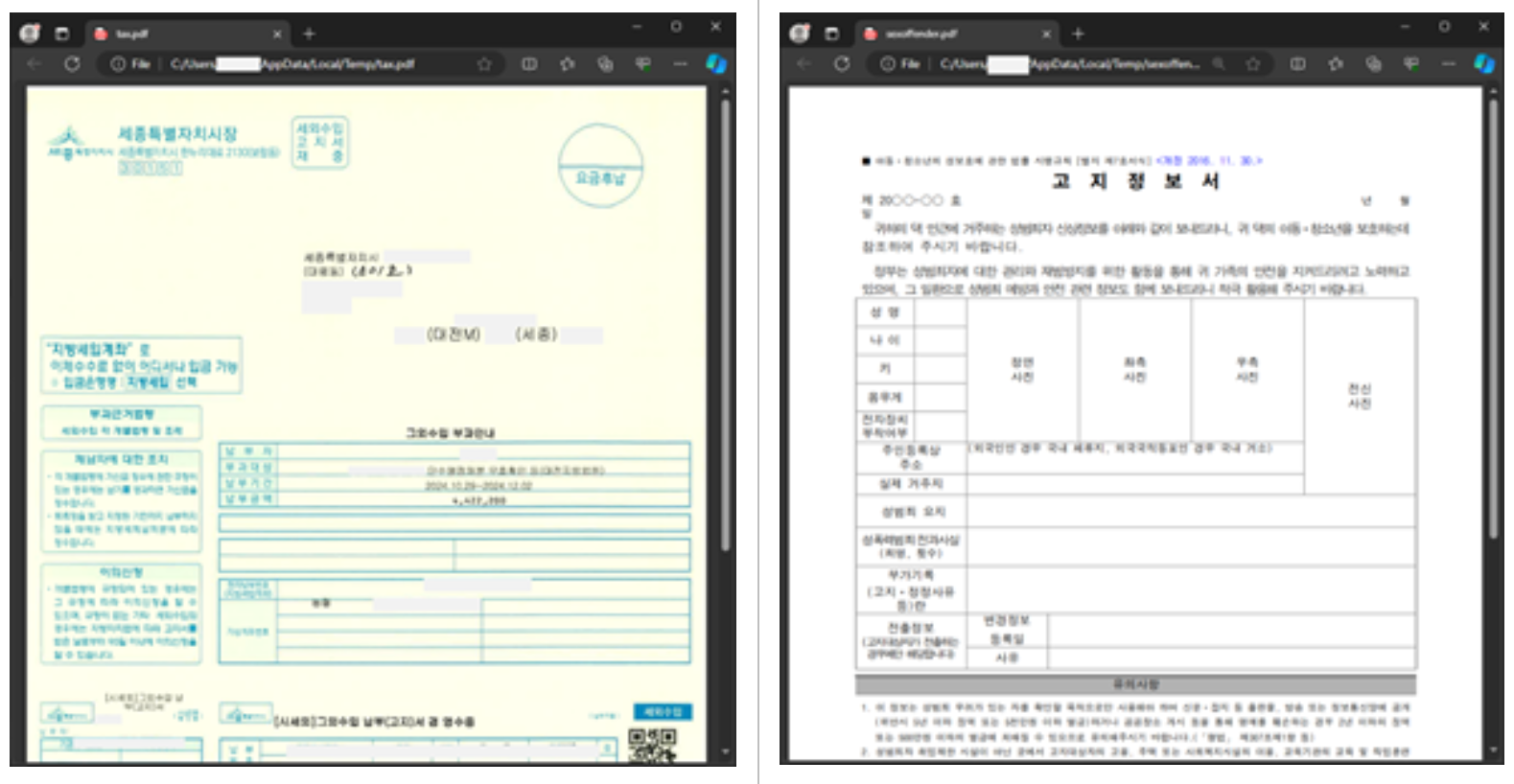

사용자가 이 LNK 파일을 실행하면 공격자의 서버로부터 추가 HTA 파일이 temp 폴더에 다운로드돼 자동 실행된다. 이 HTA 파일에는 압축파일(ZIP)과 미끼용 PDF 문서가 포함돼 있으며, 미끼 문서의 예시는 [그림 1]과 같다.

[그림 1] 고지서로 위장한 미끼 문서

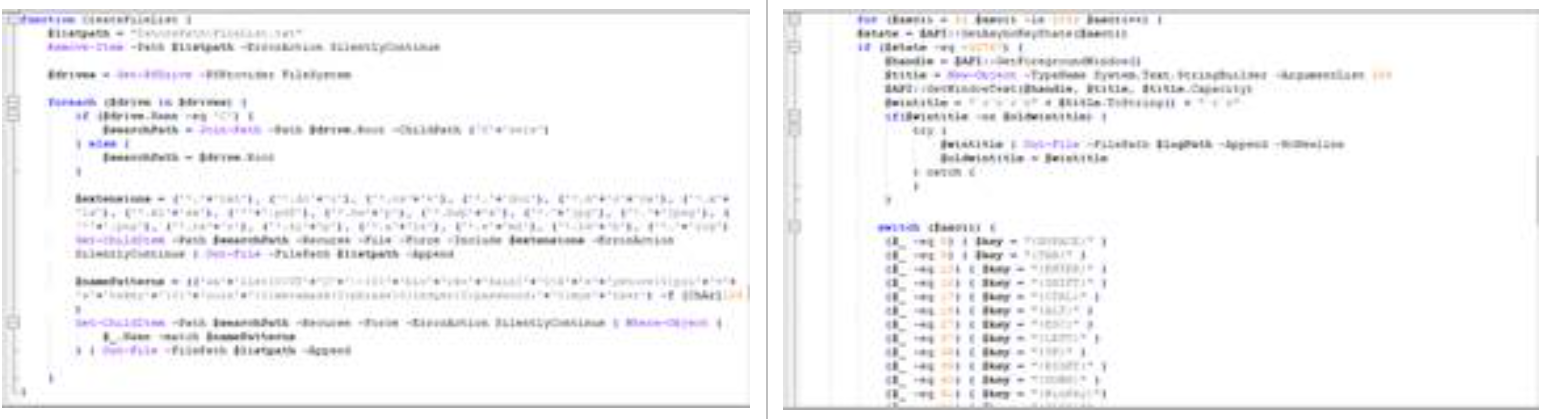

압축파일에는 총 4개의 파일(1.log, 2.log, 1.ps1, 1.vbs)이 존재하며, 이 중 실제 악성 행위를 수행하는 파일은 Base64로 인코딩된 파워셸(PowerShell) 스크립트인 1.log와 2.log이다.

[그림 2] 디코딩된 파워셸 스크립트 일부 (좌측: 1.log, 우측: 2.log)

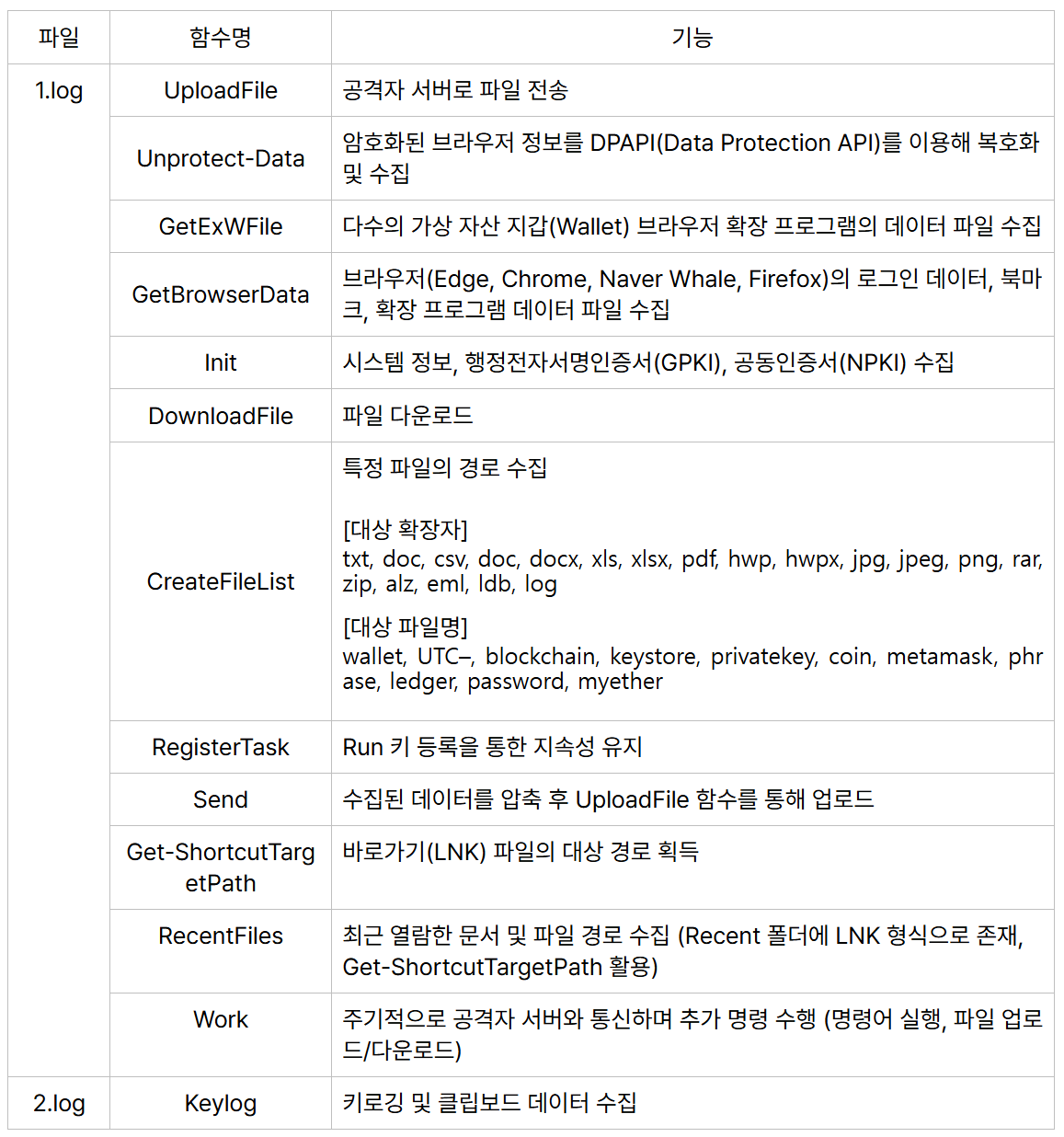

1.log는 정보 수집 및 공격자의 명령어 실행을 수행하고, 2.log는 키로깅을 수행한다. [표 2]는 각 파일의 함수별 기능을 정리한 것이다.

[표 2] 파일의 함수별 기능

[표 2] 파일의 함수별 기능

여기서 특이점은 1.log를 실행시키는 역할을 하는 1.vbs 스크립트 중 일부에서 공격자가 남긴 한글 주석이 확인됐다는 것이다.

또한, ‘지방세입 고지서.pdf.lnk’ 유포에 사용된 URL(hxxps://nid-naveroup.servepics[.]com/docs/revenue.zip)은 국내 포털 사이트를 위장한 것으로 확인됐으며, Naver Whale 브라우저의 데이터뿐만 아니라 행정전자서명인증서(GPKI)와 공동인증서(NPKI)를 수집하는 기능도 탑재하고 있다. 이는 해당 악성 파일이 국내 사용자를 주요 표적으로 삼고 있다는 점을 보여주는 결정적인 정황이다.

출처 : AhnLab