모르는 메일 회신이 왔다? 악성코드 유포 주의

최근 ASEC은 동일한 유형의 악성 매크로를 포함한 엑셀 파일이 불특정 다수에게 메일을 통해 유포되고 있는 것을 포착했다. 이번 글에서는 ASEC이 확인한 3가지 사례와 공격 방법에 대해 알아본다.

유포 중인 엑셀 파일 내부에는 악성코드를 추가적으로 다운로드 받도록 하는 매크로가 포함되어 있다. 최근에는 불특정 다수를 대상으로 하는 회신 메일에 협박성 문구와 악성 엑셀 매크로 파일을 첨부한 것으로 확인됐다.

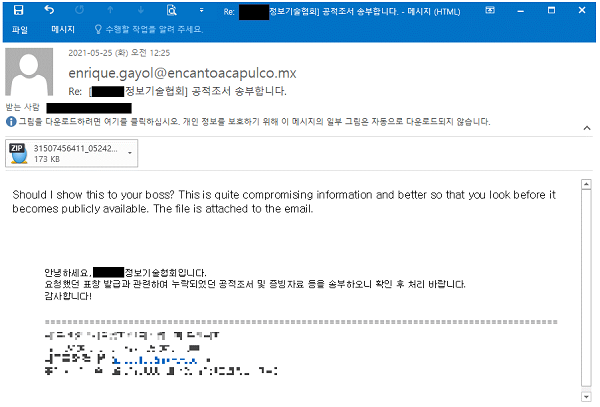

[그림 1] 불특정 다수 대상으로 유포된 스팸메일 (1)

[그림 1] 불특정 다수 대상으로 유포된 스팸메일 (1)

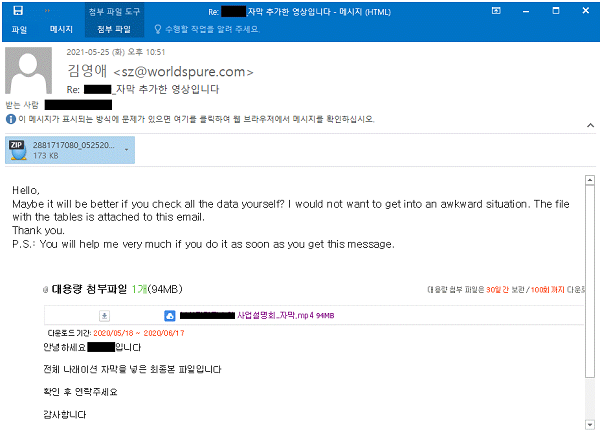

[그림 2] 불특정 다수 대상으로 유포된 스팸메일 (2)

[그림 2] 불특정 다수 대상으로 유포된 스팸메일 (2)

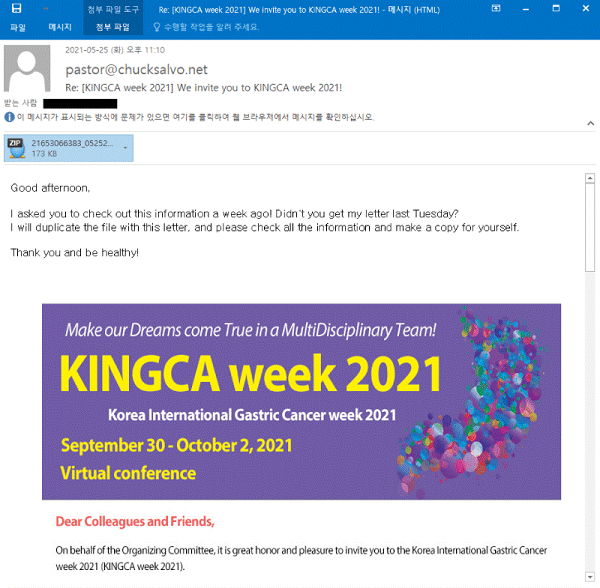

[그림 3] 불특정 다수 대상으로 유포된 스팸메일 (3)

[그림 3] 불특정 다수 대상으로 유포된 스팸메일 (3)

ASEC이 확보한 이메일 3개의 공통점은 사용자 메일에 대한 회신인 것처럼 속여 악성 매크로 엑셀파일을 유포한다는 것이다. 예를 들어 [그림 3]의 경우 ‘위암 국제 학술대회(KINGCA week 2021)’ 초대메일에 대한 회신으로 위장하여 수신자로 하여금 메일을 확인하도록 유도하고 있다.

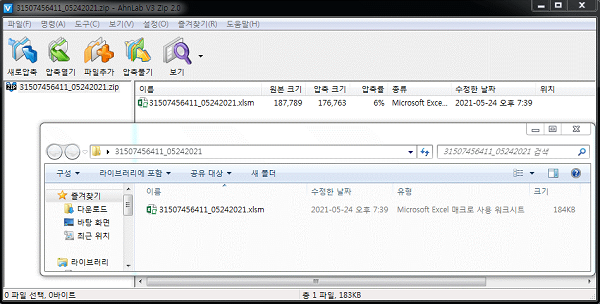

첨부파일을 내려 받아 확인하면 압축파일명과 동일한 엑셀 파일이 있다.

[그림 4] 압축파일 내부에 있는 엑셀 매크로 파일

[그림 4] 압축파일 내부에 있는 엑셀 매크로 파일

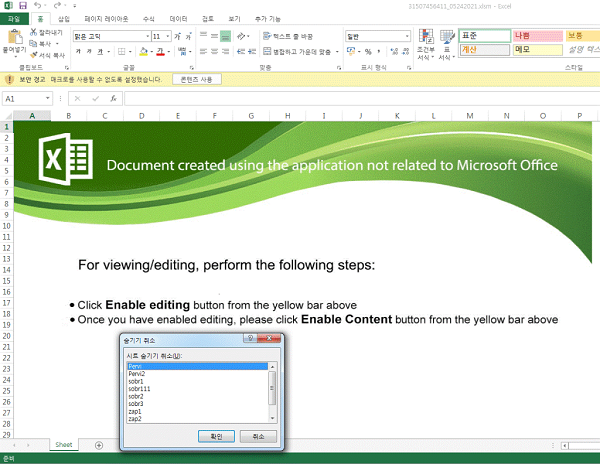

[그림 5] 숨겨진 시트들과 매크로를 허용하도록 유도하는 문구

[그림 5] 숨겨진 시트들과 매크로를 허용하도록 유도하는 문구

이처럼 Excel 4.0 매크로(수식 매크로)를 이용한 방식은 몇 년 전부터 현재까지 굉장히 빈번하게 확인되고 있다. 일반적으로 수식 매크로를 이용한 악성 엑셀파일은 크게 세 가지의 특징을 가지는데, 이는 다음과 같다.

1) 시트 숨김 조치

2) 숨겨진 시트 내부에 있는 흰색 글자로 분산 & 은닉된 매크로

3) 외부URL로부터 추가 악성코드를 다운로드 및 실행

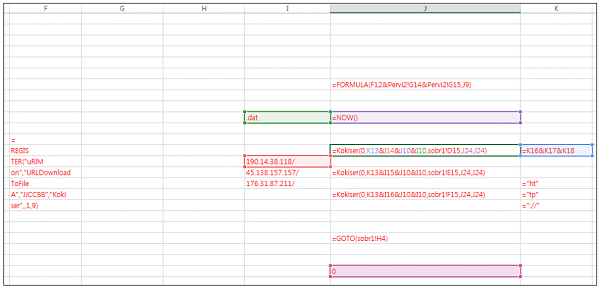

[그림 6] – 분산 & 은닉 되어있는 수식 매크로

[그림 6] – 분산 & 은닉 되어있는 수식 매크로

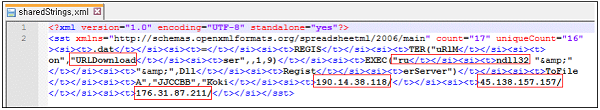

[그림 7] 엑셀 내부에서 확인되는 XML 파일 (sharedStrings.xml)

[그림 7] 엑셀 내부에서 확인되는 XML 파일 (sharedStrings.xml)

이번 글에서 소개한 파일에서도 세 가지 특징이 모두 확인됐다. 악성 매크로가 실행되면 hxxp://[악성 IP]/[지정숫자].dat 형태의 URL 로부터 추가 실행파일이 다운로드된다. 현재 해당 URL에 접근이 되지 않는 관계로 어떤 악성코드가 추가로 다운로드 되는지 명확히 알 수 없다. 다만, 기존 공격 사례들을 미루어 보면 랜섬웨어, BokBot, QakBot 등과 같은 실행파일을 내려 받을 것으로 추정된다.

이와 같은 악성코드 피해를 줄이기 위해서는 ▲출처가 불분명한 메일의 첨부파일/URL 실행금지 ▲백신 최신버전 유지 및 실시간 감시 기능 실행 ▲파일 실행 전 최신 버전 백신으로 검사 ▲OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW 최신 보안 패치 적용 등 필수 보안 수칙을 실행해야 한다.

안랩 분석팀 장서준 주임연구원은 “이번 사례는 공격자가 다양한 방법으로 사용자가 보낸 메일을 수집해 해당 메일의 회신으로 악성코드 유포를 시도한 것이 특징”이라며, “직접 보낸 메일에 대한 회신이기 때문에 사용자들이 의심하지 않고 피해를 당할 수 있어, 이를 예방하기 위해서는 출처가 불분명한 메일이나 첨부파일 등은 실행하지 말아야한다”고 말했다.

출처 : AhnLab