V3 행위 진단으로 최신 랜섬웨어 방어하기

국내에서 많은 사용자들에게 피해를 입혀온 매그니베르(Magniber) 랜섬웨어는 내부 코드 흐름이 빠르게 변화하는 등 효과적인 공격을 위해 진화를 거듭하고 있다. 매그니베르 랜섬웨어는 인터넷 익스플로러 취약점(CVE-2021-26411)을 통해 유포 중이며, 해당 브라우저 사용자의 경우 보안 패치가 필수적으로 요구된다.

AhnLab V3는 ‘행위 진단‘ 기능을 바탕으로 최신 메그니베르 랜섬웨어를 탐지 및 차단할 수 있다. 이번 글에서는 매그니베르 랜섬웨어의 감염 과정과 V3의 탐지 및 차단 방법에 대해 알아본다.

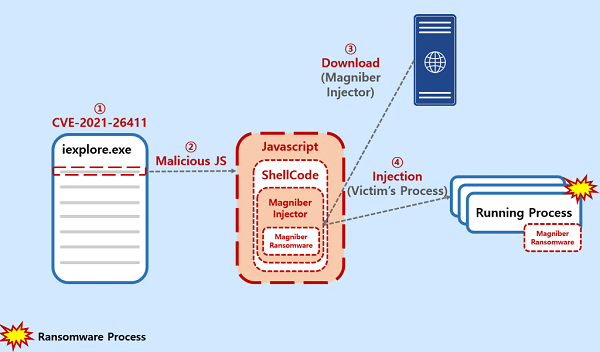

별도의 파일 생성 없이 인젝션(Injection)을 통한 ‘파일리스(Fileless)’ 형태로 동작하는 매그니베르 랜섬웨어는 인터넷 익스플로러 브라우저를 통해 활발하게 유포되고 있다. 유포에는 ‘CVE-2021-26411’ 취약점 자바스크립트(JavaScript)를 활용한다. 즉, 랜섬웨어 행위를 수행하는 주체는 감염 시스템의 여러 정상 프로세스이다.

[그림 1]은 최신 매그니베르 랜섬웨어의 감염 과정이다. 간략히 설명하면 1~4번 과정을 통해 동작하며, 노란색으로 표시된 부분이 랜섬웨어 행위를 수행하는 프로세스다. 이는 사용자 PC에 존재하는 정상 프로세스다.

[그림 1] 매그니베르 랜섬웨어 감염 과정 구조

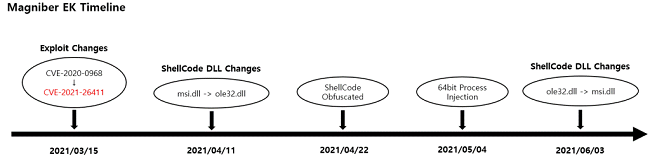

근래의 매그니베르 랜섬웨어는 [그림 1]과 같은 구조를 보이고 있지만, [그림 2]와 같이 내부 쉘코드 패턴 및 악성코드 주입 방식에서 지속적인 변화를 보이고 있다.

[그림 2] 매그니베르 익스플로잇 킷 변화 타임라인

타임라인을 살펴보면 올해 초까지 CVE-2020-0968 취약점을 사용해왔던 매그니베르 익스플로잇 킷(Exploit Kit: EK)은 2021년 3월 15일 공개된 CVE-2021-26411 개념 증명(PoC) 코드를 바탕으로 취약점을 새롭게 변경했다.

공격자는 취약점을 변경하여 쉘코드 난독화, 인젝션 대상 변경 등 다양한 방식으로 V3의 행위 및 메모리 탐지 우회를 시도해왔다. 하지만, V3 최신 엔진은 해당 취약점에 대한 행위 및 메모리 탐지가 가능하다.

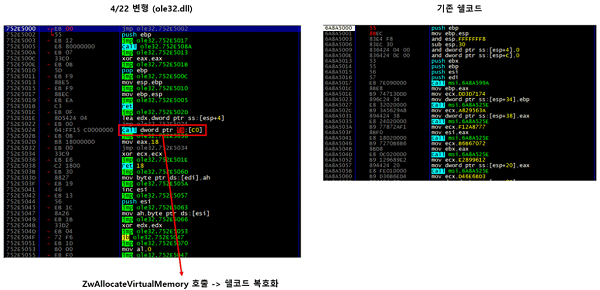

쉘코드 변화 과정과 인젝션 대상 변화에 대해 간략히 살펴보자. 먼저, 4월 15일 V3 메모리 탐지가 엔진에 배포됐다. 그리고 4월 22일, 공격자는 이에 대해 쉘코드 난독화를 통한 우회를 시도했다.

[그림 3] 쉘코드 변화: (좌)난독화, (우)기존

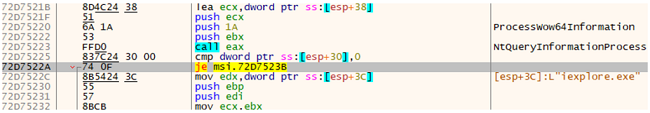

이후 5월 4일에는 인젝션 대상이 기존 32bit 프로세스에서 64bit 프로세스로 변경됐다. 이에 따라 64bit 환경의 사용자는 기존보다 더 많은 정상 프로세스에 매그니베르 코드가 인젝션된다. 참고로 32bit 사용자는 32bit 프로세스를 대상으로 인젝션이 수행된다.

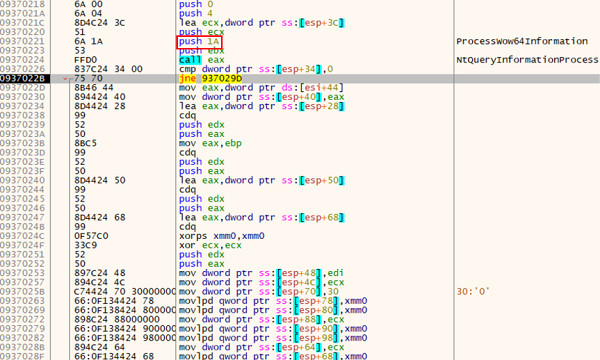

[그림 4] 32bit 프로세스 검증 루틴 - 32bit 프로세스에 매그니베르 코드 인젝션

[그림 4] 32bit 프로세스 검증 루틴 - 32bit 프로세스에 매그니베르 코드 인젝션

[그림 5] 64bit 프로세스 검증 루틴 - 64bit 프로세스에 매그니베르 코드 인젝션

[그림 5] 64bit 프로세스 검증 루틴 - 64bit 프로세스에 매그니베르 코드 인젝션

최신 V3 엔진에서는 사용자가 취약한 웹페이지 방문 시 CVE-2021-26411 취약점 스크립트의 비정상적인 행위를 탐지한다.

해당 행위 탐지 기능은 2021년 06월 18일 기준 V3를 사용하는 모든 고객에게 배포되어 랜섬웨어가 사용자의 문서를 암호화 하기전에 사전 탐지 및 차단할 수 있다. 그러나 랜섬웨어 감염에 가장 중요한 예방은 최신 보안 업데이트를 유지하는 것이다. 따라서 사용자는 최신 보안 업데이트를 생활화하고 신뢰도가 낮은 웹사이트 방문은 자제해야 한다.

출처 : AhnLab