인터넷 공유기 설치파일로 유포되는 악성코드!

안랩은 최근 AppleSeed 악성코드가 공유기 펌웨어 설치파일로 위장하여 유포되는 정황을 포착하였다. 이번 글에서는 새롭게 확인된 AppleSeed 악성코드 유포 방식을 살펴본다.

지금까지 알려진 AppleSeed는 주로 정상 문서 파일이나 그림 파일로 위장하여 유포되었다. AppleSeed를 생성하는 드로퍼 악성코드는 JS(Java Script), VBS(Visual Basic Script)와 같은 스크립트 포맷을 사용하거나, 실행 파일 형태일 경우에도 문서 파일로 위장한 pif 확장자를 가졌다. 그러나 이번 사례에서는 다음과 같이 설치 프로그램으로 위장한 아이콘과 파일명이 사용된 것이 특징이다.

[그림 1] 공유기 펌웨어 설치 파일로 위장한 아이콘

* 파일명 : firmware upgrade installer.exe

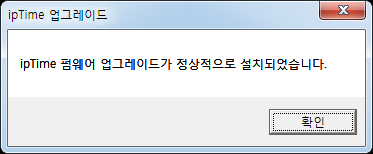

사용자가 해당 EXE 파일을 실행하면 아래와 같이 특정 공유기의 펌웨어 업그레이드 설치로 위장한 팝업창이 발생한다. (해당 공유기 펌웨어와 AppleSeed 악성코드와는 관련이 없다.) 참고로 과거 다른 유포 사례에서는 문서 및 그림 파일을 팝업하여 사용자가 정상적으로 해당 파일을 실행한 것으로 보이도록 위장한 바 있다.

팝업창의 확인 버튼을 클릭하면 EXE는 내부적으로 “ShellExecuteExW” API에 “iptime.com”을 API 파라미터로 전달한다. 이는 마치 정상적으로 펌웨어 업데이트가 진행되어 제조사 홈페이지에 접속하는 것처럼 보이도록 한다.

[그림 2] 특정 공유기 펌웨어 업그레이드 위장 팝업창

웹 사이트 접속과 동시에 사용자 PC의 백그라운드에서는 AppleSeed 악성코드가 설치된다.

AppleSeed는 백도어 악성코드로서 C&C로부터 명령을 받아 정보 탈취 및 추가 악성코드 생성 등 다양한 악성 행위를 수행할 수 있다. 현재까지 유사한 사례를 분석한 결과 공격자는 타겟 PC에 주로 원격 제어를 위한 RDP Patcher, HVNC, TightVNC 및 메타스플로잇 미터프리터를 추가로 설치하였다.

AppleSeed는 다음과 같이 정상 프로그램으로 위장한 경로에서 동작한다. 또한 자사 ASD 로그를 확인한 결과 공격자는 또 다른 AppleSeed 악성코드를 추가로 설치하는 것이 확인되었다.

• AppleSeed 설치 경로 (1) : %ALLUSERSPROFILE%\Firmware\Microsoft\Windows\Defender\AutoUpdate.dll

• AppleSeed 설치 경로 (2) : %ALLUSERSPROFILE%\Software\ControlSet\Service\ServiceScheduler.dll

참고로 최근 확인되고 있는 AppleSeed는 Anti Sandbox 기능이 포함되어 있는데, DllInstall() 함수에 악성 루틴이 포함되어 있어 /s 옵션 외에도 다음과 같이 /i 옵션을 통해 추가적인 인자를 받아 매칭되어야 정상적으로 동작할 수 있다.

• AppleSeed 동작 방식 및 커맨드라인 옵션 (1) : regsvr32.exe /s C:\ProgramData\Firmware\Microsoft\Windows\Defender\AutoUpdate.dll

• AppleSeed 동작 방식 및 커맨드라인 옵션 (2) : regsvr32.exe /s /n /i:123qweASDTYU C:\ProgramData\Software\ControlSet\Service\ServiceScheduler.dll

AppleSeed 악성코드는 김수키(Kimsuky) 조직의 APT 공격에 주로 사용되는 백도어 악성코드로서 다음 ASEC 블로그를 통해 상세한 분석 보고서를 소개한 바 있다.

해당 악성코드는 대체로 단독으로 유포되지 않고, 사용자가 악성코드에 감염되었다는 사실을 인지하지 못하도록 미끼 문서가 함께 실행되도록 한다. 최초 유포는 주로 스피어 피싱 메일을 통해 이루어지므로, 출처가 불분명한 사용자의 첨부 파일은 되도록 열지 않아야 한다.

출처 : AhnLab