사설 홈트레이딩시스템 악용한 공격 주의

안랩은 과거 사설 홈트레이딩시스템(HTS: Home Trading System)을 통해 쿼사 RAT(Quasar RAT)이 유포된 사례를 다뤘다. 쿼사 RAT을 유포한 공격자는 지속적으로 악성코드를 유포하고 있으며, 최근까지도 공격 사례가 확인된다. 최신 사례에서도 공격자는 과거와 동일하게 ‘Hplus’라는 이름의 HTS를 악용한 것으로 알려졌다. 관련 내용을 자세히 살펴보자.

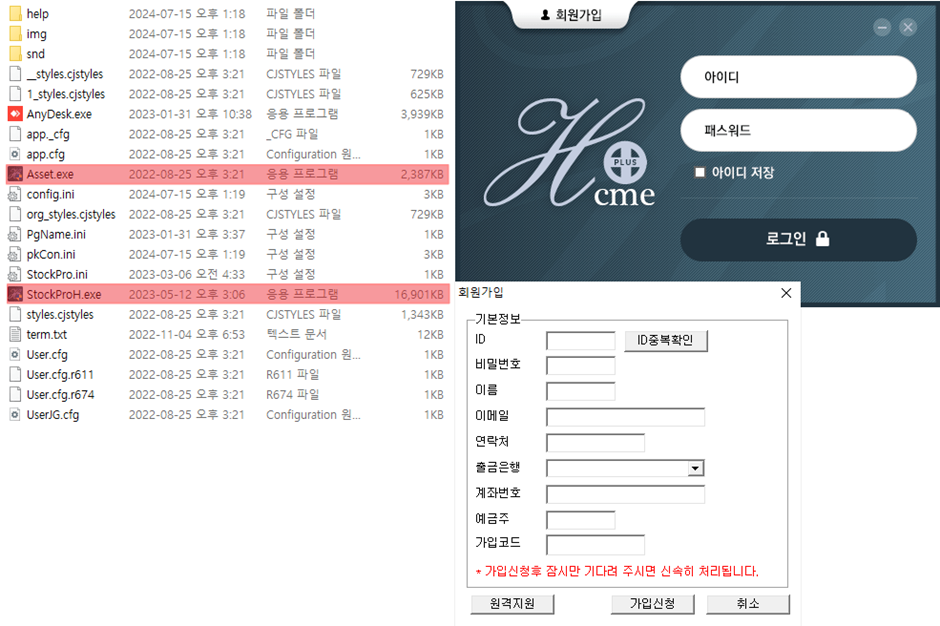

이번 공격에서 악성코드의 전체적인 감염 흐름은 과거와 유사하지만, NSIS 인스톨러 형태의 최초 유포 파일이 아닌, MSI 포맷의 인스톨러가 사용됐다. 참고로 현재 공격자는 원격 지원도 수행하고 있어, ‘원격지원’ 버튼을 클릭하면 함께 설치된 애니데스크(AnyDesk)가 실행된다.

[그림 1] 악성코드와 함께 설치된 사설 HTS

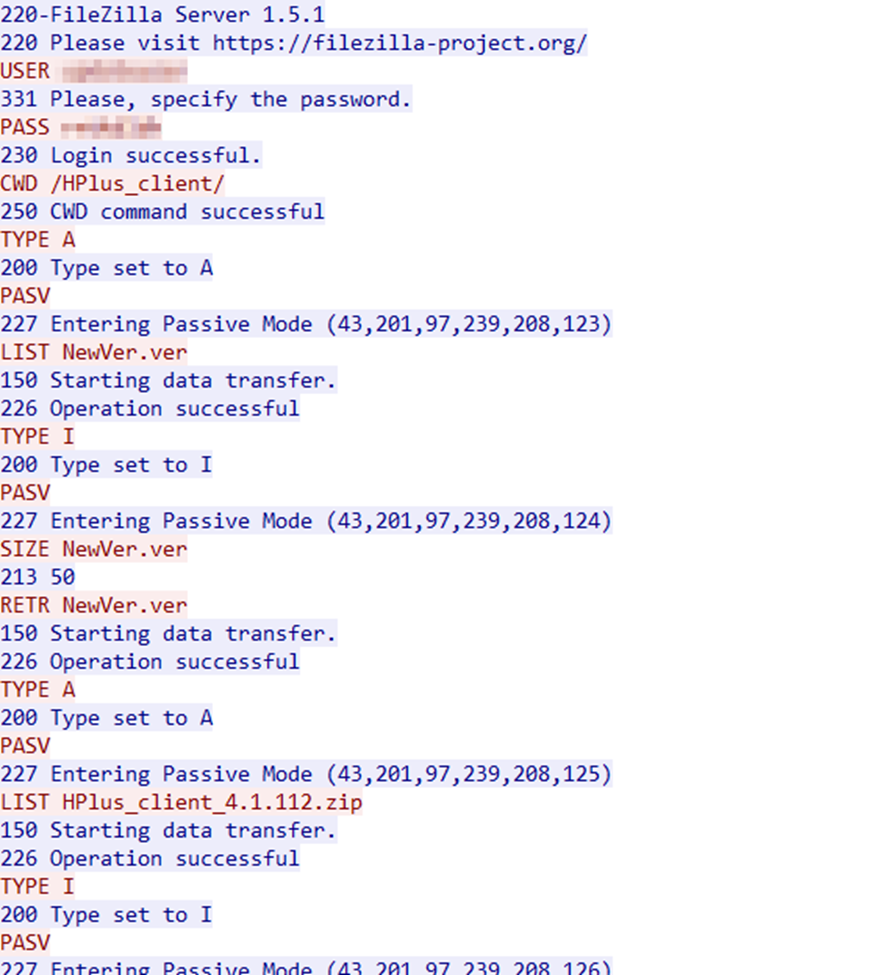

일반적으로 사용자는 HTS를 설치한 이후 바탕화면에 설치된 바로가기를 실행할 것이다. 이에 따라 업데이터 프로그램인 ‘Asset.exe’이 실행된다. ‘Asset.exe’는 동일 경로에 위치한 ‘config.ini’ 파일을 읽어와 업데이터 서버에 접속한 다음, FTP 프로토콜을 이용해 업데이트를 진행한다. 공격자는 ‘config.ini’파일을 조작해 실제 악성코드가 업로드된 FTP 서버로 설정했으며, 이로 인해 악성코드가 포함된 압축 파일이 다운로드돼 설치된다.

[그림 2] FTP 프로토콜을 이용한 업데이트 과정

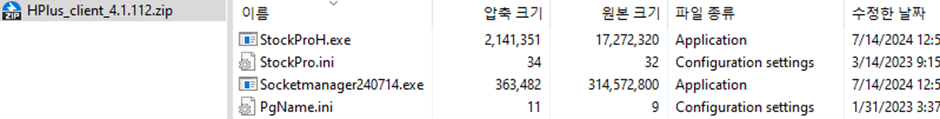

다운로드된 압축 파일 내부에서 ‘StockProh.exe’가 기존처럼 런처 기능을 담당하며, ‘Socketmanager240714.exe’는 런처가 실행될 때 함께 실행되는 쿼사 RAT이다.

[그림 3] 다운로드된 압축파일

공격자는 과거 사설 HTS를 과거 사용자의 투자금을 가로채는 수단으로 사용했지만, 최근에는 사용자PC에 악성코드를 설치하는 용도로 사용하고 있다. 따라서 과거에는 사용자가 투자금을 돌려받지 못하는 정도의 피해를 입었지만, 이제는 함께 설치되는 쿼사 RAT으로 공격자가 사용자 PC를 제어할 수 있어, 개인정보 탈취 등 추가 피해를 입을 수 있다.

금융감독원에 따르면, 제도권 금융회사는 메신저 등을 통해 사설 HTS를 배포하지 않는다. 사용자들은 공식 홈페이지를 통해 제도권 금융회사가 제공하는 HTS를 설치해야 한다. 수익을 목적으로 불법 금융 투자 업체들을 통해 사설 HTS를 설치할 경우 투자금 손실뿐만 아니라 악성코드에 감염돼 시스템에 저장된 개인정보도 유출될 위험이 있다.

사용자들은 설치된 소프트웨어를 최신 버전으로 패치해 취약점 공격을 사전에 방지해야 한다. 또한, V3를 최신 버전으로 업데이트해 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab