노션 설치 프로그램 위장 악성코드 주의

노션(Notion)은 프로젝트 관리 및 기록 기능을 제공하는 협업 툴로, 전 세계적으로 많은 사용자를 보유하고 있다. 노션과 같은 유명 프로그램은 공격자가 종종 악용한다. 공격자는 정상 프로그램으로 위장한 웹 페이지를 제작하고, 악성코드를 업로드한다. 이로 인해 사용자는 구글 등 검색 엔진에서 앱을 설치할 때 실제로는 악성코드를 다운로드하게 되는 것이다. 최신 사례에서는 SectopRAT 악성코드가 확인됐다. 해당 악성코드의 유포 과정을 자세히 살펴보자.

1. 노션 설치 파일 위장

안랩은 최근 노션으로 위장한 SectopRAT 악성코드가 유포된 정황을 확인했다. 현재 다운로드 페이지는 접속이 불가하지만 악성코드는 “hxxps://notlon[.]be/Notion 4.3.4.exe” 주소에서 다운로드됐다. 단순하게 보면 주소에 “notion” 문자열이 포함된 것 같지만, 공격자는 “I”가 아닌 “l”을 사용해 사용자가 정상적인 노션 홈페이지로 인지하도록 했다.

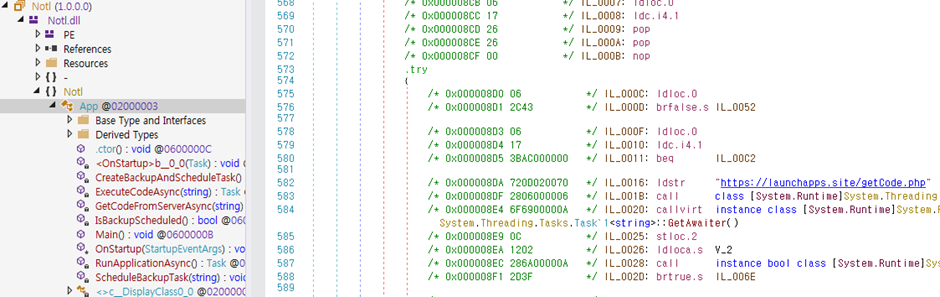

악성코드는 내부에 노션뿐만 아니라 다운로더(DownLoader) 기능을 담당하는 동적 연결 라이브러리(Dynamic Link Library, DLL)을 포함한다. 설치 파일이 실행되면 다른 파일들과 함께 악성 DLL이 설치되며, 설치 프로그램에 로드돼 동작한다. 악성 DLL은 C&C 서버에 접속해 추가 페이로드를 다운로드한다.

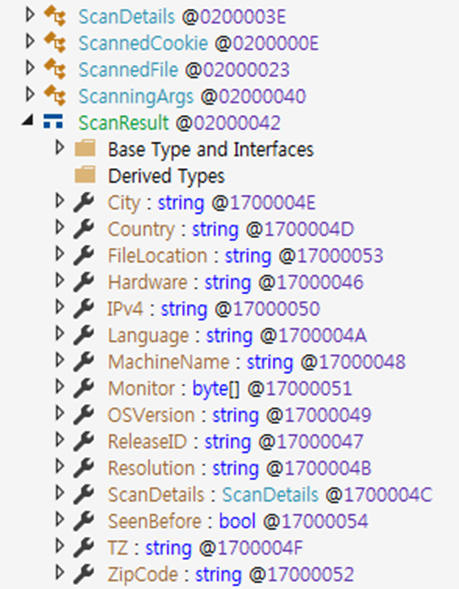

[그림 1] 다운로더 기능을 담당하는 DLL

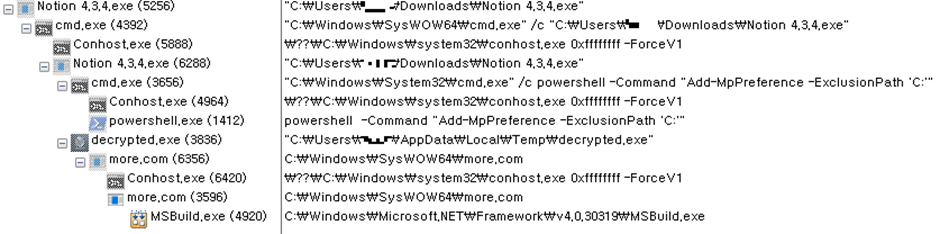

이를 이용해 설치되는 악성코드들은 대부분 “decrypted.exe”라는 이름으로 설치되며, 초기에는 인포스틸러(InfoStealer) 악성코드인 루마C2가 대다수였지만, 최근에는 SectopRAT이 설치된 사례도 확인되고 있다.

[그림 2] 프로세스 트리

2. SectopRAT

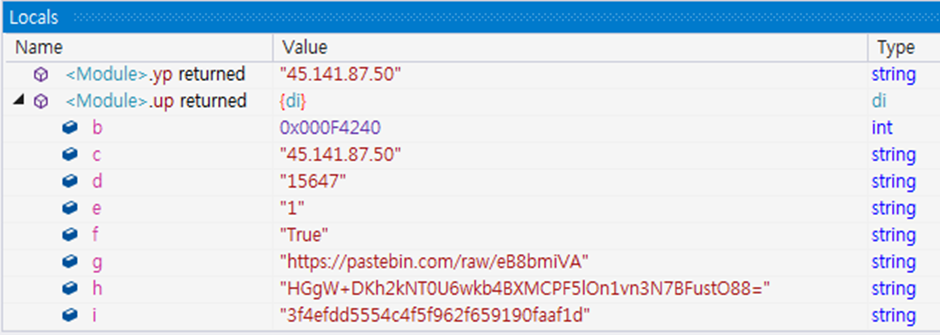

SectopRAT은 ‘ArechClient2’라고도 불리며, C&C 서버로부터 명령을 전달받아 악성 행위를 수행할 수 있는 RAT 악성코드이지만 감염 대상 시스템의 정보를 탈취하는 기능도 포함한다.

[그림 3] SectopRAT의 설정 데이터

SectopRAT의 특징 중 하나는 RedLine과 유사한 루틴이 확인된다는 점이다. RedLine은 인포스틸러 악성코드로, 감염 대상 시스템에서 사용자의 웹 브라우저, FTP, VPN, Telegram, Discord, 스크린 캡쳐, 사용자 파일 등 다수의 정보를 탈취한다. 이 외에도 C&C 서버로부터 전달된 명령을 실행하는 기능도 수행한다. 즉, SectopRAT과 RedLine은 원격 제어나 정보 탈취 등 실질적으로 유사한 악성코드이며, 작성 과정에서도 동일한 코드가 사용됐다.

[그림 4] RedLine과 유사한 루틴

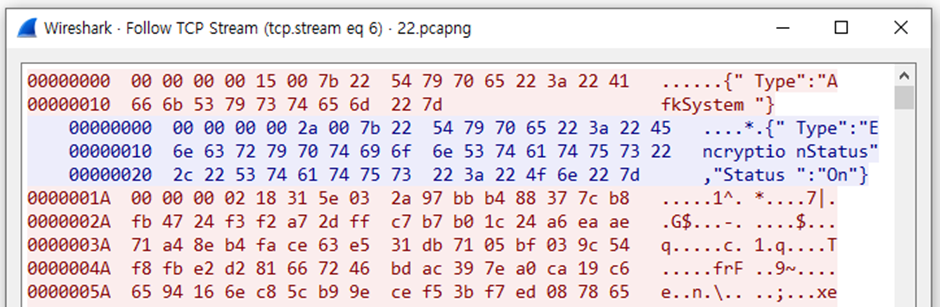

SectopRAT 또한 웹 브라우저에 저장된 비밀번호나 쿠키, AutoFill 데이터를 탈취하며, 가상 화폐의 지갑 파일 또한 그 대상이 된다. 그리고, C&C 서버와 통신하며 전달받은 명령을 수행할 수 있다.

[그림 5] C&C 서버와의 통신

3. 결론

이처럼 최근 노션을 비롯한 유명 소프트웨어로 위장해 악성코드를 유포하는 사례가 늘고 있다. 공격자들은 정보 탈취 및 원격 제어 기능을 포함한 악성코드를 설치해 감염 대상 시스템에서 사용자 정보와 제어 권한을 탈취할 수 있다. 사용자들은 검색 엔진을 통해 다운로드 시 해당 웹 페이지가 실제 공식 홈페이지인지 확인해야 한다. 또한, V3를 최신 버전으로 업데이트해 악성코드의 감염을 사전에 차단할 수 있도록 신경 써야 한다.

출처 : AhnLab