대형 연예 기획사 사칭 메일 주의하세요!

안랩은 최근 국내 대형 연예 기획사를 사칭한 피싱 메일이 유포 중인 정황을 확인했다. 메일 본문에는 페이스북 및 인스타그램 광고에서 이미지를 무단으로 사용했으니 조치를 취하라는 내용과 함께, 하이퍼링크를 클릭해 어떤 사진을 사용했는지 확인하라는 문구가 포함돼 있는 것으로 알려졌다. 이번 글에서는 해당 공격 사례에 관해 자세히 알아본다.

[그림 1] 피싱 이메일 본문

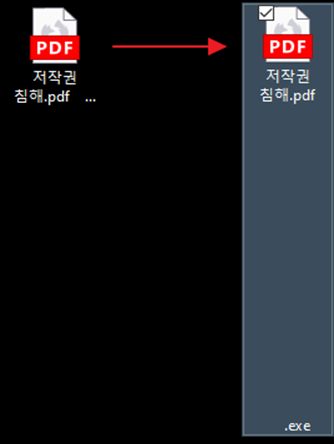

링크를 클릭할 경우 파이썬(Python) 기반의 인포스틸러(Infostealer)를 생성하며 PDF로 위장하기 위해 아이콘을 PDF로 변경하고 파일명에 수많은 공백을 추가해 응용 프로그램(EXE) 확장자를 숨겼다. [그림 2]와 같이 공백을 많이 추가할 경우 파일을 한번 클릭해보지 않는 이상 파일명은 “…”에 의해 가려진다. 공격자는 이 점을 악용해 파일명이 가려지기 전에 “.pdf”를 끼워 넣어 마치 실제 PDF 파일인 것처럼 사용자들을 속이려고 했다.

[그림 2] PDF로 위장한 악성코드

사용자가 파일을 열면 저작권 침해 관련 내용과 무관한 일반 PDF 문서를 보여주며 시스템 정보 및 브라우저 데이터 정보, 메신저 정보, 화면 캡쳐, 스팀(Steam) 정보 등을 수집해 공격자의 텔레그램(Telegram) 채팅방으로 전송한다.

[그림 3] 실행 시 사용자에게 노출되는 PDF 문서

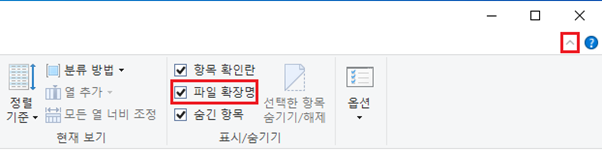

이와 같이 출처가 불분명한 메일을 열람하거나 첨부 파일을 취급할 때는 각별한 주의가 필요하며, 만약 첨부 파일을 다운로드했을 경우에는 알 수 없는 파일의 경우 실행을 지양해야 한다. 또한, [그림 4]와 같이 파일 확장자를 항상 표시하는 것으로 설정하고, 첨부된 파일이 EXE일 경우 의심해보아야 한다.

[그림 4] 파일 확장자 표기 방법

출처 : AhnLab