정상 프로그램으로 위장한 루마C2 악성코드 주의

루마C2(LummaC2)는 크랙 등의 불법 소프트웨어를 통해 활발히 유포 중인 정보탈취형 악성코드로, 유포 및 제작 방식이 지속적으로 변형되고 있다. 최근에는 정상 프로그램에 악성코드를 삽입한 형태로 유포되고 있어 주의가 필요하다. 루마C2 악성코드의 유포 과정을 자세히 살펴보자.

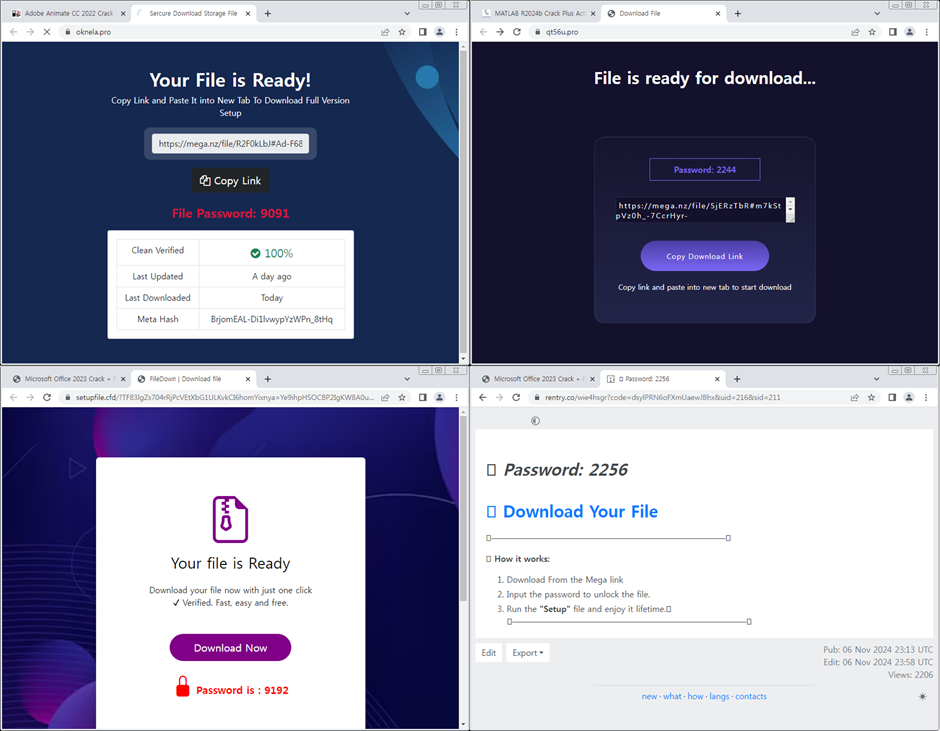

[그림 1] 악성코드 유포 페이지 예시

[그림 1] 악성코드 유포 페이지 예시

루마C2 악성코드가 실행될 경우 브라우저 저장 계정 정보, 메일 정보, 암호화폐 지갑 정보, 자동 로그인 프로그램 정보 등의 민감한 정보가 공격자의 C&C 서버로 전송되며, 탈취된 정보는 다크웹에서 거래되거나 추가 해킹 공격에 활용되는 등 2차 피해가 발생할 수 있다. 개인 PC에서 탈취된 정보로 인해 기업 시스템까지 공격을 당하는 침해 사고도 꾸준히 발생하고 있다.

기존에는 악성코드 전용 생성기(Builder)를 사용해 악성코드를 제작한 후 버전 정보, 아이콘 정보 등의 리소스 부분만 정상 파일과 동일하게 위장하는 형태로 주로 유포됐다. 따라서 파일의 리소스는 정상처럼 보이지만 내부 코드나 데이터는 전혀 다른 형태를 띤다.

하지만 현재 유포되고 있는 유형은 정상 파일의 일부 영역에 악성코드를 삽입하는 방식으로 제작됐다. 이런 경우 대부분의 파일 내용 및 구조가 정상 파일과 동일하기 때문에 구분이 쉽지 않다.

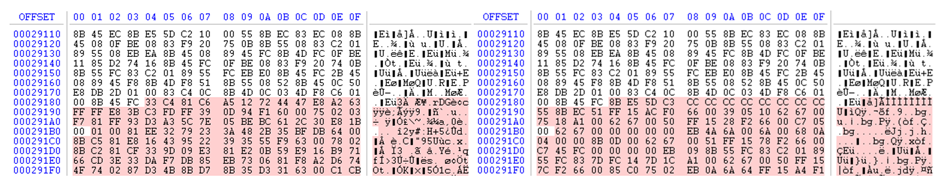

[그림 2] 변조된 코드(좌: 악성, 우: 정상)

공격자는 정상 파일의 마지막 섹션의 크기를 늘려 다량의 코드와 데이터를 삽입하고, 삽입된 코드를 실행하도록 코드 영역 일부를 변조한다. 이렇게 생성된 악성코드에 또 다른 정상 파일의 버전, 아이콘, 인증서 등의 리소스 정보를 사용하여 위장한다.

실행과 관련이 없는 리소스 영역 수정과는 다르게, 섹션을 확장하고 코드 영역을 수정하는 작업은 분기 구조, 스레드 실행 흐름, 원본 코드의 크기 등 고려해야 할 사항이 많아 까다롭다. 그럼에도 불구하고 공격자는 감염 확률을 높이기 위해 이러한 방식을 사용하는 것으로 보인다.

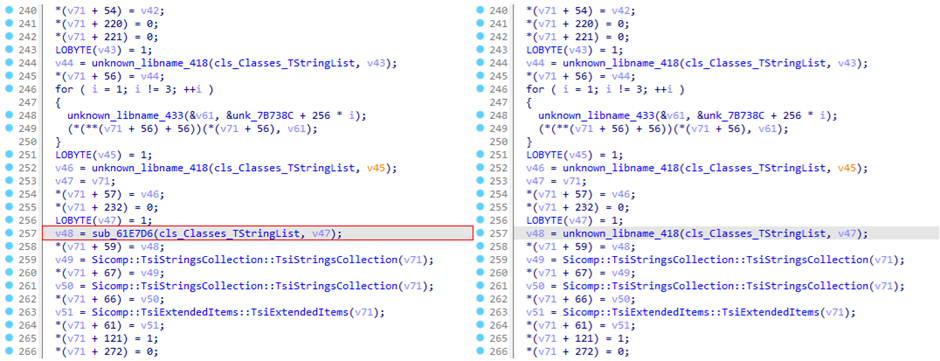

[그림 3] 변조된 함수 호출(좌: 악성, 우: 정상)

공격자는 쉽게 구할 수 있는 프로그램을 무작위로 선택하여 악성코드를 제작하는 것으로 추정된다. 최근에는 국내 유명 소프트웨어로 위장한 악성코드가 유포되기도 했다.

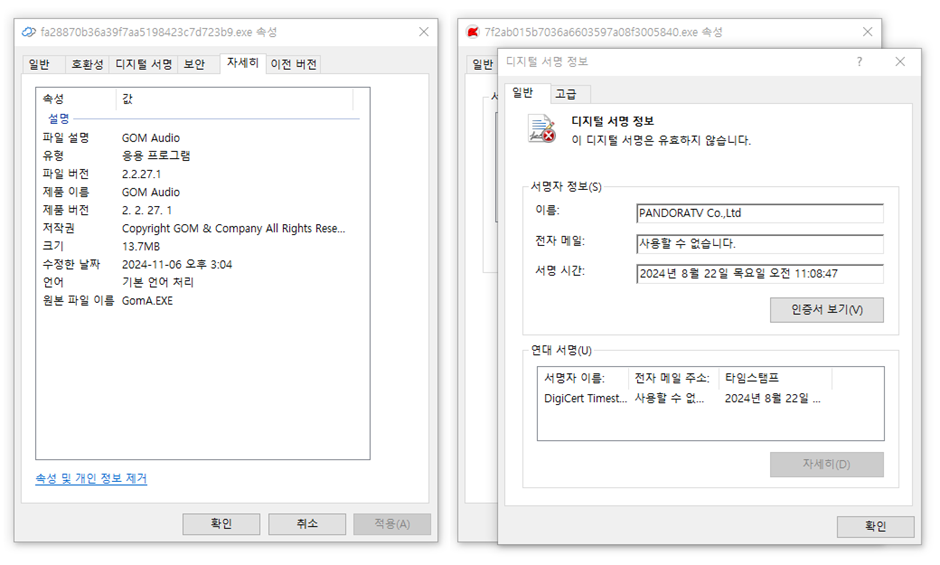

[그림 4] 국내 유명 프로그램 위장 예시

[그림 4] 국내 유명 프로그램 위장 예시

첫 번째 악성코드 샘플은 해외 오디오 편집 프로그램에 악성코드를 삽입한 후 국내 오디오 재생 프로그램의 버전 정보와 서명(단순 위장으로, 서명은 유효하지 않음), 오픈소스 이미지 편집 프로그램의 아이콘을 사용하여 제작됐다.

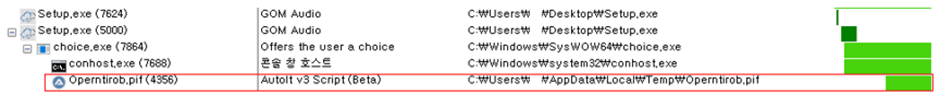

악성코드가 실행되면 choice.exe를 실행 후 코드를 인젝션한다. 이후 Temp 경로에 “.pif” 확장자로 정상 오토잇(AutoIT) 파일을 생성하고 실행한 뒤, 루마C2 악성코드를 인젝션한다.

[그림 5] 프로세스 실행 흐름

두 번째 샘플은 파일 내용, 인증서, 버전, 아이콘을 각각 서로 다른 정상 프로그램의 것을 사용했으며, 실행 시 복잡한 인젝션 과정 없이 그 자체로 LummaC2 악성코드가 동작한다.

이처럼 공격자는 정교하게 위장한 악성코드를 제작하여 유포 중이며, 위장 방식 또한 지속적으로 변형되고 있다. 이는 사용자를 속이기보다는 보안 기업의 진단을 어렵게 하기 위한 행위로 풀이된다. 안랩에서는 이 같은 방식으로 유포되는 악성코드에 대한 수집과 분석, 진단 과정을 자동화하여 악성코드 발생 즉시 샘플을 수집하고 C&C 서버를 분석하여 차단하고 있다.

신뢰할 수 없는 웹 페이지로부터 다운로드한 파일, 암호 압축된 파일 또는 서명이 유효하지 않은 파일은 악성코드일 수 있으므로 특히 주의해야 한다.

출처 : AhnLab